InSpectre или как отключить защиту от Meltdown и Spectre

InSpectre

Уязвимости Meltdown и Spectre: что это ?

Из исследований Янна Хорна (Jann Horn) мир узнал о Meltdown и Spectre, которые могут использоваться для кражи логинов и паролей, переписки в мессенджерах, личных фото и документов. Уязвимостям подвержены не только процессоры (чипсеты) Intel, AMD, ARM и популярные ОС, но и провайдеры облачных услуг и разрабатываемое ПО. В категорию «ущербных» попали все процессоры, выпущенные с 1995-го по 2013-ый год, кроме Intel Itanium и Atom.

Ошибки безопасности обнаружены в алгоритмах под названием «внеочередное и спекулятивное исполнения». Это опережающая подготовка процессором вычислительных результатов с целью задействовать их в будущем. Если активному приложению такие данные не нужны, они удаляются.

Итак, уязвимость Meltdown связана с особенностями внеочередного исполнения. Благодаря ему злоумышленник получает доступ к изолированной части процессорной памяти и извлекает из кэша шифрованную информацию и пароли. В свою очередь, Spectre затрагивает алгоритм спекулятивного исполнения и заставляет ЦП прогнозировать и исполнять «левые» команды, делая кэш доступным для чтения. Причем атаки Meltdown и Spectre могут использоваться одновременно, а обнаружить кражу данных практически невозможно.

После получения отчетов Хорна большинство разработчиков ОС и производителей процессоров выпустили патчи, «латающие дыры» в защите. Однако жалобы пользователей на зависания и спад производительности компьютеров приостановили массовый апдейтинг. Более того, Microsoft выложил «заплатку» KB4078130 для Windows 7 / 8.1 / 10, отключающую проблемный патч Intel, который поставлялся с одним из обновлений «операционки». По свидетельству TechCrunch.com, уменьшение производительности десктопов (ноутбуков) колеблется в пределах 5-30%, и больше всего повезло владельцам последних моделей процессоров.

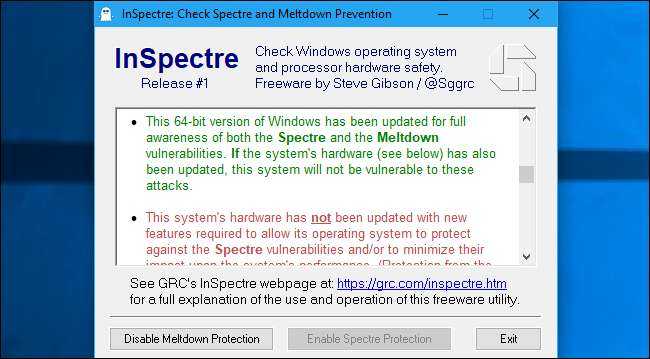

Как пользоваться утилитой InSpectre

Портативная софтина создана американцем Стивом Гибсоном (Steve Gibson), дабы прояснить текущую ситуацию в системе. Она показывает информацию о защите от Meltdown и Spectre и, в случае необходимости, отключает ее через реестр Windows. Заинтересованные могут протестировать производительность ПК «до» и «после» силами AIDA64.

Important!

Гендиректор Intel Брайан Кржанич (Brian Krzanich) пообещал выпустить чипы с защитой от Spectre и Meltdown до конца текущего года.

Дмитрий dmitry_spb Евдокимов

How to Protect Your Computer from Spectre and Meltdown?

If your computer’s processor is vulnerable to Spectre and Meltdown, there are several steps you can take to protect your computer. Here are some of the most important steps:

- Install the latest security updates for your operating system and web browser.

- Install firmware updates for your computer’s processor.

- Enable virtualization-based security (VBS) if your processor supports it.

- Use antivirus software to protect your computer from malware.

By taking these steps, you can significantly reduce the risk of your computer being hacked through Spectre and Meltdown vulnerabilities.

Conclusion

The Spectre Meltdown is an essential tool for anyone who wants to protect their computer from Spectre and Meltdown vulnerabilities. By using this tool, you can quickly and easily check whether your computer’s processor is vulnerable and take steps to protect your computer from these vulnerabilities.

Remember to always keep your operating system, web browser, and antivirus software up to date to stay protected from the latest security threats.

- Category: System Security

- Version: The latest

- License: Free

- File size: 0.71 MB

- Operating Systems: Windows XP, Vista, 7, 8, 10, 11, and other versions

- Core: 32/64-bit

- Developer: Ashampoo GmbH & Co.KG

- Official Website:

Как проверить уязвимость системы

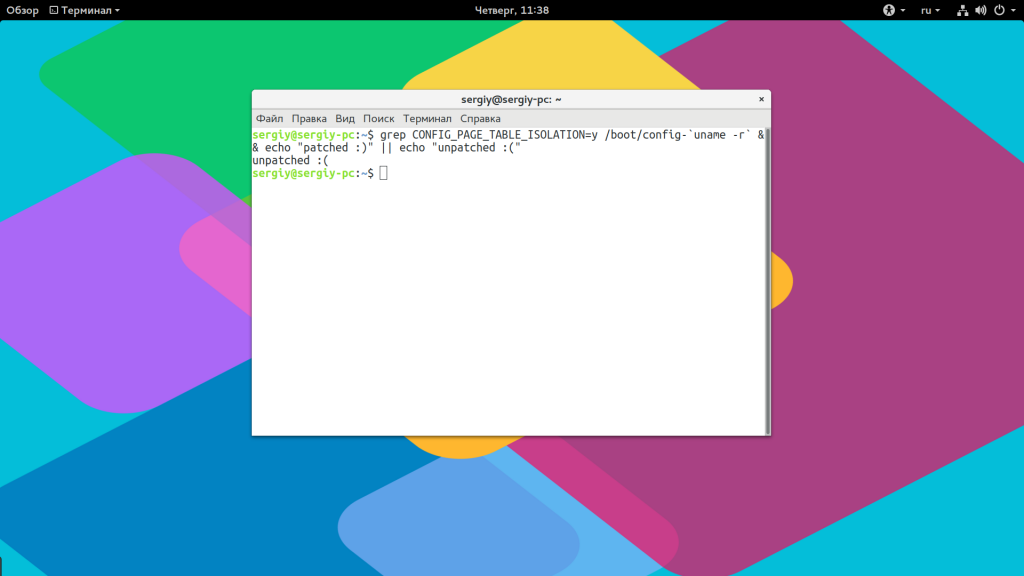

Дальше поговорим о том как проверить на уязвимость spectre и meltdown. Вы можете посмотреть защищена ли ваша система от Meltdown, проверив включена ли изоляция на уровне ядра. Для этого можно использовать несколько команд:

Если команда выдает unpatched — значит вы все еще уязвимы. Другая команда для той же цели — посмотреть конфигурационный файл запущенного ядра:

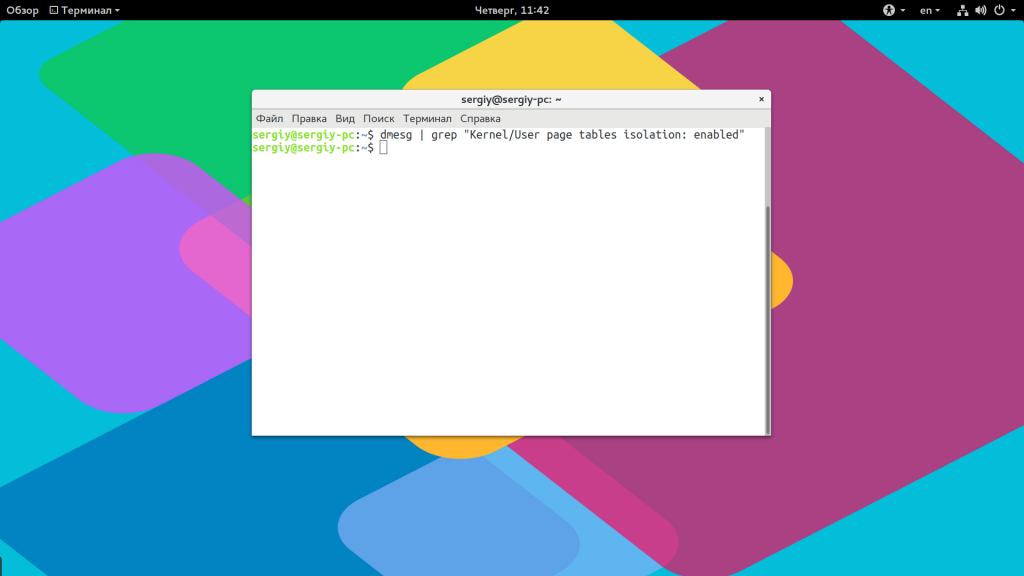

Или посмотреть в лог dmesg:

Опять же, если такой строчки нет — значит изоляция отключена и вы в опасности. Также существует скрипт, который можно использовать для проверки как Spectre, так и Meltdown. Для его загрузки вам понадобится git:

Как решить замедление ПК после патчей от Meltdown и Spectre

П атчи Windows для Meltdown и Spectre замедлят Ваш компьютер. На новом ПК под управлением Windows 10 Вы, вероятно, не заметите этого. Но на ПК с более старым процессором, особенно если он работает под управлением Windows 7 или 8, Вы можете заметить заметное замедление. Вот как убедиться, что Ваш компьютер работает быстро после его защиты.

Независимо от того, что Вы делаете, не избегайте установки патчей. Атаки Meltdown и Spectre плохие, очень плохие. Windows, MacOS, Linux, Android, iOS и Chrome OS все выпустили патчи, чтобы исправить проблему. Intel также пообещала, что они будут работать с компаниями-разработчиками программного обеспечения для снижения влияния производительности с течением времени. Но это большие дыры в безопасности, которые Вы должны исправлять.

Это не значит, что Вам приходится иметь дело с замедлением.

The Ashampoo Spectre Meltdown CPU Checker

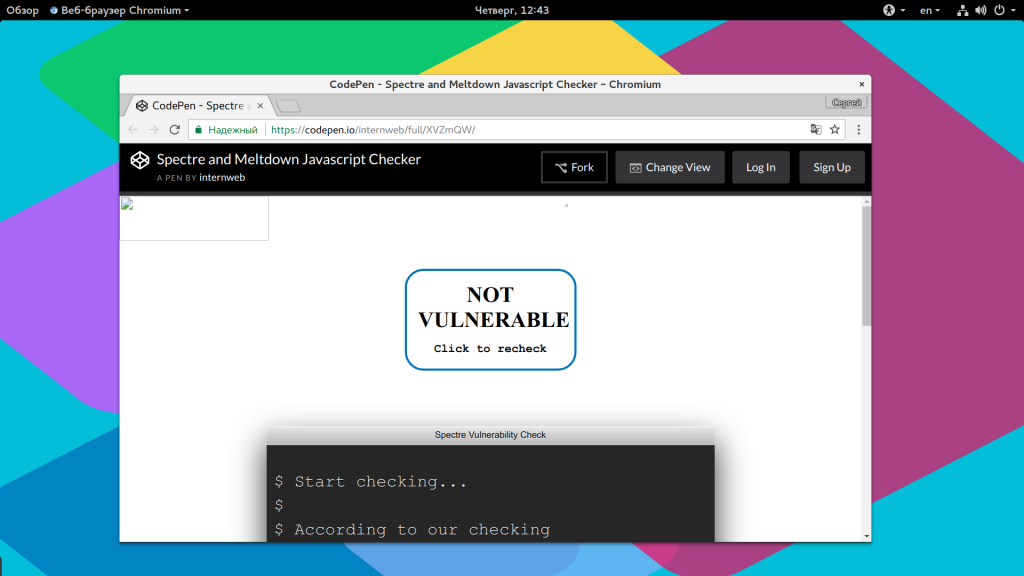

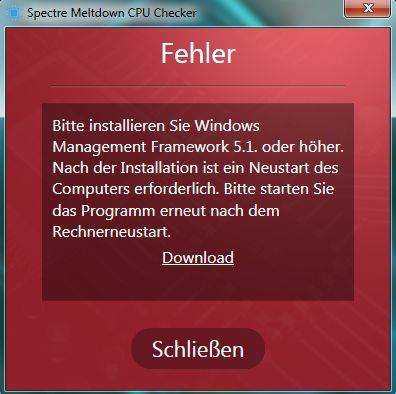

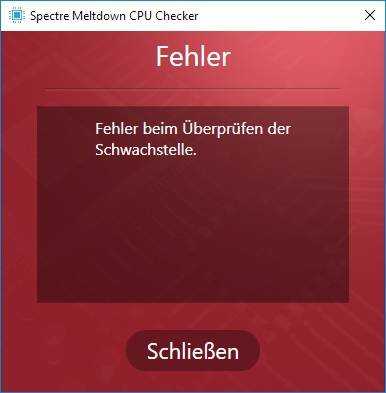

Manufacturer Ashampoo released the Spectre Meltdown CPU Checker at the beginning of January 2018. The tool can be run under Windows, and provides information on whether the system is vulnerable (see screenshot below).

I’ve introduced this tool within my blog post Tool tip: Ashampo Spectre Meltdown CPU-Checker. Many people commented within my German blog, that the tool isn’t reliable, and it caused also issues (refused to run on several systems). A reader noted, that he got this messages:

After updating the Management Framework 5.1, he got the following message:

He wasn’t able to run the checker, so in this case the tool is useless.

Как в Windows 10 отключить патч Meltdown и Spectre

После установки обновления безопасности для устранения уязвимостей Meltdown и Spectre производительность устройств существенно снизилась, по данным компании Intel от 2% до 25%. Мы решили поделиться решением, как отключить патч Meltdown и Spectre дабы вернуть былую производительность компьютеру.

Прежде чем приступить к выполнению работ по отключению обновления безопасности Meltdown и Spectre, настоятельно рекомендуем создать резервные копии данных, кроме того все ниже описанные операции вы проводите на свой страх и риск, также не рекомендуем отключать данный патч если вы не заметили снижения производительности вашего устройства.

Если у вас возникнут сомнения в целесообразности отключения патча в данном руководстве также представлено, как включить патч для устранения уязвимостей Meltdown и Spectre.

Для того, чтобы отключить патч Meltdown и Spectre в Windows 10 необходимо запустить Командную строку либо Windows PowerShell от имени администратора. Для запуска Командной строки или Windows PowerShell введите в поле поиска Windows поисковой запрос «Командная строка» или «Windows PowerShell» (см. Скрин. 1).

Скриншот 1.

Поочередно скопируйте нижеприведенные команды и вставьте в окно Командной строки или Windows PowerShell (*прим.; после ввода каждой команды нажать Enter) (см. Скрин. 2):

reg add «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management» /v FeatureSettingsOverride /t REG_DWORD /d 3 /f

reg add «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management» /v FeatureSettingsOverrideMask /t REG_DWORD /d 3 /f

Скриншот 2.

Об успешном выполнении команды вы будете проинформированы, что «Операция успешно завершена». После ввода команд и их успешном выполнении перезагрузите компьютер.

Проверить отключен ли патч Meltdown и Spectre можно с помощью утилиты InSpectre, которая предоставляет информацию о защите компьютера от уязвимостей Meltdown и Spectre.

В нашем случае если патч отключен, то в окне программы будет следующая информация (см. Скрин. 3); System is Meltdown protected: NO!, System is Spectre protected: NO!

Скриншот 3.

Для включения патча для устранения уязвимостей Meltdown и Spectre в окно Командной строки или Windows PowerShell поочередно вставьте следующие команды (*прим.; после ввода каждой команды нажать Enter):

reg add «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management» /v FeatureSettingsOverride /t REG_DWORD /d 0 /f

reg add «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management» /v FeatureSettingsOverrideMask /t REG_DWORD /d 3 /f

После ввода команд и их успешного выполнении перезагрузите компьютер.

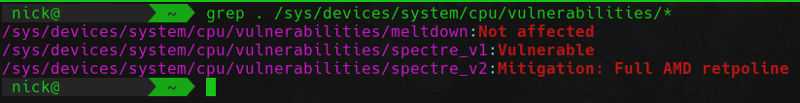

Simple Test

One of the top Linux kernel developers provided a simple way of checking the status of your system in regards to the Meltdown and Spectre vulnerabilities. This one is the easiest, and is most concise, but it doesn’t work on every system. Some distributions decided not to include support for this report. Even still, it’s worth a shot to check.

grep . sysdevicessystemcpuvulnerabilities/*

You should see output similar to the image above. Chances are, you’ll see that at least one of the vulnerabilities remains unchecked on your system. This is especially true since Linux hasn’t made any progress in mitigating Spectre v1 yet.

Как защититься от Meltdown и Spectre в Linux

Разработчики Linux очень сильно потрудились над решением проблемы и эта работа все еще продолжается. Версия ядра 4.14.2 содержит все доступные на данный момент исправления. Через несколько дней выйдет версия 4.14.13 с дополнительными исправлениями багов. Патчи исправлений также были добавлены для стабильных версий ядра 4.4 и 4.9, но эти патчи очень сильно отличаются оттого, что есть в 4.14 и 4.15 и закрывают намного меньше проблем.

Если вы используете Linux с более старым ядром, то патчей для вас нет и не будет. Грег Кроах-Хартман сказал что отсутствие исправлений Meltdown настолько незначительно по сравнению с другими проблемами в этих ядрах, что выпускать его бессмысленно. Если вы используете процессор ARM64 то патчей пока нет, но они будут доступны в ядре 4.15 через несколько недель. Для ARM исправления будут бэкпортированы в ветки 3.18, 4.4 и 4.9. Все что было написано выше — решает уязвимость Meltdown (CVE-2017-5754).

Spectre — это совсем другая история. Универсальных патчей для исправления Spectre пока нет. Это объясняется тем, что все разработчики ядра работали над решением более серьезной проблемы — Meltdown. А также у разработчиков было недостаточно информации о том, что представляет из себя эта уязвимость. Разработчикам потребуется несколько недель чтобы решить эти проблемы. Все усложняется тем, что здесь недостаточно применить одно исправление на уровне ядра, нужно вносить изменения в каждое приложение отдельно. И что-то мне подсказывать что разработчики многих продуктов просто забьют на все это.

Если вы используете Linux не на x86 или ARM, то будьте очень осторожны. Для других платформ патчей пока нет и не предвидеться. Известно что уязвимы не только чипы Intel и AMD, но и Power 8, Power 9, System z и SPARC.

Что касается дистрибутивов, то Red Hat, CentOS, Ubuntu, Debian, ArchLinux, LinuxMint, OpenSUSE и другие уже выпустили патчи для защиты от Meltdown. Вы можете уже сейчас обновить систему или хотя бы ядро и быть спокойным по поводу этой атаки.

Далее, еще можно обновить видео драйвер NVIDIA до версии 384.111. Это пока что все, что доступно для защиты.

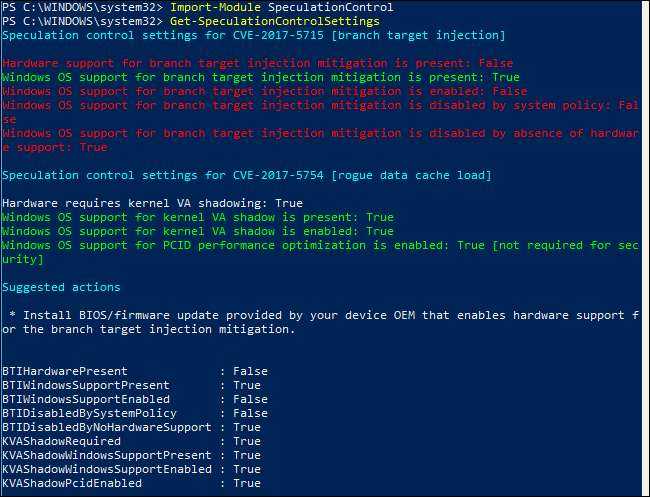

Метод командной строки (Windows): запустите сценарий Microsoft PowerShell.

Microsoft предоставила

Сценарий PowerShell

это быстро скажет вам, защищен ваш компьютер или нет. Для его запуска потребуется командная строка, но процесс прост. К счастью, Gibson Research Corporation теперь предоставляет графическую утилиту, которая должна быть у Microsoft, поэтому вам больше не нужно этого делать.

Если вы используете Windows 7, вам сначала нужно загрузить

Программное обеспечение Windows Management Framework 5.0

, который установит в вашу систему более новую версию PowerShell. Приведенный ниже сценарий не будет работать без него. Если вы используете Windows 10, у вас уже установлена последняя версия PowerShell.

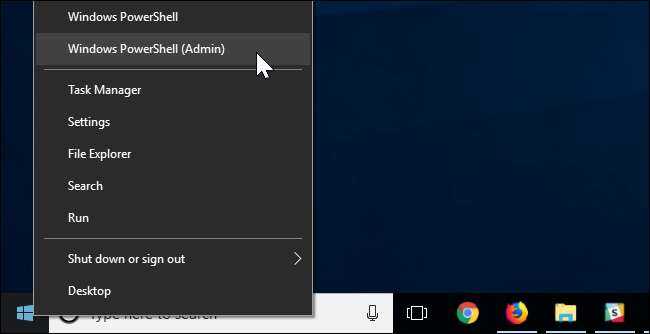

В Windows 10 щелкните правой кнопкой мыши кнопку «Пуск» и выберите «Windows PowerShell (Admin)». В Windows 7 или 8.1 найдите в меню «Пуск» строку «PowerShell», щелкните правой кнопкой мыши ярлык «Windows PowerShell» и выберите «Запуск от имени администратора».

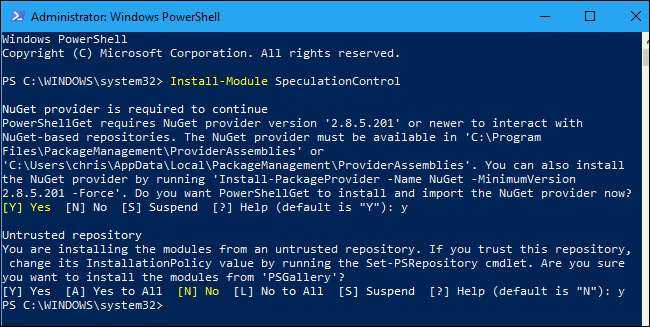

Введите следующую команду в командной строке PowerShell и нажмите Enter, чтобы установить сценарий в вашей системе.

Установка модуля SpeculationControl

Если вам будет предложено установить поставщик NuGet, введите «y» и нажмите Enter. Возможно, вам также придется снова ввести «y» и нажать Enter, чтобы доверять репозиторию программного обеспечения.

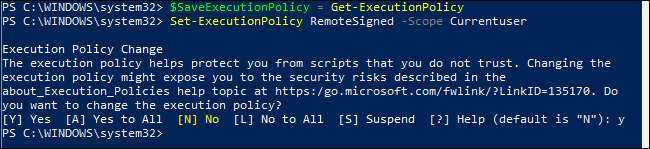

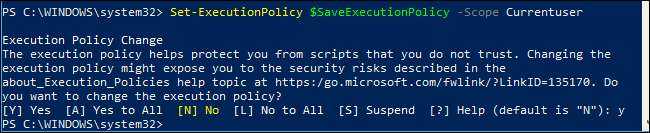

Стандартная политика выполнения не позволит вам запустить этот сценарий. Итак, чтобы запустить скрипт, вы сначала сохраните текущие настройки, чтобы потом их можно было восстановить. Затем вы измените политику выполнения, чтобы сценарий мог работать. Для этого выполните следующие две команды:

$ SaveExecutionPolicy = Get-ExecutionPolicy

Set-ExecutionPolicy RemoteSigned -Scope Currentuser

Введите «y» и нажмите Enter, когда вас попросят подтвердить.

Затем, чтобы запустить сценарий, выполните следующие команды:

Импорт-модуль SpeculationControl

Get-SpeculationControlSettings

Вы увидите информацию о том, имеет ли ваш компьютер соответствующую аппаратную поддержку. В частности, вам нужно искать две вещи:

- «Поддержка ОС Windows для предотвращения внедрения целевой ветки» относится к обновлению программного обеспечения от Microsoft. Вы хотите, чтобы он присутствовал для защиты от атак Meltdown и Spectre.

- «Аппаратная поддержка для предотвращения внедрения целевой ветки» относится к обновлению микропрограммы / BIOS UEFI, которое вам понадобится от производителя вашего ПК. Вы хотите, чтобы он присутствовал для защиты от определенных атак Spectre.

- Параметр «Оборудование требует теневого копирования виртуальных устройств ядра» будет отображаться как «Истина» на оборудовании Intel, которое уязвимо для Meltdown, и «False» на оборудовании AMD, которое не подвержено Meltdown. Даже если у вас есть оборудование Intel, вы защищены до тех пор, пока установлен патч для операционной системы, а в строке «Поддержка ОС Windows для ядра VA Shadow включена» отображается «True».

Итак, на скриншоте ниже команда сообщает мне, что у меня есть патч для Windows, но не обновление UEFI / BIOS.

Эта команда также показывает, есть ли у вашего процессора аппаратная функция «Оптимизация производительности PCID», благодаря которой исправление здесь выполняется быстрее. Эта функция есть в процессорах Intel Haswell и более поздних версиях, в то время как более старые процессоры Intel не имеют такой аппаратной поддержки и могут значительно снизить производительность после установки этих исправлений.

Чтобы восстановить исходные настройки политики выполнения после того, как вы закончите, выполните следующую команду:

Set-ExecutionPolicy $ SaveExecutionPolicy -Scope Currentuser

Введите «y» и нажмите Enter, когда будет предложено подтвердить.

С чего все началось?

Нет, история началась не четвертого января. Еще в 2008 году на securitylab появилась новость о том, что российский специалист по информационной безопасности Крис Касперски обнаружил критическую уязввимость в процессорах Intel, которая позволяет взломать систему удаленно с помощью скрипта на JavaScript или просто через TCP/IP независимо от операционной системы. Исследователь собирался представить работающий код для Windows и Linux и сделать его общедоступным. Но затем все стихло на целых десять лет. Таким образом, можно предположить, что обнаружены уязвимости spectre и meltdown были еще в 2008 году.

Второй раз уязвимость была обнаружена несколькими независимыми группами исследователей, а именно Google Project Zero, Cyberus Technology, и Грацского технического университета летом 2017 года. Все это время данные оставались засекреченными, чтобы разработчики успели придумать и выпустить патчи для защиты от этих уязвимостей. Все это время разработчики Windows и Linux работали вместе над исправлением этих проблем. Публикация данных об уязвимости Meltdown была запланирована на 9 января 2018, но данные утекли в сеть чуть раньше — 4 января. Журналисты из The Register каким-то образом узнали об уязвимости из рассылки разработчиков ядра Linux об исправлении KAISER, которое добавляет изоляцию адресации процессов.

Тестирование на проникновение – защита от атак

Платформа Metasploit позволяет использовать ещё больше модулей для сканирования удаленных систем и атаковать их через уязвимости. Многие из этих пробелов не должны быть доступно из интернета.

Если агрессор или исследователь предполагает, что на одном из компьютеров целевой сети установлена устаревшая версия редактора Word или браузера Adobe Reader, вы можете отправить пользователю зараженный документ в DOC и PDF во вложении электронной почты. Metasploit обеспечивает Вас даже инструментами для создания таких документов.

В принципе, вы можете очень легко защитить себя от атак такого рода. Устанавливайте все обновления безопасности, доступные для вашего программного обеспечения. Это касается не только Windows, но и всех приложений. Используйте в интернете только те сервисы, без которых не можете обойтись.

Кроме того, необходимо использовать антивирусное программное обеспечение и регулярно обновлять сигнатуры вирусов. Хотя существуют эксплойты, которые записывают свой код только в оперативной памяти компьютера, скрывая, таким образом, себя от сканеров файлов, хорошее антивирусное приложение в состоянии обнаружить подавляющее большинство вредителей.

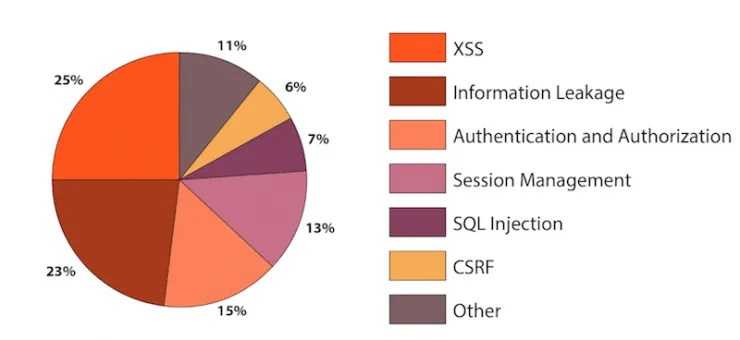

Одним из наиболее важных вопросов в области информационных технологий является безопасность. Знаете ли вы, что 96% тестируемых приложений имеют уязвимости?

Ниже приведена диаграмма от Cenzic, на которой показаны различные типы найденных уязвимостей.

В этой статье я расскажу о бесплатных инструментах для сканирования сайта на наличие уязвимостей и вредоносных программ.

Список рассматриваемых инструментов:

- Scan My Server;

- SUCURI;

- Qualys SSL Labs, Qualys FreeScan;

- Quttera;

- Detectify;

- SiteGuarding;

- Web Inspector;

- Acunetix;

- Asafa Web;

- Netsparker Cloud;

- UpGuard Web Scan;

- Tinfoil Security.

Software update

Alongside applying the Windows 10 emergency patch and the latest firmware update to stay protected against the Meltdown and Spectre vulnerabilities, you also want to ensure to check for app updates (especially for your web browser, as it’s possible to use similar techniques to compromise your information when surfing the internet).

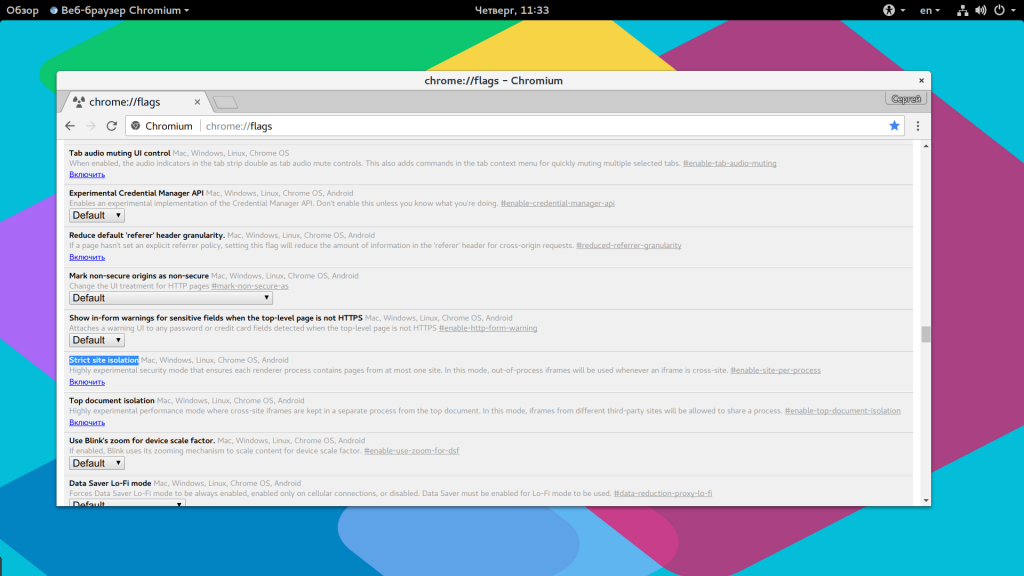

Microsoft has already patched the latest version of Internet Explorer and . Mozilla protects Firefox users against these particular exploits . And Google is expected to release a Chrome update on January 23, which will also include Site Isolation enabled by default to add an extra layer of security.

Действительно ли пропатченные системы будут работать на 5–30% медленнее

Последние несколько дней многие СМИ пугали пользователей информацией о том, что исправления уязвимостей Meltdown и Spectre могут привести к потере производительности до 30% в системах, работающих под управлением процессоров от Intel. Но так ли это на самом деле?

Согласно исследованию, разница оказалась невелика: на 2% медленнее в однопотоке, на 3% быстрее в многопотоке. Эксперт опубликовал результаты Geekbench релизной версии Windows и пропатченной.

Вывод можно сделать следующий — если у вас нет масштабных серверов с виртуальными машинами, нейросетями и программами, беспокоиться не о чем.

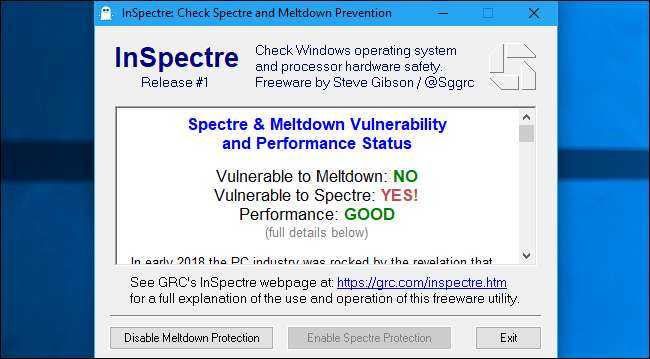

Простой метод (Windows): загрузите инструмент InSpectre Tool

Чтобы проверить, полностью ли вы защищены, загрузите программу Gibson Research Corporation

InSpectre

инструмент и запустите его. Это простой в использовании графический инструмент, который покажет вам эту информацию без хлопот, связанных с запуском команд PowerShell и декодированием технических результатов.

Запустив этот инструмент, вы увидите несколько важных деталей:

-

Уязвимость к Meltdown

: Если отображается «ДА!», Вам необходимо установить патч из Центра обновления Windows, чтобы защитить ваш компьютер от атак Meltdown и Spectre.

-

Уязвим к Spectre

: Если отображается «ДА!», Вам необходимо установить прошивку UEFI или обновление BIOS от производителя вашего ПК, чтобы защитить ваш компьютер от определенных атак Spectre.

-

Спектакль

: Если здесь написано что-то другое, кроме «ХОРОШО», у вас старый компьютер, на котором нет оборудования, обеспечивающего хорошую работу исправлений. Скорее всего, вы увидите заметное замедление,

согласно Microsoft

. Если вы используете Windows 7 или 8, вы можете кое-что ускорить, обновив до Windows 10, но для максимальной производительности вам потребуется новое оборудование.

Вы можете увидеть понятное для человека объяснение того, что именно происходит с вашим компьютером, прокрутив страницу вниз. Например, на снимках экрана здесь мы установили исправление для операционной системы Windows, но не установили обновление прошивки UEFI или BIOS на этот компьютер. Он защищен от Meltdown, но требует обновления UEFI или BIOS (оборудования) для полной защиты от Spectre.

Spectre Meltdown CPU Checker Features

- The utility is completely free and available for all Windows operating systems.

- You do not need to install them, so you can just download and run the tool right away.

You do not need any kind of tools required for reinstallation on your computer and you do not need powerful hardware.

- It comes with a small user interface with only one button.

- Simply clicking the play button is all you have to do.

Analyze your system and the security procedures available for it, which will take no more than a minute to complete.

- You can quickly check to see if you have been exposed to ′Meltdown or Spectre.

- One click is all it takes to start the analysis.

Report if your system is at risk or other gaps.

It can take you to online instructions on how to protect your system from these threats.

- Works on all Windows operating systems

- It supports many languages.

Spectre Meltdown CPU Checker Test Your PC for Free

The Script

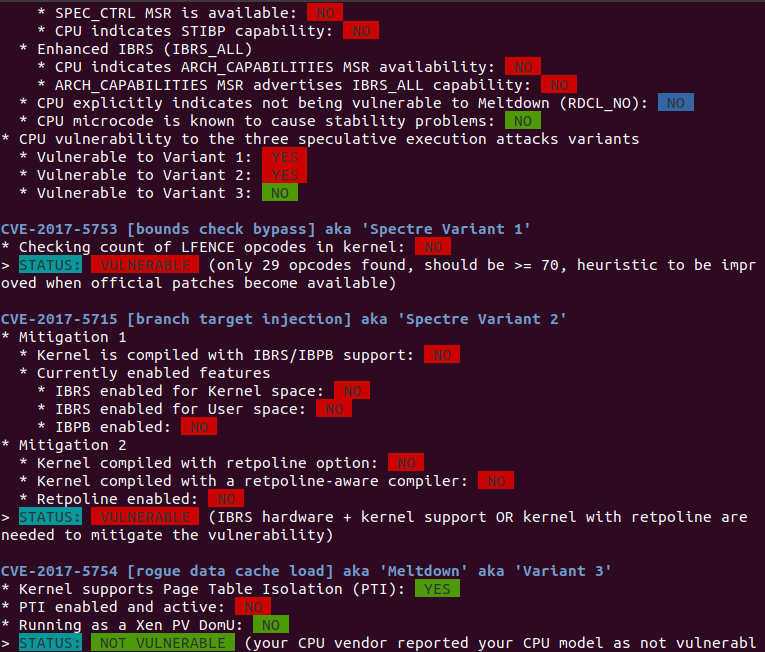

If the above method didn’t work for you, or you want a more detailed report of your system, a developer has created a shell script that will check your system to see what exactly it is susceptible to and what has been done to mitigate Meltdown and Spectre.

In order to get the script, make sure you have Git installed on your system, and then clone the script’s repository into a directory that you don’t mind running it out of.

cd ~Downloads git clone https://github.comspeed47spectre-meltdown-checker.git

It’s not a large repository, so it should only take a few seconds to clone. When it’s done, enter the newly created directory and run the provided script.

cd spectre-meltdown-checker .spectre-meltdown-checker.sh

You’ll see a bunch of junk spit out into the terminal. Don’t worry, its not too hard to follow. First, the script checks your hardware, and then it runs through the three vulnerabilities: Spectre v1, Spectre v2, and Meltdown. Each gets its own section. In between, the script tells you plainly whether you are vulnerable to each of the three.

Each section provides you with a breakdown of potential mitigation and whether or not they have been applied. Here’s where you need to exercise a bit of common sense. The determinations that it gives might seem like they’re in conflict. Do a bit of digging to see if the fixes that it says are applied actually do fully mitigate the problem or not.

Installation

The script must be run as root user. You can view source code here. Use the wget command or curl command to grab the source code on your Linux box:

OR

Sample outputs:

Cloning into 'spectre-meltdown-checker'... remote: Counting objects: 155, done. remote: Compressing objects: 100% (20/20), done. remote: Total 155 (delta 18), reused 21 (delta 10), pack-reused 125 Receiving objects: 100% (155/155), 49.78 KiB | 145.00 KiB/s, done. Resolving deltas: 100% (88/88), done.

How to check Linux for Spectre and Meltdown vulnerability

Run the script as root user using sudo command or su command:

Sample outputs from Ubuntu Linux desktop:

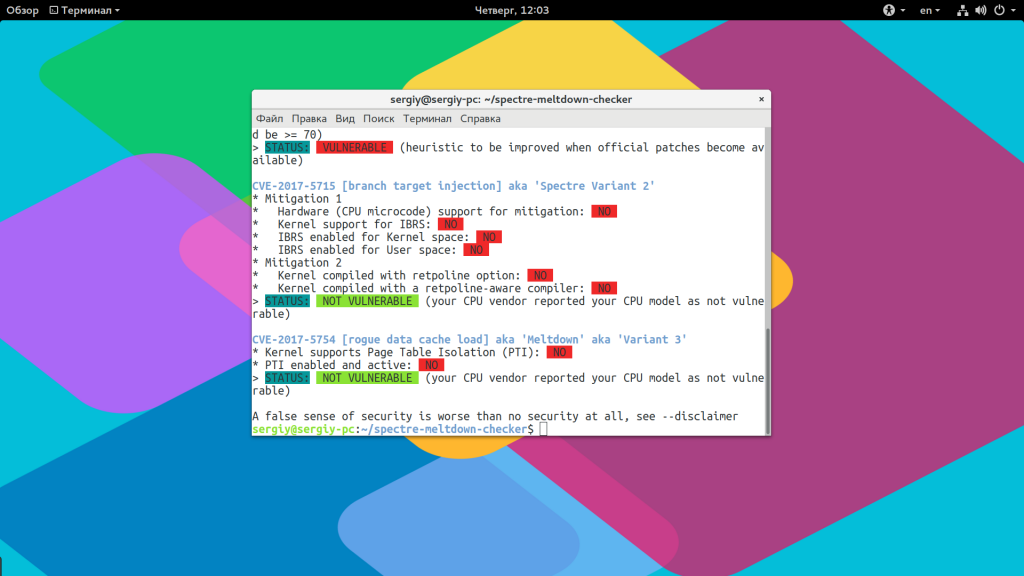

sudo password for vivek: Spectre and Meltdown mitigation detection tool v0.16 Checking vulnerabilities against Linux 4.13.0-21-generic #24-Ubuntu SMP Mon Dec 18 17:29:16 UTC 2017 x86_64 CVE-2017-5753 bounds check bypass aka 'Spectre Variant 1' * Kernel compiled with LFENCE opcode inserted at the proper places: NO (only 42 opcodes found, should be >= 70) > STATUS: VULNERABLE CVE-2017-5715 branch target injection aka 'Spectre Variant 2' * Mitigation 1 * Hardware (CPU microcode) support for mitigation: NO * Kernel support for IBRS: NO * IBRS enabled for Kernel space: NO * IBRS enabled for User space: NO * Mitigation 2 * Kernel compiled with retpoline option: NO * Kernel compiled with a retpoline-aware compiler: NO > STATUS: VULNERABLE (IBRS hardware + kernel support OR kernel with retpoline are needed to mitigate the vulnerability) CVE-2017-5754 rogue data cache load aka 'Meltdown' aka 'Variant 3' * Kernel supports Page Table Isolation (PTI): NO * PTI enabled and active: NO > STATUS: VULNERABLE (PTI is needed to mitigate the vulnerability)

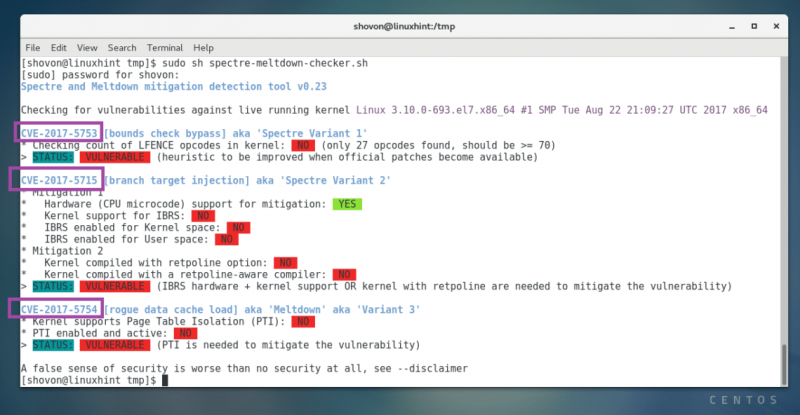

Another output from my CentOS 7.x server where Meltdown/Spectre v1 was patched with Kernel:

Spectre Meltdown vulnerability mitigation detection check tool for Linux (click to enlarge)

What are Spectre and Meltdown Vulnerabilities?

The Spectre vulnerability affects nearly all modern processors, including those made by Intel, AMD, and ARM. Meltdown, on the other hand, affects only Intel processors. Both vulnerabilities work by exploiting a technique known as speculative execution, which is used to speed up the performance of computer processors.

With Spectre Meltdown CPU Checker, you can determine with a click of a button whether your device’s processor is weak or has a security vulnerability. The program uses a Microsoft-based scan that usually requires complex input and configuration before you see results.

The program checks for attack vectors and potential security vulnerabilities. If your system is affected, the program will provide additional information about how to protect your computer. It does not require registration or installation to work. You can also visit the official website for details and background information on potential risks. Find the link below.

Обновления ОС и программ

Казалось бы, как может повлиять скрытая ошибка на её безопасность программного обеспечения. Так и думает обычный пользователь, запрещая операционной системе и программам автоматическое обновление. Однако, такая известная уязвимость, как переполнения буфера вполне может позволит злоумышленнику загрузить и выполнить произвольный машинный код от имени программы и с правами учетной записи, от которой она выполняется. А утечки памяти могут и без каких либо действий со стороны нарушить работу всей системы. Внедрение SQL-кода может дать возможность атакующему выполнить произвольный запрос к базе данных программы или сайта и получить возможность чтения или записи локальных файлов. И, конечно, как тут не упомянуть CSRF — «Межсайтовую подделку запроса». Этот вид атак применяется к посетителям сайтов и осуществляется путем размещения на веб-странице ссылки или скрипта, который может имитировать нормальную работу. Таким образом воруются пароли, личные данные и даже ваши деньги с банковских карт.

Часть всех уязвимостей должны закрываться администраторами серверов и сайтов, а вот другая только пользователями на своих компьютерах. Принцип: «вроде стабильно работает и ладно» здесь не работает и разработчики недаром выпускают обновления ПО. Это делается не только, чтобы добавить какие-то новые функции, но и закрыть ошибки, которые были обнаружены другими пользователями и профессиональными тестировщиками.

Уязвимости операционных систем представляют большую опасность, чем уязвимости отдельных программ, так как они гораздо сложнее и используются повсеместно. Закрываются они своевременной установкой обновлений безопасности, которые исправляют ошибки в уязвимых компонентах системы. В ОС Windows за это отвечает специальная служба “Центр обновления Windows”, которая в автоматическом режиме проверяет наличие новых обновлений устанавливает их, если, конечно, это не запрещено пользователем.

Уязвимости в программах меньше влияют на безопасность, чем уязвимости операционной системы. Но, например, ошибки безопасности в браузерах или офисных приложениях могут приводить к очень серьёзным последствиям. Устранять такие уязвимости необходимо и делается это либо вручную с сайтов разработчиков, либо через средства обновления, заложенные в сами программы.

В 360 Total Security мы встроили специальный механизм, которая проверяет операционную систему и установленные программы на апдейты. Этот сервис мониторит исполняемые файлы и саму ОС, сравнивает со специально базой и выдаёт рекомендации по обновлению.

Кроме того, бывает обратная ситуация и обновления нарушают работу системы. В нашем антивирусе вы можете посмотреть, какие патчи были установлены и удалить те, которые, по вашему мнению, могут вызывать ошибки.

Защита в реальном времени

Ваш антивирус должен уметь защищать веб-камеры от несанкционированного подключения, а клавиатуры от кейлогеров. Если вы, конечно, не хотите когда-нибудь увидеть ваше видео в трусах в сети или потерять всю личную информацию из почтового ящика или аккаунтов социальных сетей. Иной раз достаточно просто разрешить выполнение какому-либо с виду безопасному приложению на случайно обнаруженном сайте, и вот уже камера вашего ноутбука записывает всё, что происходит перед ноутбуком. А кейлогеры, которые могут маскироваться под вполне себе полезные программы, тут же сливают все набранные вами на клавиатуре символы в сеть. А на той стороне злоумышленник легко найдёт и набранные письма и логины с паролями, которые вы забивали.

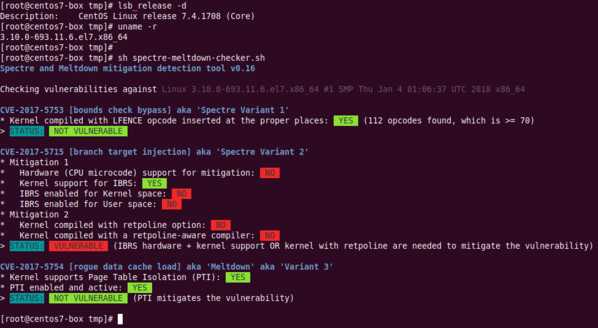

Как проверить и исправить уязвимость Spectre и Meltdown в CentOS7

Уязвимости Spectre и Meltdown Intel и некоторых других процессоров привлекли довольно много внимания в 2018 году. Это действительно серьезные недостатки в аппаратной безопасности. Многие настольные компьютеры, ноутбуки и серверы подвержены уязвимостям Spectre и Meltdown. Давайте посмотрим, что это такое.

Уязвимость Spectre:

По умолчанию существует изоляция между различными приложениями в компьютер. Уязвимость Spectre нарушает эту изоляцию. В результате хакер может обманом заставить приложение вывести секретную информацию из модуля ядра операционной системы.

Уязвимость Meltdown:

По умолчанию существует изоляция между пользователем, приложениями и операционной системой компьютера. Meltdown разрушает эту изоляцию. Конечным результатом является то, что хакер может написать программу и получить доступ к памяти, даже к памяти, используемой другими приложениями, и получить секретную информацию из системы.

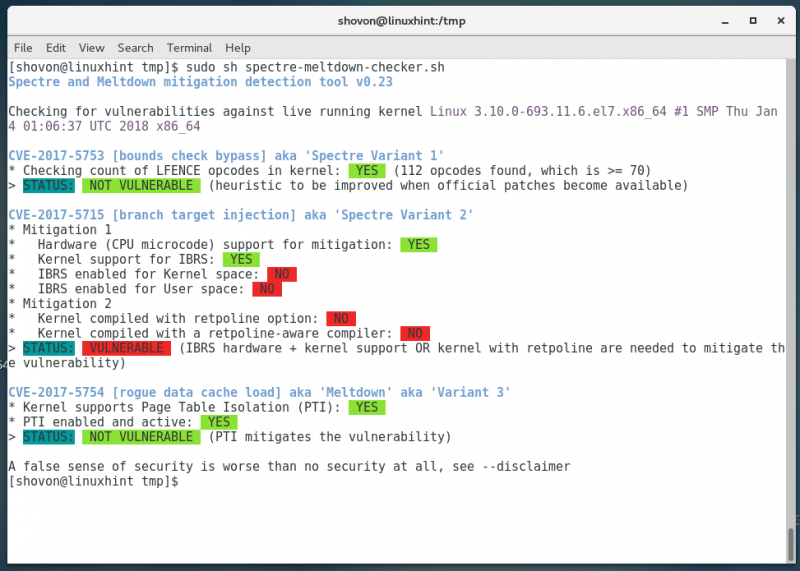

Проверка для уязвимостей Spectre и Meltdown:

Вы можете использовать скрипт Spectre и Meltdown Checker, чтобы проверить, уязвим ли ваш процессор для Spectre и Meltdown.

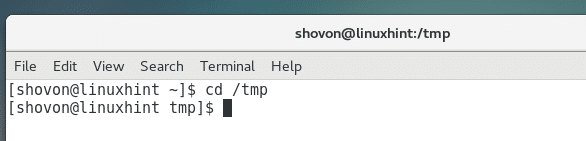

Чтобы используйте этот сценарий, сначала перейдите в каталог, в который вы хотите загрузить сценарий. Я загружу его в каталог/tmp, поэтому он будет удален при следующей загрузке автоматически.

$ cd/tmp

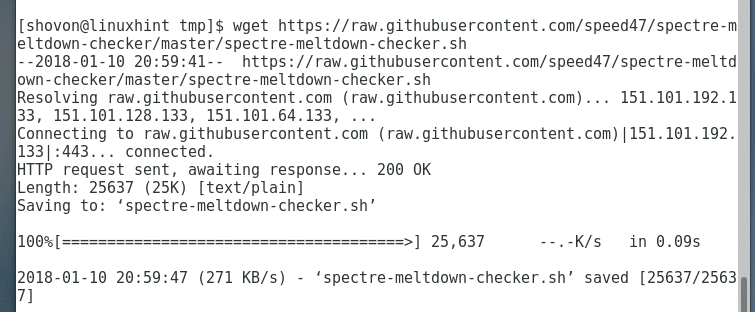

Теперь выполните следующую команду, чтобы загрузить скрипт Spectre и Meltdown Checker с GitHub с помощью wget. :

$ wget https://raw.githubusercontent.com/speed47/spectre-meltdown-checker/master/spectre-meltdown-checker.sh

div>

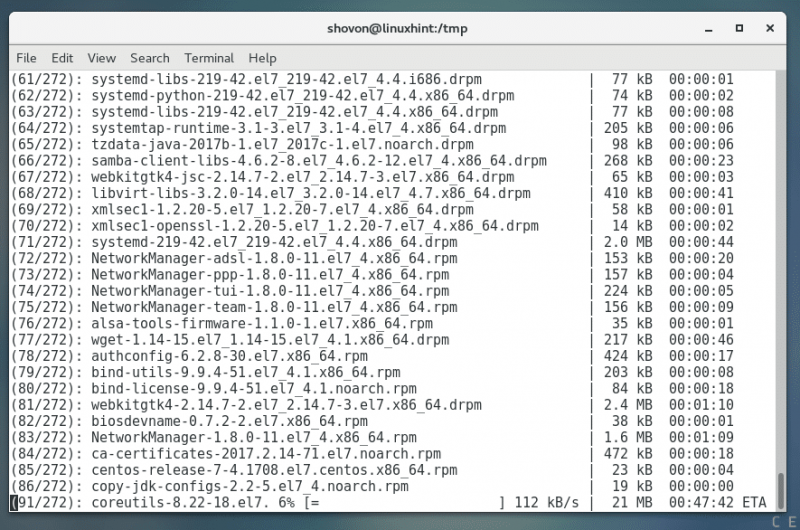

Необходимо загрузить скрипт Spectre и Meltdown Checker.

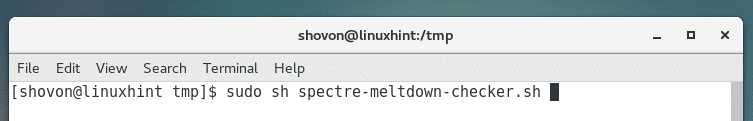

Теперь запустите сценарий Spectre и Meltdown Checker с помощью следующей команды:

$ sudo sh spectre-meltdown-checker.sh

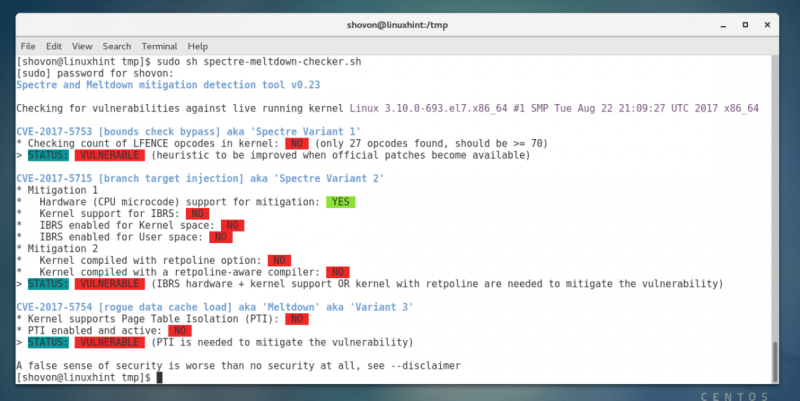

Это вывод с моего компьютера. Вы можете видеть, что мой процессор Intel подвержен уязвимостям Spectre и Meltdown. Но, к счастью, есть способ исправить это.

Отмеченные коды CVE-2017-5753, CVE- 2017-5715, CVE-2017-5754 используются для выявления этих уязвимостей на международном уровне. Если вы столкнулись с какой-либо проблемой, вы можете выполнить поиск в Google с помощью этих кодов. Надеюсь, вы найдете что-то полезное.

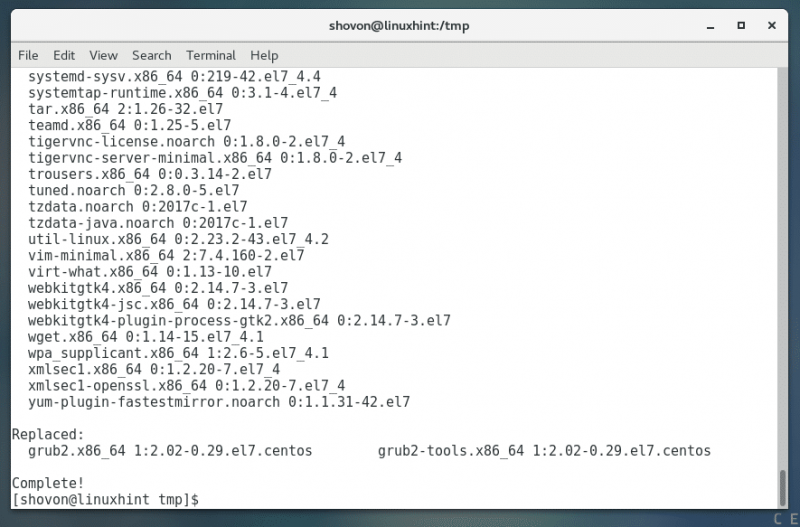

Исправление Spectre и Meltdown Уязвимости при обновлении ядра:

Чтобы исправить уязвимости Spectre и Meltdown, RHEL7/CentOS 7 выпустила рекомендуемые обновления ядра. Все, что вам нужно сделать, это обновить ядро, и вы сможете исправить эти проблемы..

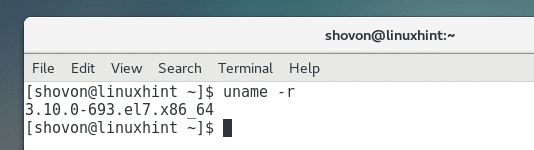

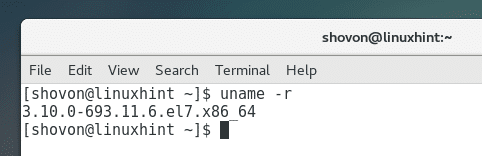

Сначала проверьте версию ядра, которую вы используете, с помощью следующей команды:

$ uname -r

Как видите, я использую ядро 3.10.0-693 на моем компьютере с CentOS 7.

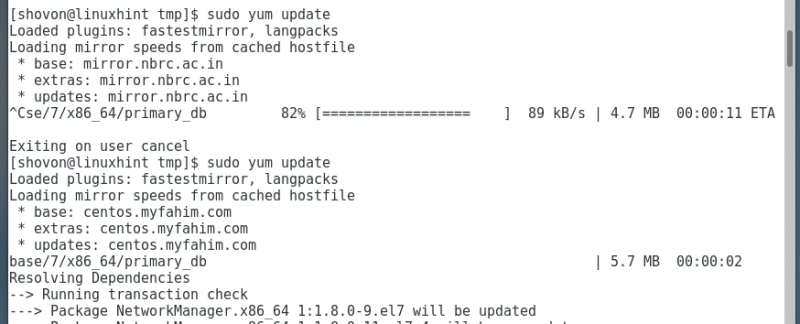

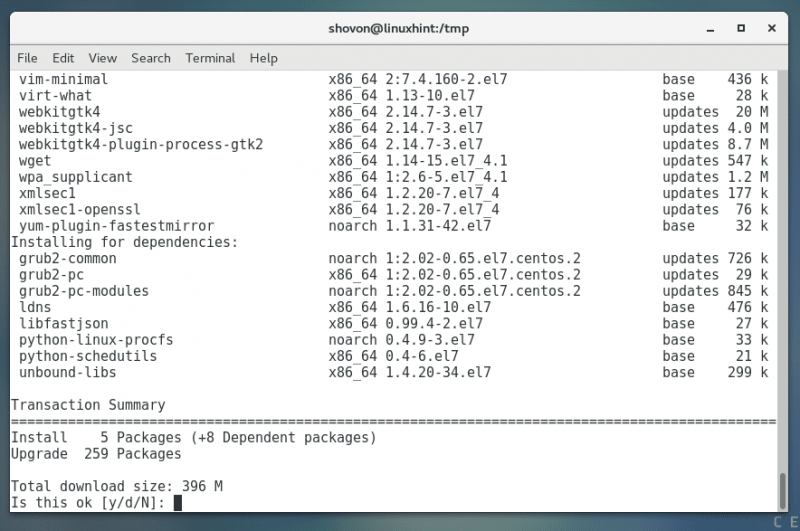

Теперь я собираюсь обновить операционную систему CentOS 7. Ядро должно быть обновлено вместе с операционной системой. Выполните следующую команду, чтобы обновить операционную систему CentOS 7:

$ sudo yum update

Нажмите ‘y’ и нажмите для продолжения.

Обновленные пакеты должны быть загруженным и установленным из Интернета. Это может занять некоторое время в зависимости от вашего интернет-соединения.

Обновление должно пройти гладко.

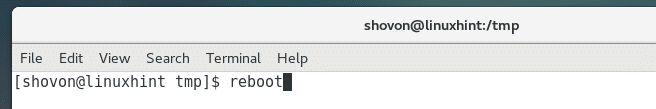

После завершения обновления , перезагрузите компьютер. Это рекомендуется, поскольку ядро также обновляется.

Один раз ваш компьютер загружается, вы можете запустить следующую команду, чтобы проверить версию ядра, которую вы снова используете:

$ uname -r

Вы должны увидеть другую версию ядра, чем раньше. Раньше для меня это было 3.10.0-693, а теперь 3.10.0-693.11.6

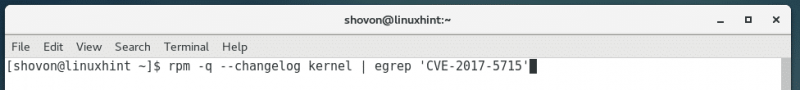

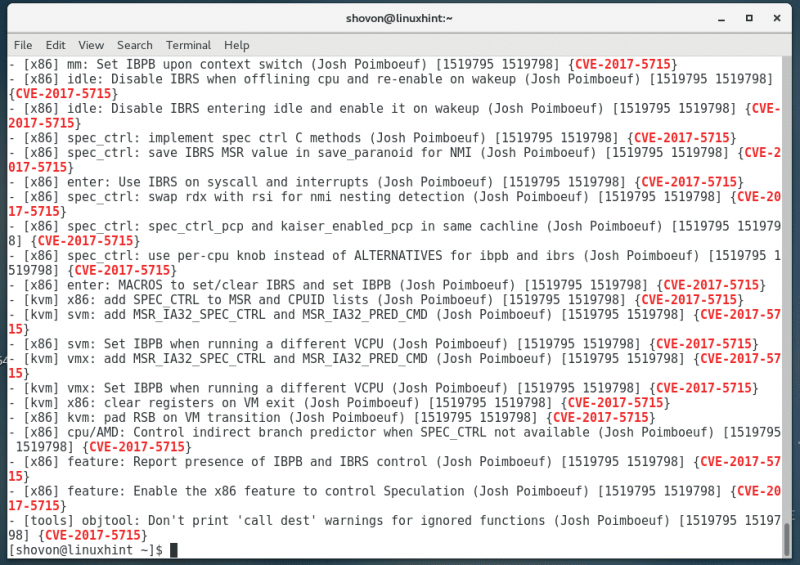

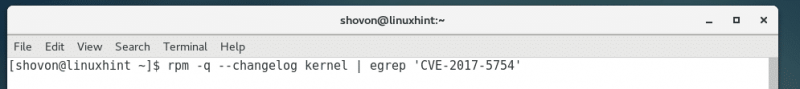

Вы можете проверить, были ли внесены какие-либо изменения в ядро для уязвимости CVE-2017-5715, с помощью следующей команды:

$ rpm — q —changelog ядро | egrep ‘CVE-2017-5715’

Вы должны найти много совпадений в CentOS 7. Это хороший знак.

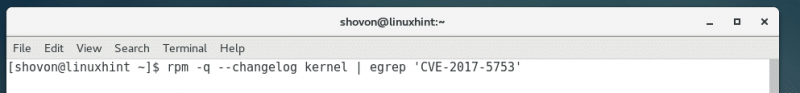

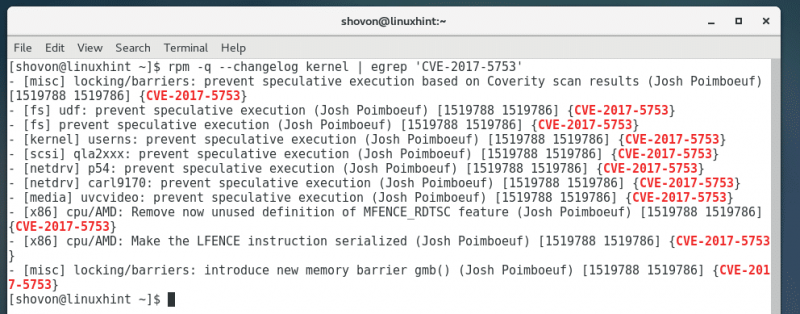

Вы также можете проверить изменения ядра, связанные с CVE-2017-5753, с помощью следующей команды:

$ rpm -q —changelog kernel | egrep ‘CVE-2017-5753’

Вы также можете проверить изменения ядра, связанные с CVE-2017-5754, с помощью следующей команды:

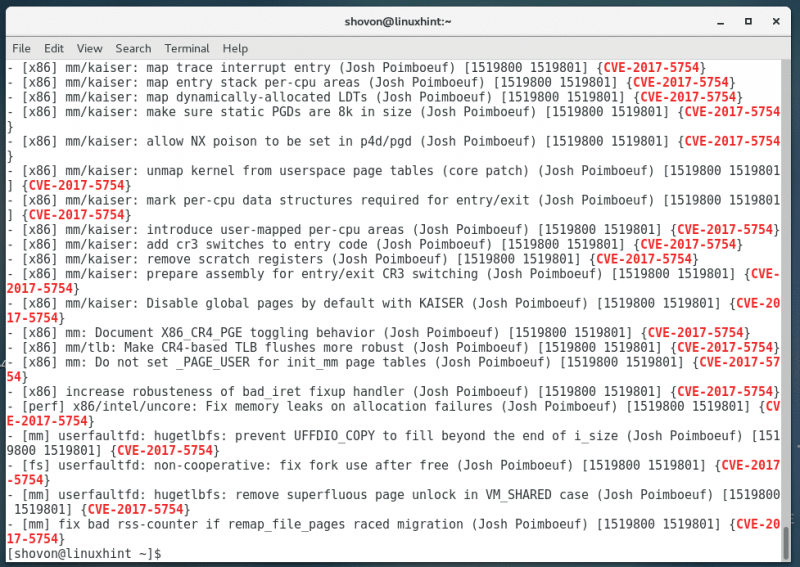

$ rpm -q —changelog ядро | egrep ‘CVE-2017-5754’

Вы также можете снова запустить скрипт Spectre и Meltdown Checker, чтобы узнать, что было исправлено в обновление ядра.

На скриншоте ниже видно, что после обновления ядра было исправлено множество уязвимостей. На момент написания этой статьи все еще есть некоторые уязвимости, которые не исправлены. Следите за будущими обновлениями ядра CentOS 7. Все это со временем будет исправлено.

Таким образом вы узнаете, уязвим ли ваш процессор для атак Spectre и Meltdown на CentOS 7 и исправите CentOS 7 для уязвимостей Spectre и Meltdown. Спасибо за чтение этой статьи.