Метод 1: Кража SIM-карты

Кража SIM-карты является одним из методов, которым могут воспользоваться хакеры для обхода двухфакторной аутентификации. Чтобы получить доступ к электронным средствам связи, злоумышленники могут просто украсть SIM-карту жертвы.

Существует несколько способов для кражи SIM-карты. Например, злоумышленники могут планировать слежку за жертвой и использовать социальную инженерию, чтобы получить доступ к ее устройству. Кроме того, злоумышленники могут взломать базу данных оператора мобильной связи и получить доступ к данным SIM-карты жертвы без ее согласия.

Для защиты от этого метода хакеров можно использовать функцию блокировки SIM-карты. Если вы почувствовали, что ваша SIM-карта была украдена, вы должны незамедлительно связаться со своим оператором мобильной связи и запросить блокировку SIM-карты. Также никогда не сообщайте никому свой PIN-код и не храните его в открытом доступе.

- Для защиты от кражи SIM-карты не сообщайте никому свой PIN-код и не храните его в открытом доступе.

- Если вы подозреваете, что вашу SIM-карту украли, немедленно свяжитесь со своим оператором мобильной связи и запросите блокировку SIM-карты.

- Используйте функцию блокировки SIM-карты, чтобы переключиться на новую SIM-карту, если ваша SIM-карта была украдена.

Почему необходимо обойти двухфакторную аутентификацию

Однако, несмотря на свою полезность, двухфакторная аутентификация может представлять определенные неудобства для пользователей. Основные причины, по которым пользователи пытаются обойти данную защиту, могут быть следующими:

- Постоянная необходимость ввода дополнительных данных. Каждый раз, когда пользователь пытается войти в свой аккаунт, ему необходимо вводить дополнительный код или использовать устройство для его получения. И хотя это повышает безопасность, процесс входа может занимать больше времени и вызывать дополнительные неудобства.

- Проблемы с использованием двухфакторной аутентификации на разных устройствах. Если пользователь переключается между разными устройствами, ему приходится настраивать и использовать двухфакторную аутентификацию на каждом из них. Это может быть дополнительной нагрузкой и потребовать усилий для сопровождения настройки и генерации кодов.

- Возможность блокировки аккаунта при потере доступа к второму фактору. Если пользователь потеряет или испортит устройство, использующееся для второго фактора, то ему может потребоваться помощь от службы поддержки для восстановления доступа к аккаунту. Это может вызвать временные сложности и дополнительные неудобства.

- Отсутствие постоянного доступа к подтверждающему фактору. В некоторых ситуациях, когда пользователь не имеет доступа к своему телефону или устройству, процесс использования двухфакторной аутентификации может оказаться затруднительным или невозможным.

Таким образом, необходимость обходить двухфакторную аутентификацию может быть обусловлена желанием пользователей избежать дополнительных неудобств, связанных с ее использованием. Однако стоит помнить, что обход безопасности может потенциально подвергнуть аккаунт пользователя риску и создать уязвимости для злоумышленников.

Коды в сообщениях

Чаще всего при настройке двухэтапной верификации мы выбираем самый простой вариант получения кодов – SMS-сообщения или Push-уведомления, хотя последнее поддерживают не все сервисы.Но, к сожалению, это и самый небезопасный путь по нескольким причинам:

1. Если у вас настроен показ уведомлений на заблокированном экране, то код могут увидеть посторонние люди или человек, завладевший вашим смартфоном.

2. SMS может быть перехвачено программой-трояном.

3. Также существует вероятность перехвата сообщения из-за уязвимости в протоколе передачи данных SS7, который используется для SMS.

Push-уведомления и сообщения в мессенджерах считаются более безопасным вариантом, так как риск их перехвата намного ниже. Но коды тоже могут высвечиваться на заблокированном экране, да и с безопасностью в мессенджерах все не так хорошо.

Совет ZOOM: при настройке двухфакторной аутентификации не полагайтесь только на SMS. При возможности выберите другой или сразу несколько способов верификации.

Как такое возможно

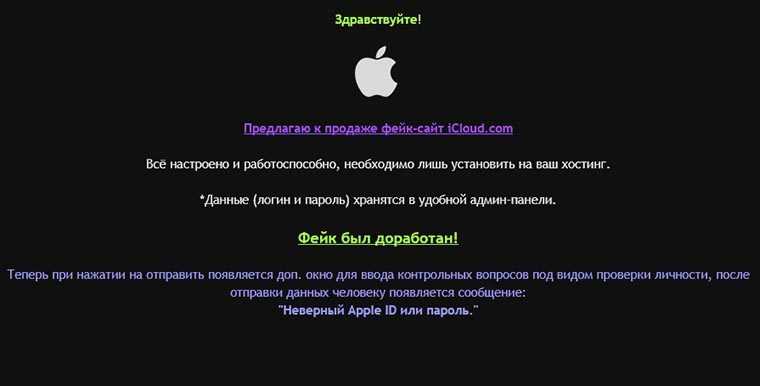

Для начала мошенники обзаводятся фейковым сайтом iCloud для кражи логина и пароля. Даже не самый опытный разработчик может запросто создать подобный сайт. В сети множество уже готовых предложений с подобными поделками.

Цена вопроса: $20-25.

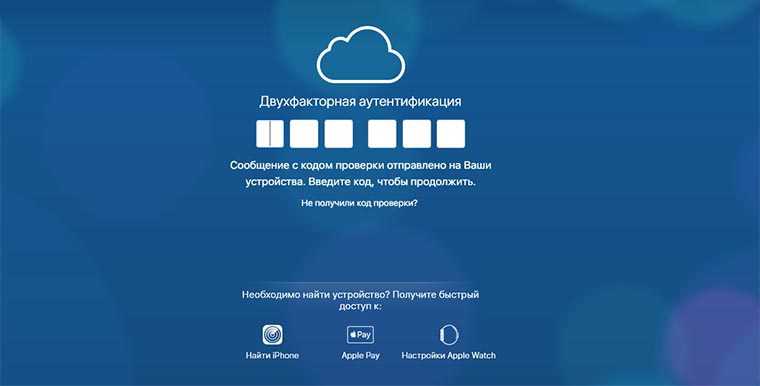

Далее остается лишь приехать к офису Apple на Петровке и включить украденный iPhone, параллельно звоня жертве по появившемуся на экране номеру.

Когда владелец украденного смартфона клюнет и введет данные, мошенники попытаются авторизоваться и запрос на двухфакторную аутентификацию снова придет с нужного адреса, ведь они находятся рядом.

Многие ничего при этом не заподозрят, слив мошенникам логин и пароль, а после собственноручно пропустив их через двухфакторную авторизацию.

Выбор подходящего метода для второго фактора

Двухфакторная аутентификация (2FA) – это механизм повышения безопасности, при котором к основному фактору (обычно пароль) добавляется второй фактор аутентификации. Второй фактор может быть разными: физическим устройством, одноразовым кодом, отпечатком пальца и т.д. При выборе подходящего метода для второго фактора нужно учитывать такие факторы, как безопасность, удобство использования и доступность.

Существует несколько распространенных методов для второго фактора:

- СМС-коды: при входе на сайт пользователю на мобильное устройство направляется SMS с одноразовым кодом, который нужно ввести для подтверждения аутентификации. Этот метод является распространенным, но не самым безопасным из-за возможности перехвата SMS.

- Приложения для генерации одноразовых кодов: существуют специальные мобильные приложения, которые генерируют одноразовые коды для второго фактора. Пользователь должен ввести код, сгенерированный приложением, для подтверждения аутентификации. Этот метод безопаснее, чем SMS-коды, но требует наличия мобильного устройства с установленным приложением.

- Аппаратные устройства: существуют специальные физические устройства, такие как USB-ключи или беспроводные браслеты, которые генерируют одноразовые коды для второго фактора. Пользователь должен ввести код, сгенерированный устройством, для подтверждения аутентификации. Этот метод является одним из самых безопасных и удобных.

При выборе подходящего метода для второго фактора следует учитывать уровень безопасности, удобство использования и доступность для пользователей. Оптимальным решением может быть комбинация нескольких методов, чтобы предоставить выбор пользователю и удовлетворить различные требования и предпочтения.

Так сколько нужно факторов

Ответ на этот вопрос напрямую зависит от сервиса, в который нужно получить доступ. Например, если мы возьмем в качестве примера бигтех, то их ЦОД, как правило, защищен сразу несколькими линиями идентификации, которые могут включать в себя и несколько видов биометрии, и использование токена.

Но это – если речь идет о доступе к очень чувствительной инфраструктуре компании. Такой же подход в сфере публичных сервисов, где существует конкуренция, просто убьет сервис – пользователи уйдут туда, где не нужно вводить пароли и коды десять минут при каждом входе.

Задача сервиса в этом контексте сводится к двум тезисам:

-

обязать пользователя использовать минимальный уровень защиты, в роли которого сейчас все чаще выступает 2FA;

-

предложить инструменты для дополнительной защиты, которые пользователь может использовать на свое усмотрение.

При таком подходе достигается баланс между обеспечением ИБ и комфортом эксплуатации сервиса. Ни для кого не секрет, что на данный момент, и, вероятно, в обозримой перспективе – комфортность взаимодействия будет для пользователя одним из определяющих факторов, идущим сразу за выгодностью.

Таким образом, идеальным решением для массового сегмента выглядит двухфакторная аутентификация, поскольку она обеспечивает баланс комфорта и безопасности. Но в корпоративном сегменте вполне могут быть использованы и дополнительные меры защиты, в том числе, третий фактор.

Однако, это не значит, что третий фактор должен быть « кактусом», то есть неудобным для пользователя инструментом. Поскольку человек склонен идти по пути наименьшего сопротивления, сложный в использовании фактор будет «искусственно упрощен», как это происходит со сложными паролями, которые пишутся на стикер и крепятся на монитор рабочего ПК, либо сохраняются в сообщениях самому себе в мессенджере.

В пользовательском сегменте, для чувствительных сервисов, третьим фактором, с большой долей вероятности, может стать биометрия, поскольку этот фактор требует минимальных усилий от пользователя. Технические ресурсы для его интеграции у пользователя сервиса, с большой долей вероятности, есть – это его смартфон.

Однако, для интеграции этого типа аутентификации требуются и дополнительные мощности со стороны сервиса, в том числе – на обеспечение безопасного хранения биометрических данных и соответствия требованиям законодательства. Но если мы говорим о международных сервисах, то, в данный момент, реализовать такой подход довольно трудно, поскольку регулирование работы с биометрией граждан в разных странах достаточно рознится.

И пользователь, и компания должны осознавать, что усложнение аутентификации – это «палка о двух концах», поскольку чем выше защищенность, тем ниже доступность сервиса.

Что жертва делает неправильно

В письме пользователь видит две ссылки, одна из них ведет на фейковый сайт iCloud. Мошенники сообщают, что сбросили пользовательский кэш, чтобы никто не смог получить доступ к аккаунту и владелец учетной записи должен заново ввести логин и пароль, даже если он был сохранен в браузере.

Разумеется, это полный бред, но так специально пытаются ввести в заблуждение тех, кто усомнится в необходимости вводить давно сохраненный пароль. Сотрудники Apple никак не смогут сбросить кэш и сохраненные пароли в вашем браузере.

При переходе на фейковый сайт iCloud первое (кроме самого адреса сайта), что должно наводить на подозрение, именно необходимость вводить логин и пароль вместо выбора из связки ключей или сохраненных в браузере данных.

Одновременно с этим просят перейти по второй ссылке из письма. Там находится и вовсе несуществующий сервис Apple для проверки пользователей. От владельца требуется ввести лишь шестизначный код подтверждения, который придет при включенной двухфакторной авторизации.

На самом деле этот код система запросит в момент, когда мошенники попытаются войти в iCloud жертвы со своего компьютера. Для еще большей достоверности пользователь увидит запрос на попытку авторизации с уже знакомого адреса Москва, Петровка 5.

После подтверждения и ввода кода по фейковой ссылке можно навсегда распрощаться со своим iPhone, а если мошенники параллельно сменят пароль от Apple ID, то еще и получим блокировку остальных привязанных к учетке гаджетов.

Гейминг: Понимание уязвимостей

В связи с растущей популярностью онлайн-игр важно понимать, какие уязвимости они несут в себе. Игровые платформы часто требуют использования личной информации и финансовых данных, что делает их главной мишенью для хакеров

Понимание этих уязвимостей может помочь геймерам защитить себя и свои счета.

Одним из уязвимых мест в играх являются фишинговые атаки, когда хакеры обманом заставляют игроков сообщать свои учетные данные или другую конфиденциальную информацию. Такие атаки могут осуществляться с помощью поддельных сайтов или электронных писем, замаскированных под реальные игровые платформы

Важно всегда проявлять осторожность и перепроверять подлинность любых запросов на предоставление личной информации

Еще одна уязвимость, на которую следует обратить внимание, — использование слабых паролей. Многие геймеры используют простые и легко угадываемые пароли, которые могут быть легко взломаны хакерами

Очень важно использовать сложные и уникальные пароли для игровых учетных записей, состоящие из заглавных и строчных букв, цифр и специальных символов. Кроме того, геймерам следует помнить об опасности передачи информации об учетной записи другим лицам

Передача учетных данных друзьям или незнакомым людям может увеличить риск несанкционированного доступа к учетной записи. Важно сохранять конфиденциальность личных игровых учетных записей и не сообщать конфиденциальную информацию

Кроме того, геймерам следует помнить об опасности передачи информации об учетной записи другим лицам. Передача учетных данных друзьям или незнакомым людям может увеличить риск несанкционированного доступа к учетной записи

Важно сохранять конфиденциальность личных игровых учетных записей и не сообщать конфиденциальную информацию

Кроме того, геймерам следует проявлять осторожность при загрузке стороннего программного обеспечения или модов. Моды могут улучшить игровой процесс, однако они также могут содержать вредоносные программы или вирусы, которые могут нарушить безопасность системы

Важно загружать программы только из надежных источников и регулярно обновлять антивирусное ПО

Наконец, геймерам крайне важно поддерживать свои игровые платформы и устройства в актуальном состоянии с помощью последних патчей безопасности. Многие уязвимости возникают из-за устаревшего программного обеспечения или операционных систем

Регулярная проверка наличия обновлений и их своевременная установка помогут защититься от потенциальных угроз безопасности.

В заключение следует отметить, что понимание уязвимостей в играх очень важно для защиты личной информации и учетных записей. Знание о фишинговых атаках, использование надежных паролей, конфиденциальность учетной информации, отказ от подозрительных загрузок и регулярное обновление программного обеспечения — вот основные шаги по повышению кибербезопасности в игровом мире

ТОП-6 способов для обхода двухфакторной аутентификации

Несмотря на разнообразие вариантов двухфакторной аутентификации, каждый из вышеприведенных методов все же имеет свои слабые стороны, которые могут использоваться злоумышленниками для обхода 2FA. Вот 6 способов, которые хакеры наиболее часто применяют на практике:

- Использование методов социальной инженерии. Речь идет о ней технической атаке, в ходе которой методом обмана злоумышленник заставляет жертву предоставить ему информацию о секретном коде, имея при этом на руках логин и пароль доступа. В ряде случаев злоумышленник, обладает достаточной информации о вас, может позвонить в службу поддержки целевого сервиса от вашего имени и сообщить, что есть проблемы с аутентификацией, либо же, что учетная запись заблокирована. В результате он получит одноразовый доступ к вашему аккаунту, то есть сможет сбросить имеющиеся пароли, поменять его на свои.

- Использование открытой авторизации (OAuth). Это открытый пароль авторизации, благодаря которому приложение и сервисы получают ограниченный доступ к данным пользователя, не разглашая при этом пароль. В этом случае злоумышленник может просто притвориться законным приложением и направить вам сообщение с просьбой предоставить доступ от имени ресурса. Если такой доступ будет получен, злоумышленник сможет делать все, что входит в рамки запрошенного доступа, в том числе игнорировать учетные параметры, обходить любую аутентификацию.

- Использование брутфорс. Это достаточно грубый метод так называемого полного перебора. В основном нацелен на слабо защищенного или устаревшего оборудования. Как пример, аппаратные ключи старого образца зачастую имеют только 4 цифры в коде. То есть программе не составит труда достаточно быстро перебрать все возможные варианты, подобрав корректный код. Единственное НО: они будут сильно ограничены во времени, так как актуальный код будет действовать не более 30-60 секунд. В случае корректно организованной двухфакторной аутентификации, реализовать подобную атаку будет невозможно. Как только злоумышленник введет несколько неправильных ОТР-кодов, система автоматически его заблокирует.

- Использование ранее сгенерированных токенов. Сегодня существует ряд платформ, которые позволяют пользователям генерировать коды заранее. Так подобный вариант предусмотрен в настройках безопасности Гугл аккаунта. Вы можете скачать документ с определенным количеством резервных кодов, которые в последующем будете использовать для обхода двухфакторной аутентификации. Такое решение будет актуальным на случай, если вы потеряете свой смартфон, к которому и был привязан 2FA. Стоит данному документу попасть в руки злоумышленника, как он получит полный доступ к вашему аккаунту, даже если вы позаботились о его двухфакторной аутентификации.

- Использование cookie-файлов сеанса. Злоумышленники нередко используют на практики кражу куки-файлов. Данную атаку также еще называют захватом сеанса. В своем большинстве при заходе на сайт пользователям не требуется вводить каждый раз логин и пароль. Дело в том, что в памяти браузера уже есть специальный куки-файл с вашей предыдущей сессии, содержащий всю необходимую ему информацию для подтверждения аутентификации. Данные файлы будут находиться в браузере до тех пор, пока вы вручную не выйдите из системы. То есть, если в руках злоумышленника окажется данный файл, то он сможет получить доступ к аккаунту. Как реализовать данную задумку? Здесь предусмотрено несколько вариантов. Так, это может быть межсайтовый скриптинг, перехваты фиксации сеанса, привлечение вредоносного ПО и пр. Хакеры полюбили данную технологию в первую очередь благодаря тому, что здесь нет никаких ограничений по сроку действия, что актуально для тех или иных кодов.

- Использование SIM-jacking. Данный метод обхода двухфакторной аутентификации злоумышленниками предполагает получение полного контроля над вашим телефонным номером. Наиболее часто подобное действие злоумышленников начинается с того, что они собирают о потенциальной жертве ряд информации. В последующим они используют ее в салонах оператора мобильной связи для получения новой сим-карты от вашего имени. Имея в собственном распоряжении ваш реальный номер телефона, злоумышленник может перехватить код и в последующем получить доступ ко всем вашим учетным записям.

Отключение режима пропажи

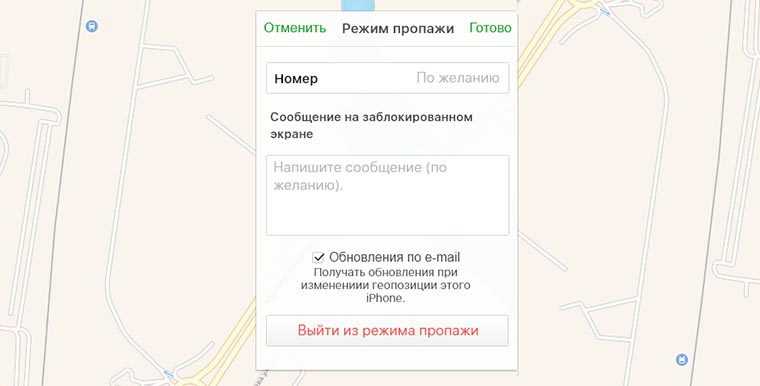

Далее нужно перейти на сайт iCloud. Если в учетной записи используется двухфакторная аутентификация, для входа понадобится подтверждение.

Подтверждающий код поступит в момент авторизации на доверенные устройства. Это может быть iPhone, iPad, Mac, с которых раньше авторизовались под своей учетной записью Apple ID.

Если авторизованным был всего один iPhone, который на данный момент заблокирован, придется обращаться в службу поддержки Apple.

Для этого достаточно того, что вы знаете свой идентификатор Apple ID, пароль от него и имеете на руках телефон, заблокированный на этой учетной записи. Не лишним будет иметь доступ к телефонному номеру, который указан в качестве основного для учетки и банковскую карту, привязанную к аккаунту.

Контактные данные службы поддержки Apple есть на сайте компании.

Если же двухфакторная аутентификация не включена либо есть второе доверенное устройство, подтверждаем вход вводом проверочного кода.

Заходим в раздел Найти iPhone, выбираем свой смартфон и отключаем на нем режим пропажи.

Источник

Как взломать двухфакторную аутентификацию

Доброго времени суток, дорогой читатель. Сегодня мы поговорим о такой вещи, как двухфакторная аутентификация. На нашем сайте уже есть разбор, что это такое и зачем она нужна.

Как пробить двухфакторку

Самый нашумевший и трудоёмкий способ эксперементально выявлен австралийским исследователем Шубхамом Шахом (Shubham Shah). Парню было всего 18 лет, когда он многим открыл глаза на ненадежность 2FA.

В его статье «Как я обошел двухфакторную аутентификацию в Google, Facebook, Yahoo,LinkedIn и многих других» молодой человек подмечает, что при виде аутентификации он думал: «Можно ли произвести взлом такими способами, как»:

- Брутфорс(полный перебор) пина 2FA

- Нахождение в потоке различные векторы использования, которые позволили бы полностью ее обойти

- Попробовать обнаружить изъян в создании штифтов

- Украсть токены сеанса после того, как пройдет 2FA

Все они, по его словам, являются действительными вариантами атак, но навряд ли будут работать, ибо настолько простейшие и уже явно защищены.После перебора всех этих способов Шубхам понял, что на всех сервисах с 2FA есть слабое место — голосовая почта.Ибо для получения полного доступа к ящику нужно всего лишь узнать номер жертвы, а затем использовать сервис подделки контактного номера, типа Spoofcard.Перейдем к последовательности действий(с твоего позволения, в роли хакмастера будешь ты):

- Ты авторизируешься в системе под маской жертвы, ну, как умеем, девочки, используя чужой пароль.2.Звонишь жертве, как в очень страшном кино, но тут дожидаться пока она возьмёт трубку лучше не стоит.

- Не медля ни секунды делаешь подмену отправки кода на звонок по телефону.

- Так как на линии висишь ты, а не робот для распространения кода 2FA, то его немедленно переправляют на голосовую почту.

- Просто прослушиваешь пришедшее сообщение используя номер через тот самый сервис.Всё, поздравляю, ты, друг мой посвящён в хакеры. Кстати, большинство интернет-компаний до сих пор не закрыли и не поправили этот изъян, аргументируя это тем, что нам, юным гениям нужно изначально розумить пароль пользователя, так что его ЭВМ уже скомпрометирован.На всякий случай оставляю вам ссылочку, можете почитать полную статью на эту тему https://shubs.io/how-i-bypassed-2-factor-authentication-on-google-yahoo-linkedin-and-many-others/Вариант под номером два.Modlishka от Душиньского(Петра)В начале 2019 поляк Пётр Душиньский выложил в открытый доступ реверс-прокси «Modlishka». С его слов данный инструмент имеет возможность обойти 2FA.Есть похожий инструмент для взлома, называется SEToolkit (встроен почти во все рейтинговые дистрибутивы для пентеста (программы для оценки безопасности).

Но различия их состоят в том, что SET копирует и помещает на определённом сервере страницу авторизации. Тут всё основано на работе скриптов, что перехватывают вводимые данные жертвы. Несомненно можно настроить перенаправление URL на оригинальный сайт, но так как трафик от твоего компьютера до человека, которого ты хочешь переиграть и уничтожить будет не конфеденциальным, то можешь легко прогореть. Ну, либо основывай свой личный фишинговый сайт.

Как узнать кто следит за моим Ватсапом?

Как узнать, следят ли за вами — Существует способ, позволяющий выяснить, имеет ли кто-либо посторонний доступ к вашим разговорам через веб-приложение WhatsApp, Для этого перейдите в меню Настройки (значок шестеренки) приложения WhatsApp на телефоне и откройте опцию WhatsApp Web,

Появится список компьютеров с открытыми в данный момент сеансами WhatsApp.

Кроме того, здесь вы найдете информацию о компьютере, с которого был запущен этот сеанс, тип браузера, географическое местоположение и, что наиболее важно, даты и время, когда был осуществлен последний вход.

Таким образом, вы можете, во-первых, проверить, когда был открыт какой-либо сеанс вашего WhatsApp, и, во-вторых, выяснить, получил ли кто-то другой доступ к сеансу на вашем компьютере в то время, когда вы не подключались.

Этот способ может также быть полезен, когда вы не находитесь у компьютера. На своем смартфоне вы сможете проверять, получил ли кто-нибудь доступ с компьютера к вашим разговорам в WhatsApp.

Можно ли обойти двухфакторную аутентификацию?

Для безопасного доступа к онлайн-сервисам сегодня недостаточно просто логина и сильного пароля. Недавнее исследование показало, что более 80% всех взломов, связанных с хакерскими атаками, происходят из-за компрометации и слабых учетных данных. Поэтому внедрение двухфакторной аутентификации (2FA) стало необходимостью.

- Она обеспечивает дополнительный уровень безопасности.

- Согласно данным, пользователи, включившие 2FA, блокируют около 99,9% автоматизированных атак.

- Но не стоит терять бдительность.

- Как и в случае с любым хорошим решением в области кибербезопасности, злоумышленники рано или поздно придумывают способы его обойти.2FA не стала исключением! Обойти её можно с помощью одноразовых кодов, которые отправляют в виде SMS на смартфон пользователя.

Тем не менее, зная, что хакеры могут использовать некоторые приложения, чтобы «зеркалить» ваши сообщения себе, многие важные онлайн-сервисы по-прежнему отправляют одноразовые коды по SMS. В чем же проблема с SMS? Думаете, известные компании, такие как Microsoft, призывают пользователей отказаться от решений 2FA, использующих SMS и голосовые звонки, просто так? SMS известны своей печально низкой безопасностью, что делает их открытыми для множества различных атак.

Например, можно подменить SIM-карту. Также одноразовые коды можно взломать с помощью легкодоступных инструментов, используя технику обратного прокси. Программа перехватывает связь между настоящим сервисом и жертвой, отслеживает и записывает взаимодействие жертвы с сервисом, включая любые учетные данные, которые она может использовать.

В дополнение к этому хакер может установить зловредные приложения через Google Play Store на ваше устройство Android. Как? Если злоумышленник имеет доступ к вашим учетным данным и сумеет войти в ваш аккаунт Google Play на ноутбуке, он сможет автоматически установить любое приложение на ваш смартфон.

- А дальше дело за малым.

- После установки приложения злоумышленник может применить простые методы социальной инженерии, чтобы убедить пользователя включить разрешения, необходимые якобы для нормальной работы приложения.

- Есть ли альтернатива? Чтобы чувствовать себя защищенным в Интернете, необходимо сначала проверить, надежна ли ваша первая линия обороны.

Обратите внимание на свой пароль, не скомпрометирован ли он. Существует ряд программ безопасности, которые позволяют это сделать

Например, введите номер или почту на сайте haveibeenpwned. com. Если это возможно, откажитесь от использования SMS в качестве метода 2FA.

Вместо этого вы можете использовать одноразовые коды на основе приложений, например, через Google Authenticator. В этом случае код генерируется в приложении Google Authenticator на вашем устройстве, а не отправляется вам. Однако и такой подход также может быть скомпрометирован хакерами, использующими некоторые сложные вредоносные программы.

Лучшей альтернативой будет использование специальных аппаратных устройств, таких как YubiKey. Это небольшие USB-устройства, которые обеспечивают упрощенный способ включения 2FA в различных службах.

Какой 6 значный код WhatsApp?

После того как вы введёте номер телефона, дождитесь получения SMS. Оно будет содержать шестизначный код, который вы сможете ввести на экране подтверждения номера в WhatsApp. Код является уникальным и будет меняться каждый раз при подтверждении нового номера телефона или устройства.

Authy

Одно из самых мощных и функциональных решений в данной нише. Для начала использования сервиса потребуется регистрация по номеру телефона, что для многих может стать недостатком.

В остальном – одни плюсы и преимущества: есть облачная синхронизация токенов, возможность удаленного отключения от учетной записи потерянного или проданного гаджета, блокировка приложения паролем или по биометрии.

Хранящиеся в облаке бекапы зашифрованы и защищены паролем, который нужно помнить для развертывания базы на другом девайсе.

Клиенты Authy есть не только для iOS или Android. На сайте разработчиков доступны программы под macOS, Windows и Linux, а еще есть расширение для браузера Chrome.

Сам уже несколько лет пользуюсь сервисом и рекомендую именно его.

Это лишь самые популярные приложения аутентификаторы. В App Store можно найти еще несколько десятков подобных программ от менее известных разработчиков. В основном они отличаются дизайном и имеют схожий функционал.