Причины DDoS-атак

- Политический протест или хактивизм — в последнее время едва ли не главная причина большинства DDoS-атак.

- Попытка кражи персональных данных и иной информации. Здесь DDoS-атаки, как уже говорилось, служат для отвлечения внимания и повышения уязвимости системы. Запустив атаку, злоумышленники под ее прикрытием получают доступ к интересующей их информации.

- Месть — по этой причине атакуют не только личные сайты частных лиц, но также корпорации и правительственные компании.

- Недобросовестная конкуренция — неработающий сайт, особенно перед праздниками, способен сильно повредить бизнесу конкурента.

- Развлечение и самоутверждение. А что будет, если я… А вот теперь смотрите, какой я… Мотивы вполне распространенные.

- Вымогательство и шантаж, например, требование денег за прекращение атаки.

Werfault exe ошибка приложения

Причины возникновения ошибки могут быть различными, включая поврежденные файлы приложений, конфликты программного обеспечения или неправильно настроенные параметры операционной системы. Кроме того, вредоносные программы могут использовать процесс werfault.exe для своих злонамеренных целей.

Чтобы устранить ошибку werfault.exe и предотвратить ее повторное возникновение, можно попробовать несколько решений. Во-первых, рекомендуется провести антивирусную проверку системы, чтобы убедиться, что ваш компьютер не заражен вредоносным ПО. Во-вторых, проверьте целостность файлов приложений с помощью специальных инструментов, таких как SFC и DISM. Эти утилиты позволяют восстановить поврежденные файлы системы и исправить ошибки.

Также полезно проверить наличие обновлений для вашей операционной системы и установить их, поскольку разработчики могут выпускать исправления для известных проблем, включая ошибки werfault.exe. Если проблема возникает с определенным приложением, попробуйте переустановить его или обратиться в службу поддержки разработчика для получения дополнительной помощи.

В случае, если ошибка werfault.exe продолжает возникать, несмотря на предпринятые меры, можно попробовать отключить сам процесс werfault.exe. Для этого необходимо зайти в «Управление компьютером», выбрать «Службы и приложения» и отключить службу «Windows Error Reporting Service». Однако это решение не рекомендуется, так как может привести к потере информации о возникающих ошибках и затруднить их последующее устранение.

В итоге, ошибка werfault.exe приложения может быть вызвана различными причинами, но с помощью описанных выше решений вы можете попытаться устранить проблему и вернуть нормальную работу вашей операционной системы Windows 10.

Цели и принцип действия DDoS-атак

Такие атаки используются в различных целях: их организуют компании-конкуренты, идейные хактивисты или вымогатели, требующие денег за прекращение вредоносного воздействия.

Независимо от механизма, уровня и протокола действия все DDoS-атаки нацелены на вывод из строя веб-ресурса и прекращение его нормальной работы.

Это достигается путем перегрузки сервера отправкой огромного количества запросов за пределами нормальной пропускной способности. Атаковать могут как страницу или определенный веб-элемент, так и сетевую инфраструктуру.

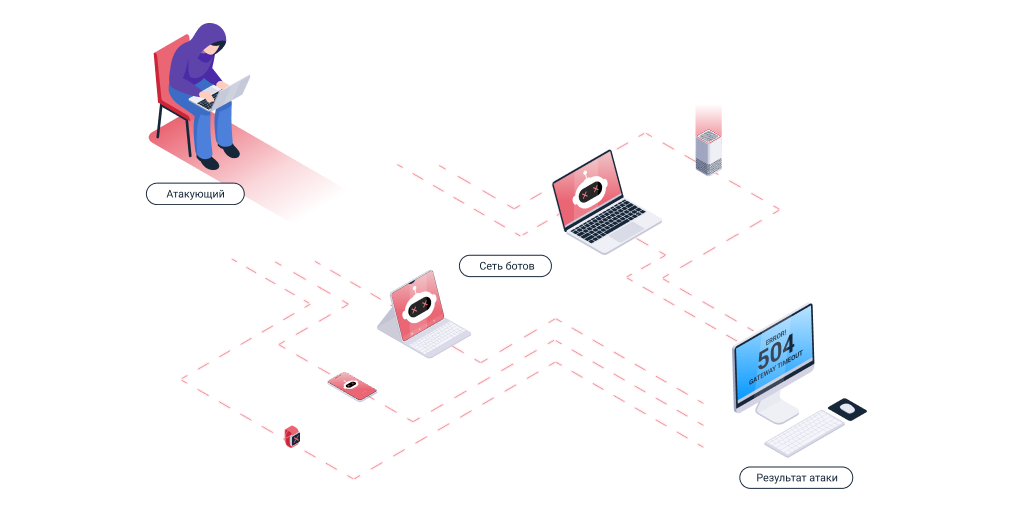

Принцип действия DDoS-атаки

Для пользователей результат DDoS-атаки выглядит как перебои в работе сайта, которые, при отсутствии защиты, всегда заканчиваются его «падением». Последствия известны: временный паралич бизнес-процессов, технические и репутационные издержки, потеря прибыли и позиций в поисковой выдаче.

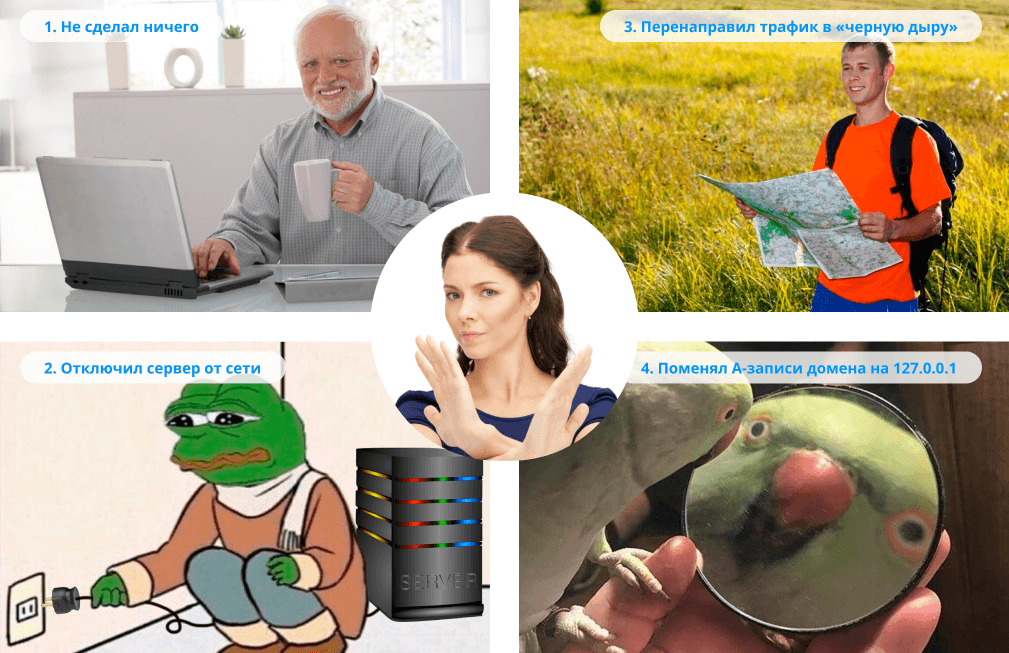

Вредные советы: чего точно делать не надо

Вредный совет №1. Не делайте ничего

Просто подождите, пока DDoS-атака закончится. В конце концов, может быть это просто эпизод, который не повторится? Ничего страшного в том, чтобы на какое-то время сайт стал недоступен, бывает.

На самом деле: любая DDoS-атака — повод серьезно задуматься о приобретении профессиональной anti-DDoS защиты. Как правило, если вы стали целью однажды, вскоре это повторится вновь.

Вредный совет №2. Отключите сервер от сети

Если в онлайне не будет сервера, который можно атаковать, не будет и проблемы, верно? В конце концов, можно просто подождать и включить его обратно через какое-то время. Как с компьютером, который завис.

На самом деле: отключение сервера от сети не поможет, ведь атаки возобновятся, как только вы включите сервер обратно.

Вредный совет №3. Отключите страницу или ассет, которые атакуют хакеры

Если им так уж нужно вывести из строя эту страницу или форму, хорошо, пусть забирают. Атакующий трафик можно перенаправить в «черную дыру». Главное, чтобы работал сам сайт, правильно?

На самом деле: атакующие достигнут своей цели, ведь в случае защиты типа blackholing атакуемая страница оказывается недоступна не только для хакера, но и для пользователя.

Вредный совет №4. Поменяйте в DNS А-запись домена на 127.0.0.1

Вы где-то слышали, что это поможет. Кажется, это сказал ваш сисадмин, правда он при этом так странно улыбался, что у вас возникло подозрение, что это он не всерьез. Но хуже ведь не станет, верно?

На самом деле: Не делайте так! 127.0.0.1 это localhost, то есть адрес компьютера. В случае такой подмены, то есть в случае обращения к домену с A-записью, ссылающейся на 127.0.0.1, все действия попадут на машину, с которой идет запрос. Однако проблема в том, что атака делается не по доменному имени, а по реальному IP-адресу машины.

В чем суть DDoS-атаки?

Задача атаки строится на том, чтобы убрать из Сети, «завалить» неугодный сервер. Таких задач сегодня ставится много: кто-то таким образом воюет с правительственным режимом, а другие тихо и скромно мешают жить конкурирующим фирмам, сайтам газет и общественных организаций. Часто можно встретить упоминание о том, что это делают не профессиональные хакеры, а некая группа анонимных пользователей, использующих хакерские инструменты для атаки.

Суть DdoS атаки сводится к наличию у компьютера множества портов. Серверная или клиентская часть система постоянно слушает эти порты, так как через них проходит важная информация:

- Управление удаленными ПК для ремонта, обучения, настройки.

- Выполнение технических корректировок и обновлений системы.

- Синхронизация времени, служебные посылки и стандартные ответы сервера и т.п.

В ходе автоматических диалогов система должна отвечать на запросы, переданные через эти виртуальные порты. Некоторые из них являются потенциально опасными, поэтому их закрывают файрволлом. Грубо говоря, файрволл просто игнорирует появление запросов через них. Но портов много, и все их закрыть не получится, иначе компьютер просто не сможет работать в Интернет.

Суть атаки сводится к тому, чтобы делать бессмысленные и частые запросы в таком объеме, что сервер будет тратить все свое время лишь на их обработку. Таким образом, для реакции на живых посетителей времени просто не останется, а сервер, переполненный заявками, может просто зависнуть. «Поднять» его требует много времени. Кроме того, во время зависания одной или нескольких служб безопасности, специально внедренные в пакеты эксплойты могут проникнуть в систему уже практически через парадный вход, закрепиться в ней и делать то, что обычно делают компьютерные вирусы: изменять и воровать информацию, предоставлять хакеру доступ к сайту и т.п.

Почему после проведения ddos атак, подвергнувшийся нападения сайт «лежит» (недоступен)?

Все предельно просто. Дело в том, что каждый интернет канал имеет собственные ограничения на передачу трафика, в во время ддос атаки, канал атакующего, забивается «мусором» (множественными запросами к серверу). В следствии этого данный сервер не может обработать внезапно возникшее огромное количество таких запросов и попросту начинает «виснуть».

Работа со списком заблокированных адресов

Просмотр

1. Получить список правил можно командой:

fail2ban-client status

Получить статистику заблокированных адресов для конкретного правила можно следующей командой:

fail2ban-client status <имя правила>

При наличие заблокированных IP-адресов мы увидим, примерно, следующее:

`- action

|- Currently banned: 2

| `- IP list: 31.207.47.55 10.212.245.29

2. Вышеописанный вариант не покажет полный список адресов, если их много. Для этого есть команда:

fail2ban-client banned

Она покажет все заблокированные адреса во всех правилах.

3. С помощью утилит управления брандмауэром.

а) iptables:

iptables -L -n —line

б) firewall-cmd:

firewall-cmd —direct —get-all-rules

Удаление

Средствами fail2ban:

Для удаление адреса из списка вводим:

fail2ban-client set <имя правила> unbanip <IP-адрес>

например:

fail2ban-client set ssh unbanip 31.207.47.55

С помощью iptables:

iptables -D <цепочка правил> -s IP-адрес

например:

iptables -D fail2ban-ssh -s 10.212.245.29

С помощью firewall-cmd:

firewall-cmd —direct —permanent —remove-rule <правило>

например:

firewall-cmd —direct —permanent —remove-rule ipv4 filter f2b-sshd 0 -s 188.134.7.221

После необходимо перечитать правила:

firewall-cmd —reload

Если загрузка в безопасном режиме возможна, выполните следующее:

Обновите драйвера

Первым делом обновите драйвера для основных компонентов вашего ПК (графические драйвера, драйвера дисплея, драйвера Ethernet и беспроводного адаптера). Скачав свежие их версии с сайта разработчика компонента (понадобится безопасный режим с поддержкой сетевых драйверов). В обновлении драйверов могут помочь такие инструменты как «ДрайверПак Солюшн», устанавливающие самые свежие драйвера в полуавтоматическом режиме. Установка свежих драйверов часто позволяет исправить ошибку о том, что на вашем компьютере появилась проблема и требуется перезагрузка WIN 10.

Деинсталлируйте недавно установленные программы

Рассматриваемая ошибка также может быть вызвана недавно установленными приложениями, вызывающими конфликт устройств и появления BSoD. Удалите недавно установленные программы и приложения стандартным для Виндовс образом, перезагрузите PC и понаблюдайте, появится ли синий экран.

Если при попытке удаления программы в безопасном режиме вы встретитесь с сообщением о недоступности инсталляционного сервиса Виндовс, тогда запустите от админа командную строку, и там наберите:

REG ADD «HKLM\SYSTEM\CurrentControlSet\Control\SafeBoot\Minimal\MSIServer» /VE /T REG_SZ /F /D «Service»

И нажмите ввод. Затем наберите:

нажмите ввод и попробуйте де инсталлировать нужную программу вновь.

Модифицируйте настройки дампа памяти

- В безопасном режиме нажмите на Win+R.

- Введите там sysdm.cpl и клацните на Энтер.

- В открывшемся окне свойств системы выберите вкладу «Дополнительно», и справа от опции «Загрузка и восстановление» нажмите на «Параметры».

- Снимите галочку с опции «Выполнить автоматическую перезагрузку», а в «Запись отладочной информации» выберите опцию «Полный дамп памяти».

- Внизу нажмите на «ОК», и перезагрузите систему, это может помочь избавиться от ошибки «На вашем ПК возникла проблема».

Запустите от админа командную строку, и в ней наберите:

и нажмите на Энтер. Дождитесь завершения проверки.

Проверьте PC на наличие зловредов

В этом вам помогут такие испытанные утилиты как «ДокторВеб Кюрейт» и другие эффективные альтернативы, удаляющие с ПК различные виды зловредов.

Отключите средства разгона аппаратной части PC

Если вы используйте различные инструменты для разгона процессора или видеокарты ПК, рекомендуем отключить (удалить) их.

Установите все необходимые обновления Виндовс 10

Кликните ПКМ на аналог кнопки «Пуск» в Виндовс 10, выберите «Параметры», далее «Обновление и безопасность», и «Проверка наличия обновлений». Установите обновления и перезагрузите ПК.

Загрузка в безопасном режиме невозможна

Если загрузится в безопасном режиме не представляется возможным, то способами избавиться от ошибки «На вашем ПК возникла проблема» WIN 10 будут следующие альтернативы:

Используйте средство восстановления

Для реализации данного способа нам понадобится загрузочная флешка Виндовс 10, с которой будет необходимо загрузиться в системе. Выберите опцию «Восстановления системы» вместо установки.

Затем перейдите в «Диагностика», после этого в «Дополнительные параметры», и далее «Восстановление системы».

Выберите ваш аккаунт (при необходимости введите пароль), определитесь со стабильной точкой восстановления, и откатите систему на прежнее стабильное состояние.

Перейдите в «Дополнительные параметры» меню восстановления системы, и выберите в них «Командная строка». С её помощью перейдите в директорию:

Скопируйте файлы «Default», «SAM», «Security», «Software» и «System» в предыдущую директорию «C»\Windows\System32\Config».

Прежде чем копировать данные файлы, покиньте папку Config. После окончания копирования перезагрузите систему.

Используйте функционал SFC

Также в данном режиме вновь выберите командную строку, и в ней наберите:

и нажмите на Энтер. Дождитесь завершения процедуры и перезагрузите PC, что поможет в устранении ошибки «на компьютере возникла проблема, и его необходимо перезагрузить».

Что делать?

Во-первых, посмотрим число процессов Апача:

ps aux | grep apache | wc -l

Либо в случае ОС CentOS5/RHEL:

ps aux | grep httpd | wc -l

Если их более 20-30, то это уже повод для беспокойства.

Далее обязательно просмотреть глобальные логи Апача на предмет наличия аномалий (например, запросов без указания вихоста):

/var/log/apache2/error.log

/var/log/apache2/access.log

И для CentOS:

/var/log/httpd/error.log

/var/log/httpd/access.log

Далее, стоит просмотреть логи всех сайтов и обратить особое внимание на самые большие из них.

Если «большой» лог найден, то его стоить проанализировать на предмет аномалий следующим образом:

cat log_type.log | awk '{print $1}' | sort | uniq -c

Эта команда укажет число запросов до сайта с уникальных айпи, вывод ее будет в виде:

14 95.67.xx.xx 21 95.68.xx.xx 25 95.68.xx.xx 15 95.68.xx.xx 15 95.68.xx.xx 1 95.69.xx.xx 15 95.70.xx.xx 1 95.70.xx.xx 21 95.70.xx.xx 24 95.70.xx.xx 22 95.70.xx.xx 15 95.70.xx.xx 17 95.70.xx.xx 1 95.70.xx.xx

Таким образом, если какой-то IP / блок айпи заваливает сайт запросами, это будет видно по резко уходящим в верх значениям запросов для IP злоумышленников.

Files.exe Ошибка — Что это?

Чтобы понять, что такое код ошибки Files.exe, вам сначала важно знать, что означает EXE, и как работают файлы EXE. EXE — это сокращение от Executable

Это расширение файла для формата исполняемого файла. Этот файл содержит программу, представляющую собой файл определенного типа, который может выполняться или запускаться как программа. Операционная система Windows содержит буквально тысячи исполняемых файлов. Каждая программа, установленная на вашем ПК, работает, потому что файлы приложения .exe выполняют задачи. Files.exe также используются веб-сайтами, которые не являются полностью статичными для правильного отображения. На вашем компьютере есть тысячи и тысячи исполняемых файлов, которые поддерживаются миллионами файлов библиотеки динамической компоновки (DLL). Рекомендуется запускать исполняемые файлы от издателей, которым вы доверяете, поскольку эти файлы потенциально могут изменить настройки вашего компьютера и нанести вред вашему ПК. files Exe код ошибки возникает, когда вы не можете открывать и запускать исполняемые файлы. Сообщение об ошибке часто отображается в одном из следующих форматов:

- «Отказ в доступе», «Ошибка времени выполнения»

- Windows не может найти FileName.exe

- Windows не может найти FileName.exe. Эта программа нужна для открытия файлов типа «ИмяПрограммы».

- Windows не может найти имя_программы. Убедитесь, что вы правильно ввели имя

Какие атаки отказа в обслуживании были самыми мощными в истории?

Точно так же на всем протяжении история интернета , вирусные атаки с впечатляющими последствиями стали известны во всем мире, у нас также есть случаи, которые следует учитывать в связи с атаками распределенного отказа. Сервисы. Самые известные были.

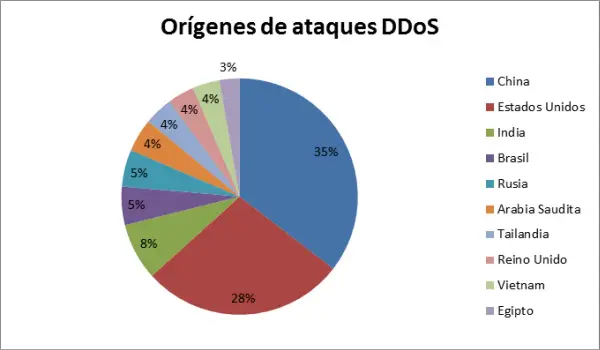

График — Страна происхождения DDoS-атак

График — Страна происхождения DDoS-атак

- MafiaАтака мальчика : В 2000 году Yahoo !, поисковик перестал работать на час. Виновный? Канадский мальчик, который решил провести DDoS-атаку, чтобы раскрыть возможности, которыми обладает он и его группа; И он был прав, потому что в последующие дни они также успешно атаковали такие пространства, как CNN, eBay, Amazon и другие.

- Набор июля 2009 года: В этом случае было совершено несколько атак, которые нанесли ущерб правительственным, финансовым и новостным веб-сайтам в США и Южной Корее. Можно оценить ботнет из 50 000 компьютеров. На сегодняшний день исполнители такого подвига не известны.

-

Спам-атака: Самые последние DDoS-атаки по всему миру были совершены между компаниями из одной отрасли — слабая атака, делающая конкуренцию неэффективной. <

Актуальные меры защиты DDoS-Guard

Есть множество способов снизить ущерб от распределенных атак типа «отказ в обслуживании» или даже полностью отразить некоторые не слишком сильные их разновидности. По соотношению время/цена/результат, самым выигрышным вариантом будет подключить профессиональные средства защиты от DDoS. Для малого бизнеса такое решение достаточно быстро окупится, для крупного – сэкономит время и силы, для социально значимых сервисов – позволит обеспечить бесперебойную работу для населения.

Об актуальных мерах защиты для заказчиков и провайдеров безопасности также рассказал наш эксперт Дмитрий Никонов в своем выступлении на Selectel Network MeetUp 3.

Что такое атака Распределенный отказ в обслуживании (DDoS)?

Атака Распределенный отказ в обслуживании (DDoS) использует ту же идею, что и DoS атака, но технически отличается. Суть атаки так же следует из ее названия — на сайт одновременно обращается множество компьютеров злоумышленника с запросом на получение страниц, что в итоге приводит к тем же последствиям, что и при DoS атаке. Этот процесс можно сравнить с той же ловлей рыбы, но в парке, где ходят толпы людей и по очереди бросают еду в воду. За счет того, что таких людей много, забрасывание удочки будет приводить к тем же результатам, что и в предыдущем сравнении. Однако, реализовать данную атаку сложнее, так как для ее проведения требуется достаточно много компьютеров. По этой причине, для реализации данной атаки, чаще всего, прибегают к использованию ботнет сетей.

Примечание: Иногда DDoS атака происходит непредумышленно, когда огромное число пользователей по какой-либо случайности заходит на сайт. К примеру, при анонсировании небольшого сайта на порталах с огромной посещаемостью, такой сайт может попросту не справиться с наплывом пользователей и временно быть не доступен.

Ботнет сеть представляет собой логически организованную сеть из множества зараженных компьютеров пользователей (такие компьютеры еще называют зомби), которая управляется одним или несколькими злоумышленниками и которая будет выполнять нужные злоумышленникам действия. В случае с DDoS, речь идет об отправке запросов на открытие страниц сайта всеми или частью зомбированных компьютеров ботнет сети. Технически, создание ботнет сетей происходит за счет инфицирования компьютеров обычных пользователей троянами, червями и прочими вредоносными программами. Которые после заражения отсылают информацию о себе на управляющие звенья, тем самым добавляясь к сети. Обычно, такие вредоносные программы редко проявляют какую-либо видимую вредоносную активность на компьютерах пользователей, дабы избежать лишних проверок системы антивирусами и прочими средствами безопасности. Это позволяет им оставаться в ботнет сети продолжительное время.

Примечание: Для большинства пользователей таких зараженных компьютеров максимальным эффектом будут лишь периодические скачки в сетевой активности, которую если раньше можно было легко заметить (особенно, во времена модемов), то сегодня, при наличии высокоскоростного интернета, такую активность сложно определить без специальных средств.

Сегодня, данный вид атаки встречается все чаще, ведь кроме того, что ее сложнее отследить, в случае больших ботнет сетей, ее попросту невозможно быстро обезвредить.

Примечание: Основной для роста числа DDoS атак является стремительное увеличение числа компьютеров, расширение области программного обеспечения, развитие скоростей обмена данными и ряд других факторов.

Советы по предотвращению DDoS-атаки и защите вашей сети

Учитывая все проблемы, которые эти атаки может родить мы покажем вам здесь разные меры безопасность которые были созданы для того, чтобы противодействовать каждой из этих перегрузок, вызванных DDoS-атаками .

Для этого важно уметь идентифицировать IP-адреса отзывы, как и все уязвимости системы, так как это будет вход злоумышленников. Поэтому, прежде чем начать давать себе основные защитные меры в этих случаях, это важно помнить, что вы должны иметь минимальные аппаратные и программные ресурсы что позволяет вам заблокировать эти атаки

Поэтому следуйте каждой из этих рекомендаций:

Список заблокированных IP-адресов

Первое, что нужно иметь в виду, это черные списки, в которых указаны критические IP-адреса и отбросы пакетов. Эти типы меры de безопасность может быть выполнено вручную или автоматически с помощью la списки блокировка брандмауэра .

фильтры

Также возможно исправить ограничения на объем одновременно обрабатываемых данных для фильтрации всех видов аномальных пакетов . Здесь нужно иметь в виду, что прокси-серверы не позволяют множеству клиентов постоянно подключаться с одного и того же IP-адреса сервера, так что вы можете генерировать блоки без причины

Хотя в таких случаях важно быть осторожнее, чем лечить

Балансировки нагрузки

Это считается одной из самых эффективных мер. от перегрузок при распределении нагрузки различных систем . В этих случаях использование балансиры de load позволяет распространять сервисы на несколько физических машин. Таким образом, пользователь не сможет контролировать эти DoS- и DDoS-атаки это до определенного момента. Без успешного управления этой атакой ее можно нейтрализовать.

SYN файлы cookie

Считается одним из Меры безопасности ле более оптимальный для этих случаев здесь информация о SYN-пакеты больше не хранятся на сервере, но теперь отправлены под форма печенье зашифровано для клиента. Это позволяет для нападки SYN флуд de скомпрометировать компьютер, но в этом случае системная память не пострадает .

Защита от ddos с помощью iptables

Для защиты от простейшей атаки мы будем использовать firewall — iptables, модуль ядра ipset для хранения больших списков ip и самописные скрипты. По фаерволу смотрите мою статью — настройка iptables. Здесь я не буду на этом останавливаться.

Вопрос настройки ipset я подробно рассматривал в своей статье по блокировке ботов по странам. Советую посмотреть материал, так как он напрямую связан с этой статьей и дополняет ее.

Итак, приступим к созданию нашей простой защиты от dos атаки с большим количеством подключений с одного ip адреса. Для начала проверим команду, которая покажет нам количество подключений с каждого ip адреса:

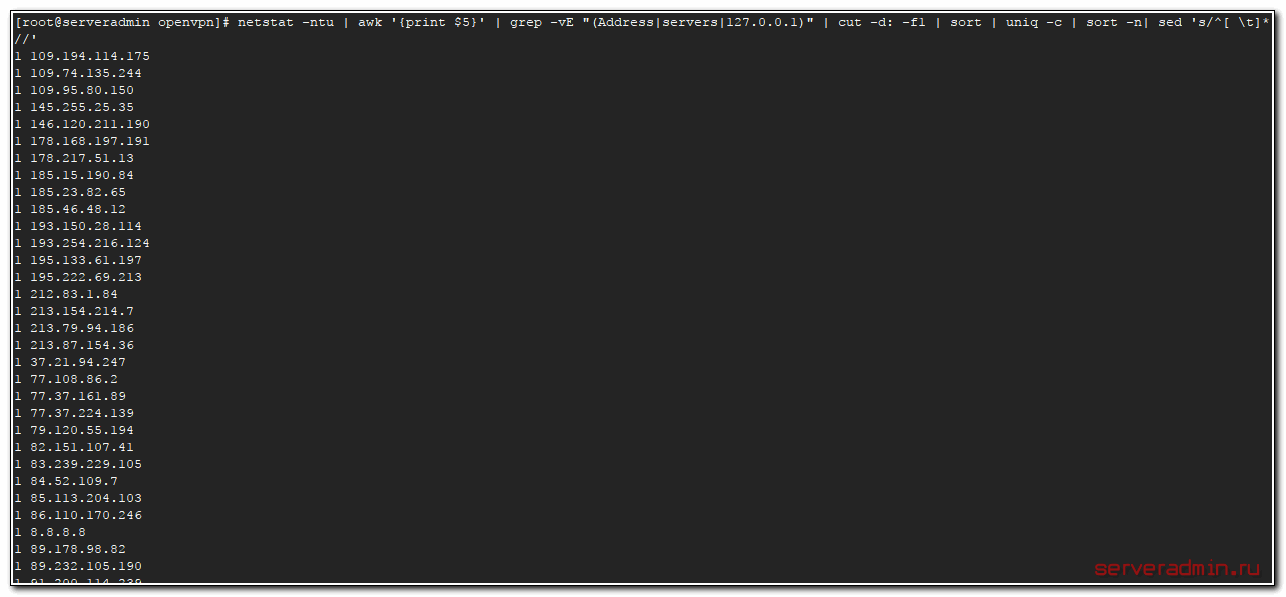

# netstat -ntu | awk '{print $5}' | grep -vE "(Address|servers|127.0.0.1)" | cut -d: -f1 | sort | uniq -c | sort -n| sed 's/^*//'

У меня получается примерно так. Много единичных подключений. Идет штатная работа веб сервера, никто на него не ломится десятками подключений. Теперь нагрузим наш сервер множественными паразитными запросами и еще раз посмотрим вывод команды.

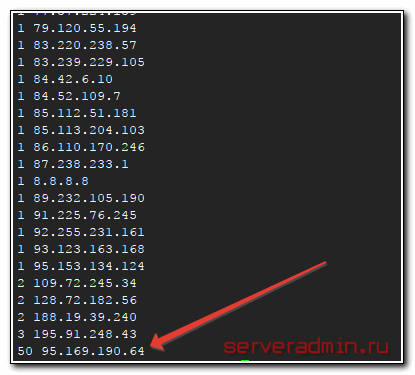

Вот он, нарушитель нашего спокойствия, пытающийся организовать дос атаку на наш сервер. Теперь нарисуем скрипт, который будет блокировать всех кто устанавливает более 50-ти одновременных соединений с сайтом.

#!/bin/sh

netstat -ntu | awk '{print $5}' | grep -vE "(Address|servers|127.0.0.1)" | cut -d: -f1 | sort | uniq -c | sort -n| sed 's/^*//' | awk '{if ($1 > 50 ) print$2}' > /root/ddos/much_conn.txt

sleep 3

list=$(cat /root/ddos/much_conn.txt)

for ipnet in $list

do

ipset -A much_conn $ipnet

done

В принципе, комментировать тут особо нечего. Берем список подключений, который только что вывели, в нем сравниваем первую колонку, если она больше 50, то результат второй колонки, где записан ip адрес, передаем в файл.

Далее читаем этот файл и добавляем все ip адреса из него в ipset список под названием much_conn. Предварительно его надо создать. Подробно об этом я рассказывал в статье, на которую привел ссылку выше, но повторю еще раз здесь:

# ipset -N much_conn iphash

Посмотреть содержимое списка можно командой:

# ipset -L much_conn

Теперь нужно добавить в iptables правило, по которому будут блокироваться все подключения из указанного списка ipset.

# iptables -A INPUT -m set --match-set much_conn src -j DROP

На всякий случай предупреждаю, чтобы вы проверили свой доступ к консоли сервера, прежде чем настраивать правила iptables. Всякое бывает, можно просто ошибиться, скопировать и вставить не то, что нужно.

Все, мы заблокировали всех, кто создает массовый спам подключений к серверу. Ограничение в 50 подключений можете исправлять по месту, возможно его нужно будет уменьшить, если кто-то будет открывать меньше подключений с одного ip.

Единственный момент, о котором хочу сказать. Сам я не проверял, сколько подключений открывают поисковые боты, когда приходят на сайт. Я подозреваю, что явно не 50 и даже не 30, но наверняка я не проверял. В общем, будьте аккуратны, когда используете это средство.

Данный скрипт можно засунуть в крон и запускать каждую минуту. Но лично я бы так не стал делать. Я рекомендую мониторить ресурсы сервера и запускать подобные средства, только если сервер работает на пределе своих возможностей и вы вручную зашли и убедились, что вас кто-то спамит подключениями. После этого врубайте на какое-то время данный скрипт по крону. Когда ddos прекратится, отключайте.

Было бы неплохо как-то автоматически очищать список забаненных, удаляя оттуда тех, кто уже сутки к вам не подключается, но это сильно усложняет задачу. Нужно как минимум вести лог по блокирующему списку, сохранять время последнего обращения. Обрабатывать все это, высчитывать. В общем, задача хоть и не сильно сложная, но уже не тривиальная. Мне не захотелось этим заниматься.

Есть хоть и не очень изящное, но простое решение этой проблемы. Создать список ipset с заданным временем жизни записи с помощью timeout. Например вот так:

ipset -N much_conn iphash timeout 3600

В данном случае запись с забаненным ip в списке ipset будет храниться в течении 3600 секунд или 60 минут.

Нужно понимать, что в данном примере с 1 ip адресом использовать ipset нет никакого смысла, можно сразу банить средствами самого iptables. Ipset нужен только тогда, когда этот список хотя бы в сотни строк. Если там несколько десяткой адресов, хватит и одного iptables.

После завершения атаки

Если вы еще не сделали этого ранее, теперь самое время оценить свои ресурсы и подлатать «дыры» в инфраструктуре. Для этого:

составьте актуальный план вашей инфраструктуры, определите, где расположены какие активные ее элементы;

определите, какие части инфраструктуры должны быть доступны извне, остальные (например, базы данных) надежно закройте для посторонних

Убедитесь, что IP-адреса инфраструктуры не скомпрометированы;

минимизируйте поверхность возможной атаки, настройте фаервол так, чтобы открытыми оставались только доверенные адреса и сети;

если вдруг по какой-то причине в 2022 году вы этого еще не сделали, перейдите с HTTP на HTTPS;

в том случае, если на физическом сервере находится не один сайт, важно тщательно разграничить их по используемым ресурсам или выбрать другой вариант размещения сайта.. Подробнее о том, какие меры можно принять для профилактики DDoS-атак, читайте в нашем материале «Как предотвратить DDoS-атаку»

Подробнее о том, какие меры можно принять для профилактики DDoS-атак, читайте в нашем материале «Как предотвратить DDoS-атаку»

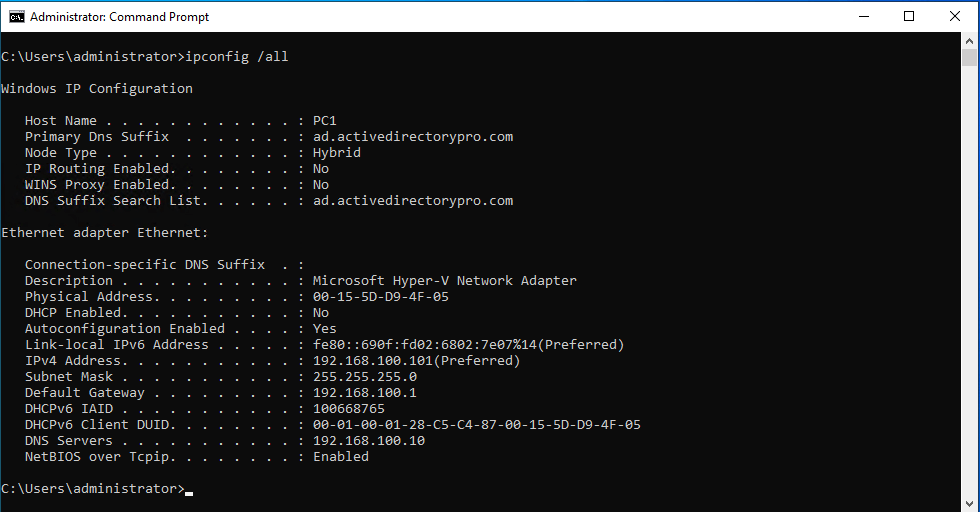

2. ipconfig (получение информации о сетевом адаптере)

Команда ipconfig используется для отображения конфигурации TCP/IP компьютера. Вы можете отобразить информацию об IP для одной или всех сетевых карт, установленных на компьютере.

Эта команда также может отображать кэш DNS на локальной машине, очищать DNS, освобождать и обновлять адреса DHCP на всех сетевых картах.

Примеры команд ipconfig

Для просмотра IP-конфигурации всех сетевых карт на компьютере введите команду ниже и нажмите клавишу Enter.

ipconfig /all

ipconfig /all

Ключ /all для отображения информации об IP для всех сетевых карт.

ipconfig /all

/flushdns для очистки кэша локального DNS

ipconfig /flushdns

/registerdns для запуска динамической регистрации имен DNS и IP-адресов, настроенных на компьютере.

ipconfig /registerdns

/release для освобождения адресов DHCP. Это освободит адреса DCHP на сетевых картах, настроенных на DHCP.

ipconfig /release

/renew ключ обновит DHCP-адрес для всех сетевых карт.

ipconfig /renew

/displaydns ключ отобразит кэш клиента DNS.

ipconfig /displaydns

50. Mstsc (50 базовых команд Windows с примерами)

Команда mstsc запускает сеанс удаленного рабочего стола на другом компьютере или позволяет редактировать конфигурационный файл .rdp.

Подключитесь к серверу, используя полноэкранный режим, я буду использовать 192.168.100.10 в этих примерах.

mstsc /f 192.168.100.10

Распределите rdp по нескольким мониторам.

mstsc /span 192.168.100.10

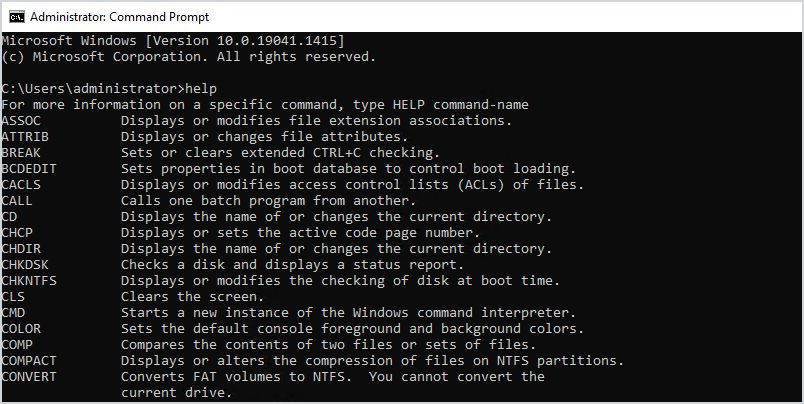

Есть ли команда для вывода списка всех команд Windows?

Вы можете набрать help, чтобы получить список системных команд по умолчанию.

help

К сожалению, здесь не перечислены команды, которые были установлены другими программами, например, инструментами RSAT. Полный список команд можно найти в документации по командам Microsoft Windows.

Баним ботов с неправильным referer

Есть категория простых ботов, которые подставляют в referrer либо мусор, либо кривые урлы без http или https в начале. Например вот такие:

194.67.215.242 - - [30/Nov/2017:20:48:08 +0300] "POST /index.php HTTP/1.1" 200 913 "g0dfw4p1.ru" "Mozilla/5.0 (Windows NT 6.0; rv:34.0) Gecko/20100101 Firefox/34.0" "-"

Корректное поле referer должно содержать либо http, либо https, либо быть пустым. Все, что иначе, можно смело блокировать или возвращать статус ошибки. Добавляем примерно такую конструкцию в конфигурацию виртуального хоста, в раздел server {}.

if ($http_referer !~* ^($|http://|https://) ) {

return 403;

}

После этого проверьте конфигурацию nginx и перечитайте ее.

# nginxt -t # nginx -s reload

Если вас достает какой-то бот с конкретным referer, можно забанить именно его. Для этого можно дополнить условие, или изменить. Например, вот так:

if ($http_referer = "https://bots.ru/dostanim_tebya.html") {

return 403;

}

В дополнение, можно всех этих ботов с помощью простого скрипта банить на iptables, как в примерах выше. К слову сказать, их можно банить сразу, разбирая http запросы еще до того, как они будут попадать к nginx, например, с помощью ngrep, но это более сложная задача. Не все это умеют делать, там есть нюансы, а с nginx знакомы все. Не составит большого труда реализовать данный метод.

Каковы наиболее очевидные симптомы DDoS-атаки? Как их идентифицировать?

Зная, что есть DDoS-атаки, следующее объяснит наиболее очевидные симптомы, которые позволят вам узнать, поражены ли вы каким-либо из них или нет. Чтобы определить это, несколько очень заметных аспектов возможно наблюденный это сообщит вам, если вы жертва или нет этих интернет-атак.

Вот почему мы покажем вам, что собой представляют каждый из этих симптомов:

Вы начинаете наблюдать чрезмерную задержку страницы

Самый распространенный способ узнать, есть ли у вас жертвы независимо от того, связана ли одна из этих атак с чрезмерной задержкой веб-страниц. Если так, это может означать, что браузеры и серверы конечных пользователей реагируют очень медленно, так что на получение ответов уйдет гораздо больше времени.

Если это произойдет, шансы нахождения в присутствии одного из этих DDoS-атаки очень велики. Следовательно, это может быть основной причиной того, что страница не не работает правильно .

Мониторинг трафика

Другой способ Обнаружение этих проблем безопасности включает мониторинг веб-трафика. Для этого у вас может быть запись всего трафика и как он действует . Это позволяет определить, есть ли проблема или необычный вход трафика что может указывать на то, что существует DDoS проблема возможное .

Вы также можете следить за периодом воздействия и частотой его повторения через определенное время. Все это поможет вам узнать, являетесь ли вы жертвой этих проблем с безопасностью веб-сервера.

Подозрительные пользователи

Если вы случайно заметили, что пользователь отправил запросы время от времени в течение последних 24 часов , это мог быть один из этих злоумышленников. Это означает, что вы можете столкнуться с одной из этих атак, даже если ваш компьютер еще не неисправен.

Время ожидания

Вы также можете проверить тайм-аут для любого подозрительного поведения особенно в неизвестный трафик на ваш сервер или устройство. Таким образом вы можете начать проверить загрузку трафика, время ожидания для предоставления услуги и объем загрузки ЦП, каждый из этих аспектов может дать вам представление о том, находитесь ли вы под атакой.

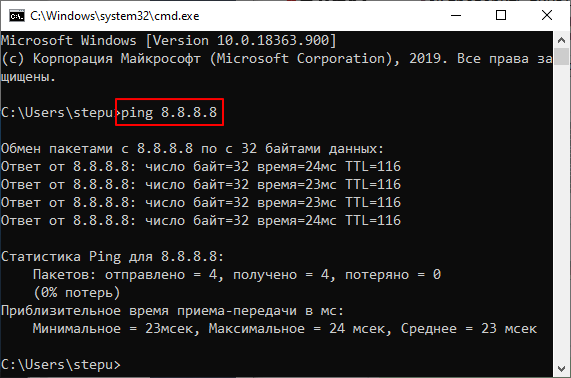

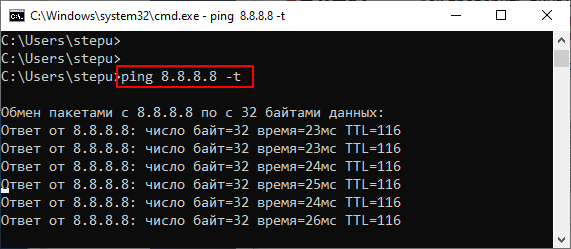

Проверка Ping через командную строку

После запуска командной строки можно приступать к проверке пинга. Проверка пинг работает абсолютно одинаково, как в Windows 7 и Windows 10, так и в остальных версиях этой операционной системы.

Для проверки нужно ввести в командную строку команду «ping» и через пробел указать IP-адрес или доменное имя, которое связано с данным IP-адресом. Например, если вы хотите проверить пинг до IP-адреса «8.8.8.8», то вам нужно выполнить следующую команду:

ping 8.8.8.8

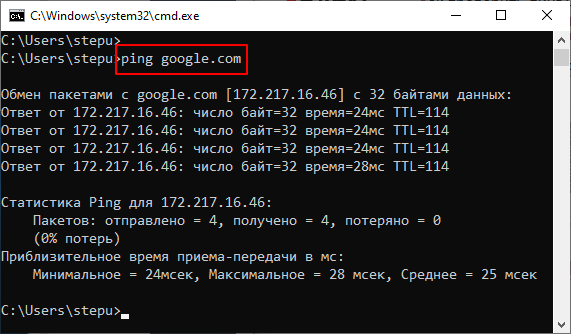

Аналогичным способом выполняется проверка пинга с указанием домена. Просто вводите команду «ping» и через пробел указываете домен. Например, если вы хотите проверить пинг до сервера «google.com», то вам нужно выполнить следующую команду:

ping google.com

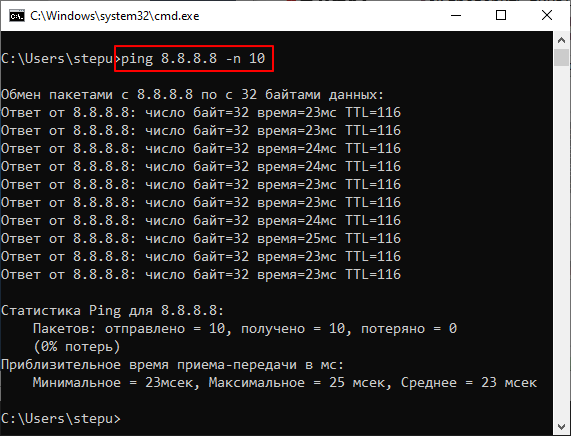

По умолчанию, операционные системы Windows 10 и Windows 7 отправляют только 4 пакета. Для того чтобы увеличить это значение нужно использовать параметр «-n». Например, если вы хотите 10 раз проверить пинг до IP-адреса «8.8.8.8», то нужно выполнить следующую команду:

ping 8.8.8.8 -n 10

Для непрекращающейся проверки пинга нужно использовать параметр «-t». Например, если вы хотите постоянно проверять пинг до IP-адреса «8.8.8.8», то нужно выполнить следующую команду:

ping 8.8.8.8 -t

Обратите внимание, при использовании параметра «-t» операционная система Windows будет посылать ping-запросы до тех пор, пока пользователь не нажмет комбинацию клавиш CTRL+C или не закроет командную строку

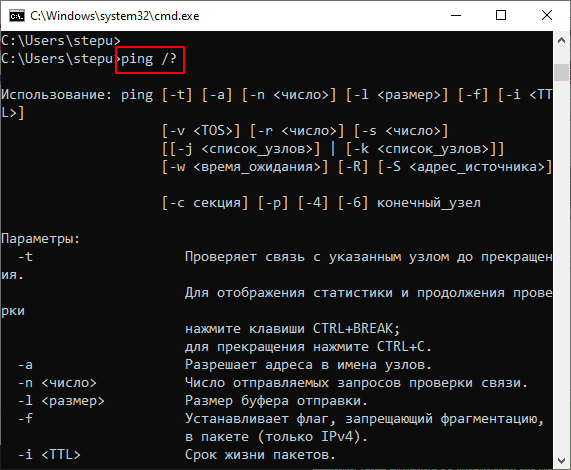

Кроме этого, у команды «ping» есть и другие параметры. Для того чтобы получить справку введите в командную строку «ping /?».

Но, большинство этих параметров вряд ли пригодятся обычному пользователю и ориентированы в первую очередь на системных администраторов.

Выводы статьи

Командная строка в операционной системе Windows позволяет пользователю управлять компьютером без использования графического интерфейса. Для выполнения определенных действий на ПК, необходимо ввести в интерпретатор командной строки специальные команды. В этой статье опубликована таблица со списком самых востребованных команд для командной строки Windows.

Похожие публикации:

- Восстановление Windows через командную строку

- Сравнение версий Windows 10: таблица

- Как перейти с 32 битной на 64 битную версию Windows

- Как узнать версию Windows

- Как отключить обновления в Windows 10 — 5 способов