Шифрование с помощью EncFS

Установим EncFS с помощью команды sudo apt-get install encfs.

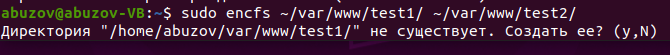

Допустим нам нужно все файлы, которые мы копируем в каталог cat1 шифровать и помещать в каталог cat2. Для этого нам нужно выполнить команду sudo encfs ~/cat1 ~/cat2.

Если этих каталогов не существует, то они будут созданы автоматически. Имена каталогов и пути можете выбрать любые.

Теперь при перемещении файлов (учтите, что нужно запустить nautilus с правами супер пользователя: команда sudo nautilus).

Теперь если вы скопируете файл в директорию cat1 то в директории cat2 будет содержаться зашифрованная копия этого файла.

Подготовка к установке

Перед установкой Encfs на Windows необходимо выполнить несколько предварительных шагов.

1. Убедитесь, что ваш компьютер соответствует системным требованиям для установки Encfs. Проверьте, что у вас установлена операционная система Windows, которая поддерживается Encfs, и что на компьютере достаточно свободного места для установки.

2. Скачайте и установите необходимые компоненты. Для работы Encfs на Windows вам понадобится установить следующие компоненты: FUSE (Filesystem in Userspace) и WinFsp (Windows File System Proxy). Скачайте и установите эти компоненты с официальных сайтов разработчиков.

3. Проверьте наличие необходимых зависимостей. Убедитесь, что на вашем компьютере установлены все необходимые зависимости для работы Encfs. В частности, вам может понадобиться установка компонентов OpenSSL и Boost. Следуйте инструкциям разработчиков для установки необходимых зависимостей.

4. Создайте резервную копию всех важных данных. Перед установкой Encfs на Windows рекомендуется создать резервную копию всех важных данных, которые будут использоваться с помощью этого инструмента. Это поможет предотвратить потерю данных в случае непредвиденных ситуаций.

GnuPG

GnuPG предоставляет возможность шифрования, дешифрования, подписывания и проверки цифровых подписей файлов и сообщений. Он использует сильные криптографические алгоритмы, такие как RSA, DSA и AES, для обеспечения безопасности данных.

Для использования GnuPG вам понадобится установить программу на свой компьютер и сгенерировать пару ключей — открытый и закрытый. Открытый ключ можно передать другим пользователям, чтобы они могли отправлять вам зашифрованные сообщения или файлы, а закрытый ключ должен оставаться в безопасности на вашем компьютере.

После установки GnuPG вы можете использовать его для шифрования своих файлов и сообщений. Для этого вам понадобится командная строка или графический интерфейс, такой как Kleopatra или Seahorse, в зависимости от вашей операционной системы.

Для шифрования файла с помощью GnuPG вы можете использовать команду «gpg —encrypt —recipient имя_получателя файл», где «имя_получателя» — это имя получателя файла, и «файл» — это имя файла, который вы хотите зашифровать. Зашифрованный файл будет создан с расширением «.gpg».

Чтобы расшифровать зашифрованный файл, вам понадобится ваш закрытый ключ и пароль, связанный с ним. Вы можете использовать команду «gpg —decrypt файл.gpg», где «файл.gpg» — это имя зашифрованного файла. Расшифрованный файл будет создан в той же папке с исходным именем.

GnuPG также поддерживает подписывание файлов и сообщений, чтобы обеспечить аутентификацию и целостность данных. Для подписывания файла вы можете использовать команду «gpg —sign файл», а для проверки подписи — «gpg —verify файл». Это поможет вам быть уверенным в том, что данные не были изменены и пришли от вас.

В целом, GnuPG предлагает мощный набор инструментов для шифрования и защиты ваших данных. Он является надежной альтернативой безопасному шифрованию данных, если EncFs больше нельзя использовать.

Fuse, легкий способ

Обычно вам не нужно беспокоиться о самостоятельной установке Fuse. Практически во всех дистрибутивах последних версий, включая SUSE, Fedora, Ubuntu, Mint это предусмотрено. Для зашифрованных файловых систем и Fuse тоже существует специально разработанный инструмент.

Этот инструмент называется EncFS, и благодаря Fuse решение получается весьма эффективным и гибким. Если вы не смогли найти пакет EncFS для вашей системы (что маловероятно), сборка из исходных текстов займет столько времени, сколько вам потребуется для того, чтобы найти и установить Fuse и связанные с ним библиотеки разработчика. Вам также понадобится пакет rlog (созданный автором EncFS), который доступен по адресу http://arg0.net/wiki/EncFS.

Выглядит не особо эффектно, зато Fuse и EncFS – эффективное и мощное решение для шифрования.

После установки EncFS, для создания зашифрованного каталога достаточно просто набрать

EncFS сначала спросит, хотите ли вы создать два каталога, указанные в вышеприведенной команде (crypt-raw и crypt), которые, в нашем примере, расположены в домашнем каталоге. «Реальным» каталогом является crypt-raw, содержащий зашифрованные файлы, тогда как crypt содержит виртуальную файловую систему – расшифрованную версию содержимого каталога crypt-raw.

Следующий необходимый шаг – указание желаемого режима настройки. Выбор включает

- Expert Configuration (Для Эксперта),

- Preconfigured For The Paranoid (Для параноика)

- Standard Mode (Стандартный).

В большинстве случаев стандартный режим более чем достаточен – он применяет 160-битные ключи и алгоритм шифрования SSL/Blowfish от Брюса Шнайера (Bruce Schneier).

Экспертный режим предоставляет также 256-битное AES-шифрование, надежное, как в Пентагоне.

Размер области зашифрованных данных определяется размером блока. Пусть вы хотите сохранить одиночный байт, EncFS все равно создаст зашифрованный блок указанного вами размера.

Последний шаг в построении файловой системы – установка пароля для блокировки содержимого.

Пароль обычно считается самым слабым местом в шифровании, так как многие люди используют один и тот же простой пароль много раз, и теоретически Blowfish особенно уязвим для атак на слабые ключи.

Хотя на практике это почти невозможно, слабые ключи несомненно упрощают работу хакера, а пароли случайной природы, включающие символы и цифры наряду с буквами, труднее для взлома, чем девичья фамилия матери.

Проблема в том, что если вы забудете пароль для EncFS, то нет инструментов для восстановления ваших данных. В результате, лучше проявить слабость, взяв запоминающийся пароль, а не недоступный для взлома.

Затем войдите в каталог crypt и создайте файл. Команда

создаст пустой файл с именем newfile, но вы можете легко скопировать в этот каталог данные, которые хотите защитить. Теперь, взглянув на содержимое каталога crypt-raw, вы увидите то же количество файлов, но их имена и содержимое будут представлять собой случайный набор символов. Эта криптограмма – результат шифрования.

Однако права доступа к файлу, вместе с датой и временем изменения, все еще читаемы. Это представляет небольшой риск, но зато программы резервного копирования смогут понять, когда файл изменялся в последний раз, и сделать его копию.

В каталоге crypt-raw есть также скрытый файл, с именем .encfs6 (скрытый — начинается с точки), в нем содержится информация, облегчающая понимание содержимого исходной файловой системы для EncFS.

Вы можете размонтировать зашифрованную файловую систему, набрав

Это сделает запрет на шифрование в каталог crypt-raw, и ваши файлы будут как в сейфе. Чтобы вновь получить к ним доступ, просто запустите первую команду, которую мы использовали для создания каталога.

Дополнение

По-дефолту функции монтирования доступны только root’у, поэтому чтобы разрешить обычным пользователям работать с описанным шифрованием, необходимо в файле /etc/fuse.conf раскомментировать строчку user_allow_other.

Решено: Запуск Wifi на донгле от Mediatek в Ubuntu

Описание работы

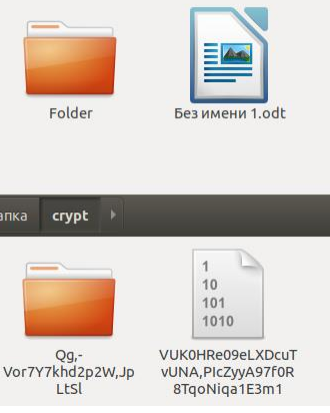

EFS работает, шифруя каждый файл с помощью алгоритма симметричного шифрования, зависящего от версии операционной системы и настроек (начиная с Windows XP доступна теоретическая возможность использования сторонних библиотек для шифрования данных). При этом используется случайно сгенерированный ключ для каждого файла, называемый File Encryption Key (FEK), выбор симметричного шифрования на данном этапе объясняется его скоростью по отношению к асимметричному шифрованию.

FEK (случайный для каждого файла ключ симметричного шифрования) защищается путём асимметричного шифрования, использующего открытый ключ пользователя, шифрующего файл, и алгоритм RSA (теоретически возможно использование других алгоритмов асимметричного шифрования). Зашифрованный таким образом ключ FEK сохраняется в альтернативном потоке $EFS файловой системы NTFS. Для расшифрования данных драйвер шифрованной файловой системы прозрачно для пользователя расшифровывает FEK, используя закрытый ключ пользователя, а затем и необходимый файл с помощью расшифрованного файлового ключа.

Поскольку шифрование/расшифрование файлов происходит с помощью драйвера файловой системы (по сути, надстройки над NTFS), оно происходит прозрачно для пользователя и приложений. Стоит заметить, что EFS не шифрует файлы, передаваемые по сети, поэтому для защиты передаваемых данных необходимо использовать другие протоколы защиты данных (IPSec или WebDAV).

Другие программы шифрования файлов

AES Crypt, простой и очень безопасный

Это приложение для шифрования файлов — одно из самых простых, которые мы можем найти, поскольку для его работы не требуются большие знания или настройки. Оно имеет Шифрование AES 256 что гарантирует безопасность всех файлов, которые мы с его помощью шифруем. Приложение интегрирован в контекстное меню системы, чтобы мы могли быстро и без проблем зашифровать любой файл. Его главный недостаток — способность справляться с один файл за раз , Вот почему, если нам нужно зашифровать весь каталог со всем его содержимым, мы должны сначала сжать его, прежде чем начинать его шифрование.

AES Crypt — это полностью бесплатный кроссплатформенный инструмент с открытым исходным кодом, который мы можем скачать с официального сайта .

VeraCrypt, ориентированный на самых экспертов

Мы сталкиваемся с совместим с любым облачным хранилищем, поэтому мы можем зашифровать любой файл, а затем загрузить его в нашу службу хранилища. Это мощное приложение, которое позволяет шифрование USB-накопителей и жестких дисков , Это программное обеспечение имеет возможность шифровать «на лету», что означает, что файлы автоматически шифруются при записи на диск. Его главный недостаток состоит в том, что это приложение не предназначено для случайных пользователей, поскольку необходимо хорошее знание компьютера.

Чтобы начать использовать VeraCrypt бесплатно, вам просто нужно скачать его с здесь .

EncFS с поддержкой TRIM для повышения производительности с SSD

Это бесплатное программное обеспечение под Лицензия GPL это позволяет нам зашифровать файловую систему для защиты нашей конфиденциальности, особенно если мы храним наши конфиденциальные данные в облачных сервисах, таких как Dropbox или Google Drive. Он кроссплатформенный, поэтому мы можем получить к нему доступ с Windows, Mac OS, Linux и мобильных устройств с iOS и Android. Это приложение позволяет создавать новые зашифрованные папки, редактировать их, экспортировать и измените пароль существующих папок. У него также есть еще одно большое преимущество, а именно: поддерживает TRIM для повышения производительности на SSD диски. Его основным недостатком является то, что зашифрованная файловая система должна иметь ту же файловую систему, что и исходный каталог, что не позволяет смешивать файловые системы. Версия для Windows находится в стадии бета-тестирования.

Вы можете скачать EncFS совершенно бесплатно с его Официальном сайте .

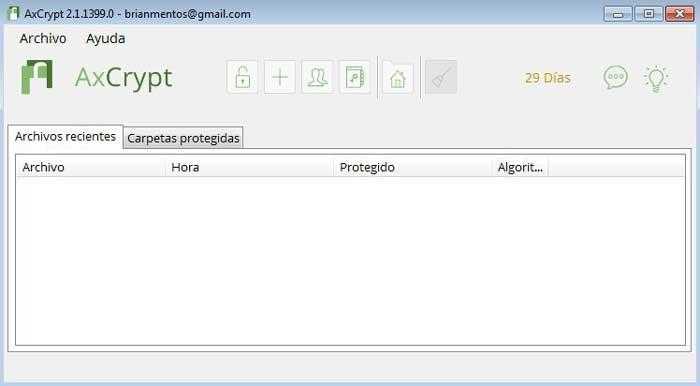

AxCrypt, простой и с интеграцией с проводником Windows

Простые инструменты больше всего ценятся многими пользователями, и AxCrypt тоже. Он имеет полный интеграция с проводником Windows что делает его наиболее практичным и быстрым способом индивидуальной защиты наших файлов перед их загрузкой в облако. Приложение совместимо с Windows и Mac OS, а также с мобильными телефонами Android и iOS. Для надежного хранения файлов в нем 128-битного AES алгоритм шифрования. Его основным недостатком по сравнению с другими приложениями является то, что он позволяет шифрование файлов только по отдельности, поэтому, если нам нужно зашифровать несколько файлов, их необходимо будет предварительно сжать.

Мы можем скачать AxCrypt бесплатно со своего веб-сайта. Хотя, если мы хотим получить улучшения, мы можем выбрать версию Premium, стоимость которой составляет 3.63 евро в месяц.

DiskCryptor, идеально подходит для работы с целыми дисками

Эта свободный и открытый источник Программа шифрования данных, которая работает с целыми дисками, поэтому является хорошим вариантом, если нам нужно защитить резервные копии перед их загрузкой в облако. Он поддерживает Шифрование AES (аппаратное и программное обеспечение) и другие алгоритмы, такие как Twofish и Serpent , Он включает возможность форматирования разделов с несколькими системами на выбор, а также менеджер загрузки, с помощью которого можно открыть зашифрованный раздел. Главный недостаток — интерфейс, который можно значительно улучшить. Их интеграция в проводник Windows также отсутствует, как если бы они включали другие варианты, имеющиеся на рынке.

DiskCryptor полностью бесплатен для всех пользователей. Чтобы использовать его, мы должны загрузить его с Следующая ссылка .

Remounting the File System

EncFS won’t automatically mount itself after you restart your system — if you log out and log back in, you won’t be able to access your files without running the EncFS command. This provides good security — no one can access or view your encrypted files until you run the command.

If your Private folder appears empty, your EncFS file system isn’t mounted.

Just re-run the same command you ran earlier to remount your EncFS file system. For example, we’d run the following command:

You’ll have to provide your password.

If you want your EncFS file system automatically mounted each time you log in, you can use gnome-encfs. gnome-encfs adds your EncFS password to your GNOME keyring and automatically mounts it each time you log in.

Как поставить пароль на флешку в BitLocker

В процессе создания зашифрованной флешки в BitLocker, необходимо выполнить следующие шаги:

Сначала необходимо вставить в USB порт компьютера переносной флеш накопитель, с данными требующими защиты от посторонних лиц.

Запустите средство BitLocker из контекстного меню. В окне Проводника кликните правой кнопкой мыши по значку флешки, в открывшемся меню выберите «Включить BitLocker».

Во время запуска приложения выполняется инициализация диска (флешки).

Не вытаскивайте флешку из разъема на компьютере во время установки BitLocker.

В следующем окне выберите способы для разблокировки диска. В BitLocker предлагается два способа для получения доступа к данным на зашифрованной флешке:

- Использовать пароль для снятия блокировки диска.

- Использовать смарт-карту для снятия блокировки с диска.

В первом случае, необходимо создать пароль для снятия блокировки с флешки (пароль должен состоять из прописных и строчных букв, цифр, пробелов и символов). Второй вариант предусматривает использование дополнительного устройства: смарт-карты с ПИН-кодом. В большинстве случаев, предпочтительнее выбрать первый вариант.

Поставьте галку напротив пункта «Использовать пароль для снятия блокировки диска», введите пароль, подтвердите пароль, а затем нажмите на кнопку «Далее».

Пароль должен иметь минимальную длину не менее 8 символов.

Далее нужно выбрать способ для архивирования ключа восстановления. Ключ восстановления пригодится в случае, если вы забудете свой пароль или потеряете смарт-карту. С помощью ключа восстановления вы сможете разблокировать флешку.

Выберите один из трех возможных вариантов:

- Сохранить в вашу учетную запись — ключ восстановления будет сохранен в учетной записи.

- Сохранить в файл — ключ восстановления будет сохранен в текстовом файле на компьютере.

- Напечатать ключ восстановления — ключ восстановления будет напечатан на бумаге.

После сохранения ключа восстановления, перейдите к следующему этапу.

В открывшемся окне следует выбрать, какую часть диска требуется зашифровать:

- Шифровать только занятое место на диске.

- Шифровать весь диск.

В первом случае, будет зашифрована только та часть флешки, которая содержит данные. Новые данные, добавленные на флешку, будут зашифрованы автоматически. При этом способе процесс шифрования проходит быстрее.

При шифровании всего диска, кроме занятого места, будет зашифровано неиспользуемое пространство флешки. Это более надежный способ защиты флешки, так как он делает невозможным восстановление ранее удаленных файлов на USB накопителе, с помощью специализированных программ, например, Recuva. При выборе данного варианта, процесс шифрования займет больше времени.

Выберите подходящий способ, нажмите на кнопку «Далее».

Если вы ставите пароль на флешку в операционной системе Windows 10, вам предложат выбрать режим шифрования:

- Новый режим шифрования — шифрование несъемных дисков в новом режиме, начиная с обновления Windows 10 версии 1511.

- Режим совместимости — оптимальный режим для съемных носителей, используемый в разных версиях Windows.

Выберите «Режим совместимости», а затем перейдите к следующему этапу.

В новом окне нажмите на кнопку «Начать шифрование».

Процесс шифрования занимает довольно длительное время, продолжительность шифрования зависит от размера флешки, или от размера шифруемых файлов на флешке (при выборе соответствующей опции).

Во избежание повреждения файлов на флешке, не удаляйте съемный накопитель с компьютера во время процесса шифрования.

После завершения шифрования, на компьютере появится запароленная флешка.

BoxCryptor

BoxCryptor предоставляет простой и удобный способ шифрования данных, который может быть использован на различных операционных системах, включая Windows, macOS, Linux, Android и iOS. Он использует асимметричное шифрование RSA и симметричное шифрование AES для обеспечения безопасности данных.

Одним из основных преимуществ BoxCryptor является его интеграция с облачными хранилищами, такими как Google Диск, Dropbox, OneDrive и другими. С его помощью пользователи могут создавать шифрованные тома в их облачных хранилищах и автоматически синхронизировать зашифрованные данные с устройствами.

BoxCryptor также предлагает различные функции, такие как многопользовательское сотрудничество, возможность передавать шифрованные файлы другим пользователям и автоматическое монтирование зашифрованных томов при запуске операционной системы.

С использованием BoxCryptor пользователи могут быть уверены в безопасности своих данных, даже в случае утечки или несанкционированного доступа к облачным хранилищам. Он предоставляет надежное и простое в использовании шифрование для защиты конфиденциальной информации.

| Особенности BoxCryptor: | Преимущества: |

|---|---|

| 1. Асимметричное шифрование RSA | — Простой и удобный способ шифрования данных— Интеграция с облачными хранилищами— Многопользовательское сотрудничество— Автоматическое монтирование шифрованных томов |

| 2. Симметричное шифрование AES | — Защита данных при утечке или несанкционированном доступе— Передача зашифрованных файлов другим пользователям |

BoxCryptor — надежное и удобное решение для шифрования данных, которое может быть использовано вместо EncFs, если последний больше нельзя использовать. Оно обеспечивает безопасность данных и предоставляет много полезных функций, делая его отличным выбором для защиты конфиденциальности.

Последовательность действий

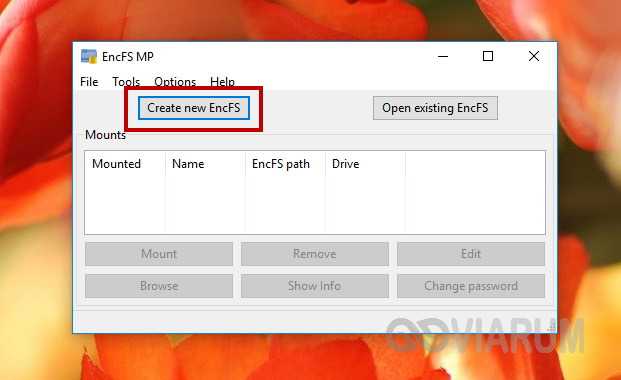

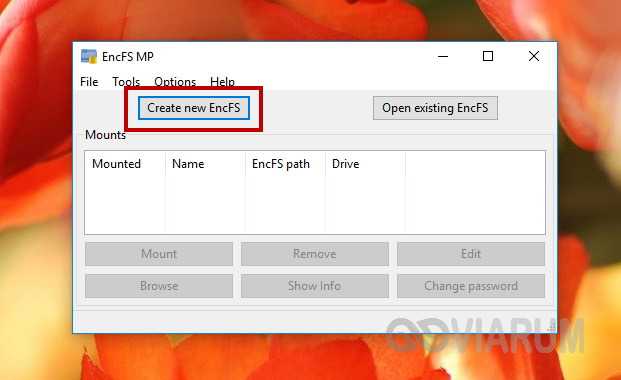

Процедура шифрования выполняется следующим образом. Запустите программу и нажмите в верхней части окна кнопку «Create New EncFS».

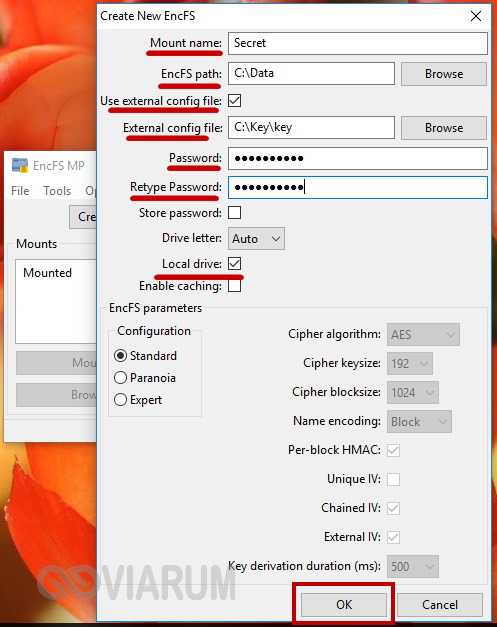

При этом откроется новое окошко с набором опций и полей, которые необходимо заполнить.

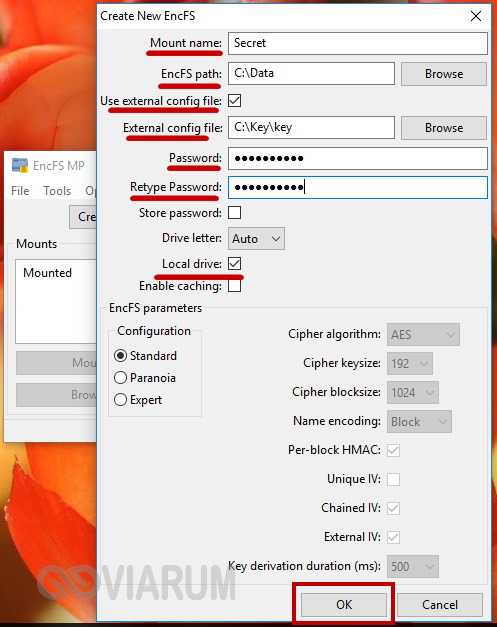

В поле «Mount name» указывается имя нового тома, являющегося виртуальным логическим разделом. В поле «EncFS path» необходимо указать реальную папку на физическом жёстком диске, которая будет служить контейнером для зашифрованных файлов. Эту папку нужно создать заранее, при этом она должна быть изначально пустой.

Следующим шагом является создание конфигурационного файла, в котором программа станет хранить настройки виртуального диска, а также публичный ключ, необходимый для расшифровки данных. Для этого отмечаем галочкой опцию «Use external config file», а в поле «External config file» указываем путь к папке, в которой будет храниться конфигурационный файл. Хранить его можно и на локальном компьютере, но всё же будет лучше и безопасней, если для этих целей вы воспользуетесь флешкой или иным запоминающим съёмным устройством

Обратите внимание, что ключ не имеет расширения, что же касается его имени, то оно может быть произвольным

После того как будет создан ключ, придумайте и введите пароль в поле «Password». Также убедитесь, что в чекбоксе «Local Drive» установлена галочка, а если её там нет, то установите.

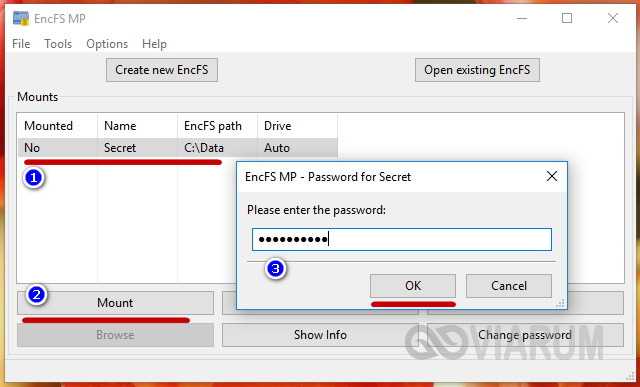

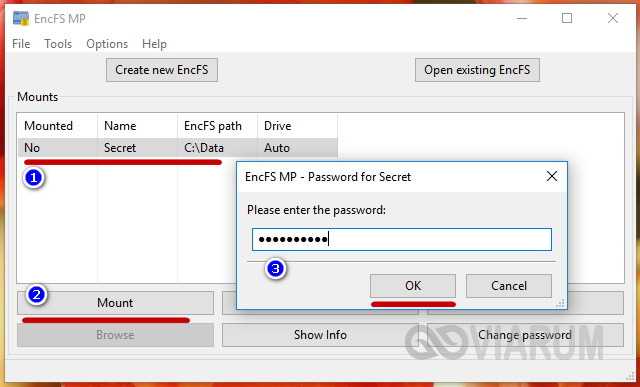

Все остальные настройки можно не менять. После сохранения конфигурации нажатием «OK» в главном окошке программы появится новая запись с указанием пути к шифруемому ресурсу. Чтобы получить к нему доступ, необходимо нажать кнопку «Mount» и ввести придуманный пароль.

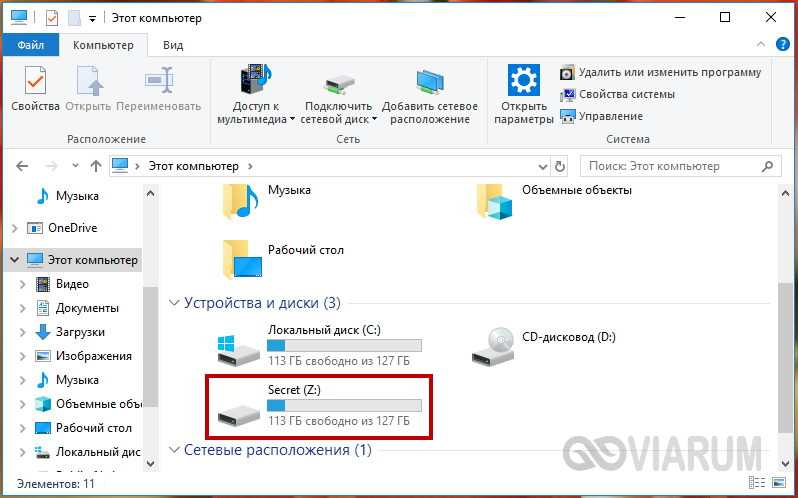

Как только вы это сделаете, программа тут же смонтирует в разделе «Этот компьютер» виртуальный диск. По умолчанию буква диска присваивается автоматически, если только вы не задали её при первичной настройке.

TrueCrypt

Особенностью TrueCrypt является его способность создавать надежные и криптографически защищенные тома, которые могут быть размонтированы и использованы только при правильном вводе пароля или использовании ключа.

Виртуальные тома, созданные с использованием TrueCrypt, могут быть монтированы в качестве обычных дисков, что облегчает их использование. При монтировании зашифрованного тома пользователь получает полный доступ к содержимому, точно так же, как и к обычному диску.

TrueCrypt поддерживает различные алгоритмы шифрования, включая AES, Serpent и Twofish, что позволяет выбирать наиболее подходящий алгоритм для обеспечения безопасности данных.

Однако, важно отметить, что разработка TrueCrypt была прекращена в 2014 году, и несмотря на его популярность, его использование может быть рискованным из-за возможных уязвимостей, которые не могут быть исправлены после прекращения разработки. В целом, TrueCrypt предоставлял надежное и удобное решение для шифрования данных, но в свете прекращения его разработки, рекомендуется искать альтернативные методы шифрования, такие как VeraCrypt или BitLocker, обеспечивающие похожие функциональные возможности

В целом, TrueCrypt предоставлял надежное и удобное решение для шифрования данных, но в свете прекращения его разработки, рекомендуется искать альтернативные методы шифрования, такие как VeraCrypt или BitLocker, обеспечивающие похожие функциональные возможности.

Функции шифрования

Графическая версия AES Crypt довольно негибкая, но версия командной строки поддерживает создание и шифрование с помощью файла ключа.

EncFS, в отличие от других инструментов, не имеет томов с фиксированным размером и шифрует директории, которые растут или уменьшаются по мере добавления или удаления файлов из точки монтирования. Зашифрованные файлы переносимы, т.е. их можно дешифровать в другой операционной системе.

Программы для шифрования файлов в Linux. EncFS

Зашифрованная папка EncFS может также размещаться на удаленном файловом сервере, доступном через NFS, sshfs и т.п. У инструмента имеется специальный режим, позволяющий сделать резервное копирование ваших зашифрованных файлов обычными инструментами файловой системы, например, Rsync. KGpg включает простой текстовый редактор, куда можно вводить или вставлять текст для шифрования/дешифровки.

ZuluCrypt и VeraCrypt практически равносильны. Помимо создания зашифрованных контейнеров внутри папок, обе программы также могут помещать зашифрованный контейнер внутри собственного раздела или даже на диск USB. Они не умеют шифровать раздел загрузки или диск загрузки, но вы можете использовать их для шифрования файла с паролем или файлом ключа, или с тем и другим. Оба также позволяют добавлять ключ или файл ключа к уже созданному тому и предлагают опцию добавления данных «присыпки » к зашифрованному контейнеру. Присыпка обьединяет значения, созданные их генераторами случайных чисел, и усложняет задачу предварительного вычисления всех возможных ключей для атаки методом перебора.

Используя VeraCrypt, вы сможете сравнить и протестировать все поддерживаемые коды, a zuluCrypt пригодится для надежного удаления данных с внешнего устройства. VeraCrypt еще умеет создавать скрытые зашифрованные тома для правдоподобного отрицания, хотя многие эксперты принижают пользу этой функции. ZuluCrypt вдобавок может создавать скрытые тома VeraCrypt.

Basic ideas[edit]

When an operating system is running on a system without file encryption, access to files normally goes through OS-controlled user authentication and access control lists. However, if an attacker gains physical access to the computer, this barrier can be easily circumvented. One way, for example, would be to remove the disk and put it in another computer with an OS installed that can read the filesystem; another, would be to simply reboot the computer from a boot CD containing an OS that is suitable for accessing the local filesystem.

The most widely accepted solution to this is to store the files encrypted on the physical media (disks, USB pen drives, tapes, CDs and so on).

In the Microsoft Windows family of operating systems EFS enables this measure, although on NTFS drives only, and does so using a combination of public key cryptography and symmetric key cryptography to make decrypting the files extremely difficult without the correct key.

However, the cryptography keys for EFS are in practice protected by the user account password, and are therefore susceptible to most password attacks. In other words, the encryption of a file is only as strong as the password to unlock the decryption key.