Создание зашифрованного контейнера

Перед тем, как создать зашифрованный контейнер с помощью TrueCrypt, убедитесь, что программа установлена на вашем компьютере. Если у вас еще нет TrueCrypt, загрузите и установите ее с официального веб-сайта.

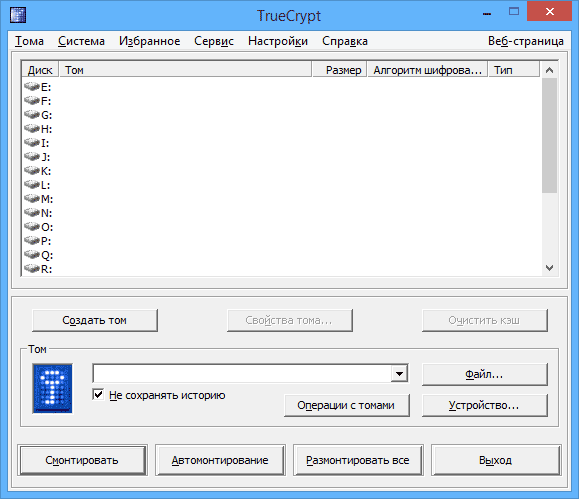

1. Запустите TrueCrypt из меню «Пуск» или с рабочего стола.

2. В верхней части главного окна TrueCrypt найдите кнопку «Создать зашифрованный контейнер» и щелкните по ней.

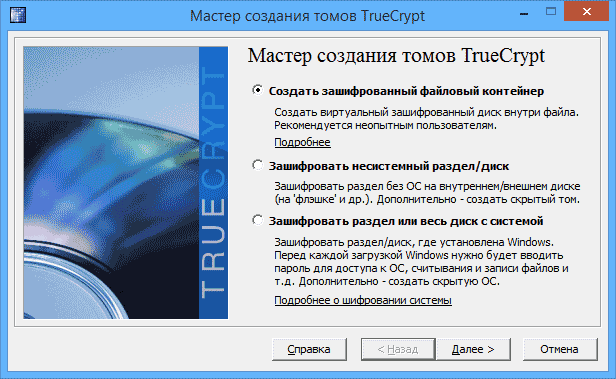

3. В открывшемся окне выберите опцию «Создать зашифрованный файл-контейнер» и нажмите кнопку «Далее».

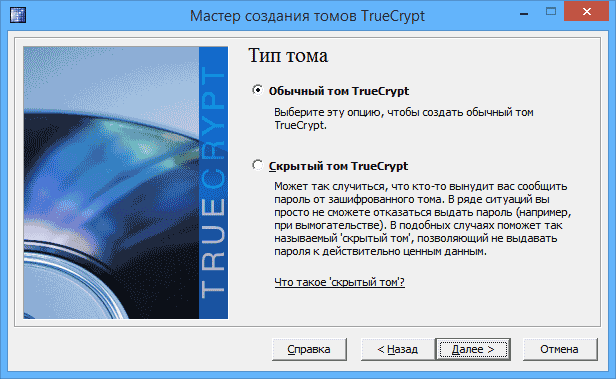

4. В следующем окне выберите «Стандартный TrueCrypt контейнер» и нажмите «Далее».

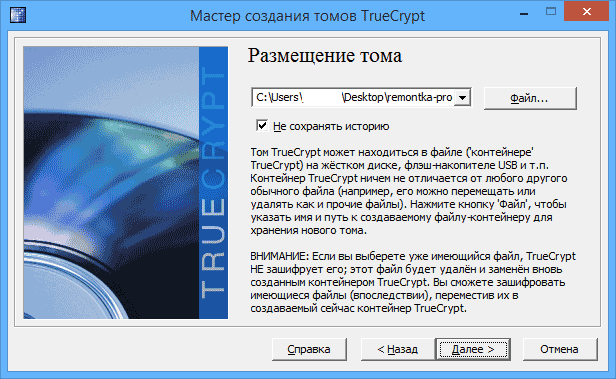

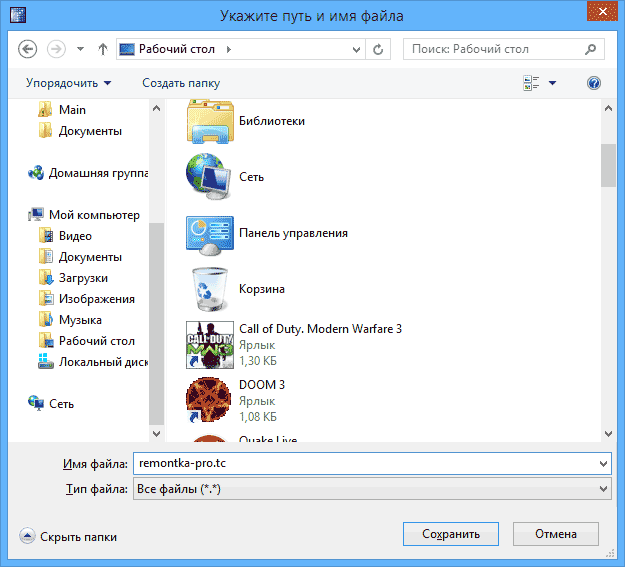

5. Теперь нужно выбрать место, где будет сохранен ваш зашифрованный контейнер. Нажмите кнопку «Выбрать файл», укажите имя и место для файла, а затем нажмите «Сохранить».

6. Выберите размер и расположение создаваемого зашифрованного контейнера. Вы можете использовать значение по умолчанию или ввести свои параметры. Щелкните кнопку «Далее», чтобы продолжить.

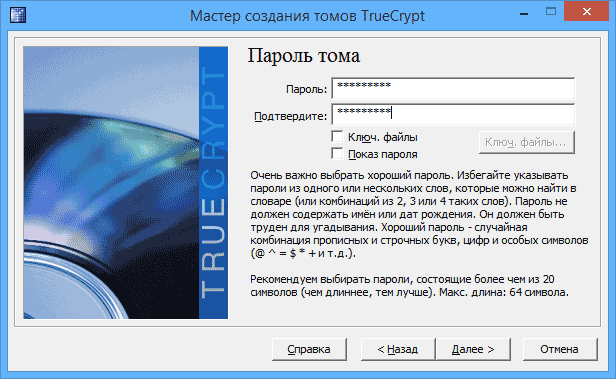

7. Теперь вам нужно выбрать пароль для доступа к вашему зашифрованному контейнеру. Убедитесь, что пароль достаточно сложный и надежен, и введите его в соответствующие поля. Пароль должен содержать комбинацию букв, цифр и специальных символов для максимальной безопасности. Нажмите кнопку «Далее», когда закончите.

8. В следующем окне настройте параметры зашифрованного контейнера. Установите необходимые опции и параметры, затем нажмите кнопку «Далее».

9. Перед созданием зашифрованного контейнера TrueCrypt предложит сгенерировать случайные данные. Щелкните по кнопке «Случайное перетаскивание». Перетаскивайте мышью по области генерации случайных чисел, пока не заполнится ползунок. Когда это произойдет, нажмите кнопку «Генерировать», чтобы продолжить.

10. Нажмите кнопку «Создать» для начала процесса создания зашифрованного контейнера. Пожалуйста, подождите, пока процесс завершится.

11. После завершения процесса создания TrueCrypt выдаст вам сообщение о его успешном завершении. Щелкните по кнопке «Готово». Теперь ваш зашифрованный контейнер готов к использованию!

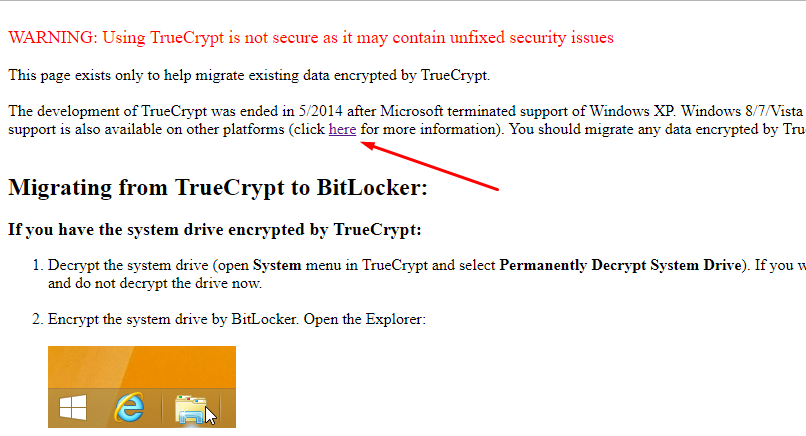

Дешифрование

Дешифрование, то есть процесс расшифровки зашифрованных данных. Мы его рассмотрим на тот случай, если нужда защищать информацию пропала, или Вы просто экспериментировали.

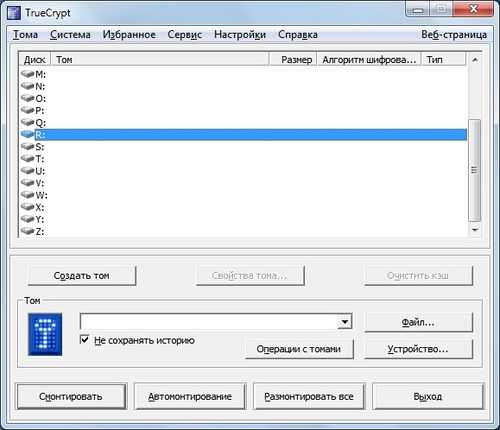

Для начала заходим в TrueCrypt.

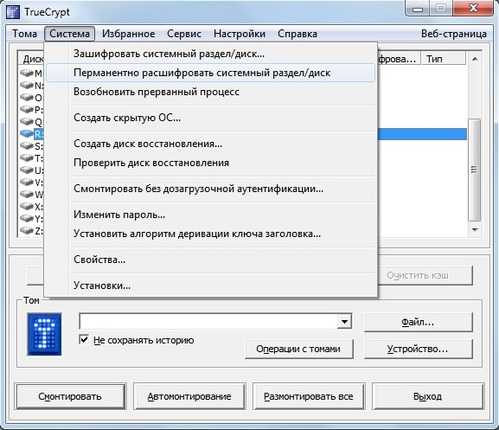

Заходим во вкладку система, и выбираем Перманентно расшифровать системный раздел/диск.

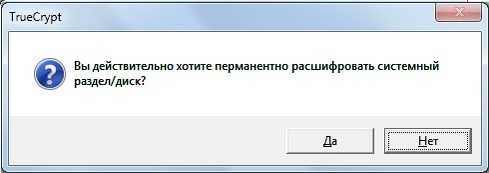

Если Вы настроены дешифровать компьютер, то соглашаемся.

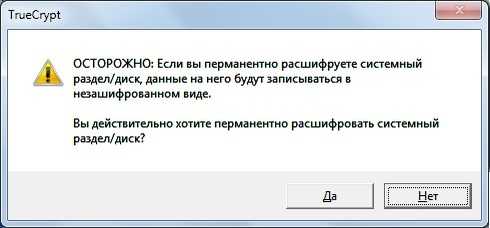

Далее нас предупреждают, что после данной операции Ваши данные не будут защищены. Соглашаемся.

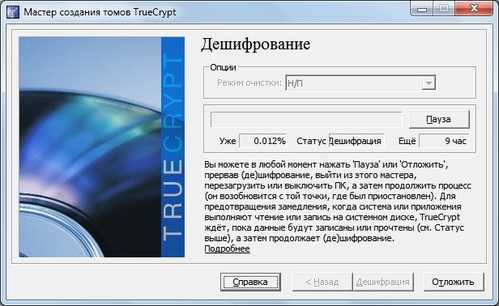

Процесс расшифровки начался. Будьте готовы долго ждать его завершения, так как по длиться он будет примерно столько же, сколько длился процесс шифрования. Вам рекомендуется не прерывать работу мастера, и избегать перехода в спящий режим компьютера. Ожидаем завершения.

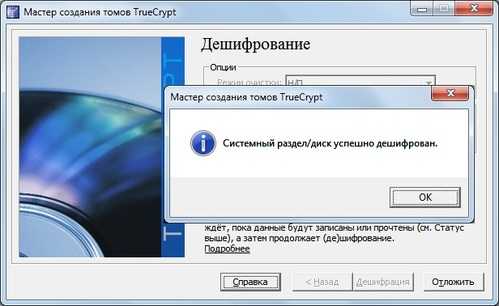

Далее нас уведомляют, что процесс Дешифровки завершен успешно. Нажимаем ок.

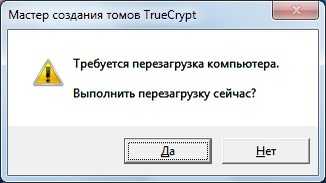

Выполните перезагрузку компьютера.

Если больше не планируется шифровать что-то или работать с зашифрованными носителями, то программу TrueCrypt можно удалить. Удалить её можно в панели управления, далее программы и компоненты(или установка и удаление программ), выбираем в списке TrueCrypt и нажимаем удалить.

Шифрование диска в Windows 10 с TrueCrypt

В этом руководстве мы рассмотрим процесс шифрования диска с помощью TrueCrypt в Windows 10.

-

Скачайте и установите TrueCrypt на ваш компьютер с операционной системой Windows 10 с официального сайта TrueCrypt.

-

Запустите программу TrueCrypt и выберите пункт «Создание нового зашифрованного диска»

-

Выберите опцию «Создание зашифрованного системного диска/раздела» и нажмите «Далее»

-

Выберите диски или разделы, которые вы хотите зашифровать, и нажмите «Далее»

-

Выберите тип шифрования и алгоритм шифрования, и настройте пароль для зашифрованного диска. Нажмите «Далее».

-

Выберите опцию «Файл переносимого шифрованного диска» и укажите путь для сохранения файла переносимого диска. Нажмите «Далее»

-

Дождитесь завершения процесса создания зашифрованного диска и нажмите «Готово».

-

Теперь ваш диск зашифрован, и вы можете использовать его для хранения и работы с файлами на вашем компьютере с операционной системой Windows 10. Для доступа к зашифрованному диску откройте TrueCrypt, выберите файл переносимого диска и введите пароль.

Шифрование диска с помощью TrueCrypt в Windows 10 обеспечивает надежную защиту вашей информации от несанкционированного доступа. Убедитесь, что вы помните пароль для доступа к зашифрованному диску и храните его в безопасном месте.

Как скачать и установить?

Последнюю версию для MacOS, Windows и Linux можно скачать с сайта: http://www.truecrypt.org/downloads

- Сначала необходимо распаковать файлы из архива в папку на диске.

- Далее выбираем полная — «Install» или портативная установка — «Extract».

Портативная версия не поддерживает некоторые функции, но у нее есть преимущество, ее можно установить на флешку и она всегда будет с вами.

- После завершения установки, нажмите «Finish».

- Для русскоязычного интерфейса можно установить русификатор и поместить его в папку с программой: http://www.truecrypt.org/localizations. В папке с русификатором есть инструкция к программе, ее тоже можно поместить в папку, и тогда русскоязычная справка будет доступна из меню «Справка».

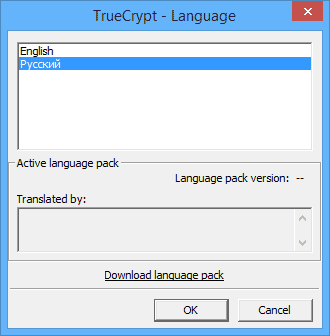

- Теперь мы увидим окно загрузки TrueCrypt. Если вдруг автоматически не произошла смена языка, можно зайти в настройки «Settings», далее «Language» и выбрать русский.

- Зайдите в меню «Настройки» и выберите несколько опций:

- Обязательно должна стоять галка «Работа TrueCrypt в фоновом режиме.

- «Автоматическое размонтирование при неактивности» установите 20-30 минут для того, чтобы открытые тома у вас не забирали оперативку.

- Поставим галку «очищать кэш паролей при выходе» для безопасности.

Где скачать TrueCrypt и как установить программу

Вы можете скачать TrueCrypt бесплатно с официального сайта на странице http://www.truecrypt.org/downloads. Программа доступна в версиях для трех платформ:

- Windows 8, 7, XP

- Mac OS X

- Linux

Сама установка программы представляет собой простое согласие со всем, что предлагается и нажатие кнопки «Next» (Далее). По умолчанию, утилита на английском языке, если же вам нужен TrueCrypt на русском, загрузите русский язык со страницы http://www.truecrypt.org/localizations, после чего установите его следующим образом:

- Скачайте архив с русским языком для TrueCrypt

- Распакуйте все файлы из архива в папку с установленной программой

- Запустите TrueCrypt. Возможно, русский язык активируется сам (если Windows русская), если же нет, то зайдите в «Настройки» (Settings) — «Язык» (Language) и выберите нужный.

На этом, установка TrueCrypt завершена, переходим к руководству по использованию. Демонстрация производится в ОС Windows 8.1, но и в предыдущих версиях что-либо отличаться не будет.

Создание стандартного TrueCrypt тома.

Для начала поэкспериментируем с контейнером в файле. И так, создадим ключевой файл, для этого перейдем в папку для экспериментов и выполним следующую команду:

$ truecrypt --random-source=/dev/urandom --create-keyfile ./testkeyfile Keyfile has been successfully created.

Теперь создадим файл контейнер (cryptofile, причем имя может быть любым) используя только что созданный ключ (testkeyfile):

$ truecrypt -k ./testkeyfile -c ./cryptofile [В место файла можно использовать устройство партиции диска, например /dev/sda3, все остальное неизменно] Volume type: 1) Normal (Обычный контейнер) 2) Hidden (Скрытый, находящийся в контейнере Normal) Select : 1 (Так как у нас нет еще не какого контейнера создадим обычный) Enter volume size (sizeK/size/sizeG): 50M (Для экспириментов хватит и 50М) Encryption algorithm: 1) AES 2) Serpent 3) Twofish 4) AES-Twofish 5) AES-Twofish-Serpent 6) Serpent-AES 7) Serpent-Twofish-AES 8) Twofish-Serpent Select : 1 (Пока нас не интересует ни защещенность ни быстродействие, используем по умолчанию) Hash algorithm: 1) RIPEMD-160 2) SHA-512 3) Whirlpool Select : 1 (Аналогично предыдущему пункту) Filesystem: 1) FAT 2) None Select : 1 (Пусть будет FAT, хотя можно выбрать 2 None и потом отформатировать как нравится) Enter password: WARNING: Short passwords are easy to crack using brute force techniques! (Ругается что я взял короткий пароль, но нам все равно и мы говорим что нам пойдет "y") We recommend choosing a password consisting of more than 20 characters. Are you sure you want to use a short password? (y=Yes/n=No) : y Re-enter password: Please type at least 320 randomly chosen characters and then press Enter: Сюда пишем минимум 320 любых символов вот например: если не хватит он попросит добавить так что не скупимся на Enter-ы, все это случайный текст :) 982fh98hfuehf9uh978 rhf9uh-e9f8haw84thiegnifn-0g8wj358tjirengou3hq9-38h-89h-8h98-(*_(*&#Y($ IUG)*&309r7r-9ufu -98 93-q98-49c834urt9834-89q43nv-9834y-98rxy9 -438ryf9uefg 978fy948yr9qhouidgf-q38u-q8rhjok;kj-zs8u-8y-927qy4 7y51070guigd-078y-98Y_(~*(*(^[[Z(&&A&&~)@(*&y(37Y-92834YR9-8Y9UASDH-98Y-98 -8-88--8ц478шгашрзцщкер=284рщфшер08ве02й984г50=4г3ещшоу=0е9г8=049ге0шуцщхшопа=ц й09г=04958г=0й9г=09егщшводжлфывоа089г4=09ге=09й4г=0е9г=049егывоапхщзфш=0909u=094u095u=09wqeu Done: 100,000% Speed: 12 MB/s Left: 0 s The TrueCrypt volume has been successfully created.

Контейнер создан. Начинаем эксперименты с созданным контейнером.

Для начала примонтируем контейнер:

# truecrypt ./cryptofile Enter mount directory : /home/rom/test Enter password for /home/rom/testing/cryptofile: Enter keyfile : testkeyfile Enter keyfile : Protect hidden volume? (y=Yes/n=No) : n Incorrect password or not a TrueCrypt volume. Enter password for /home/rom/testing/cryptofile: Protect hidden volume? (y=Yes/n=No) : n

Вот примонтировали, смотрим что получилось:

# df -h Filesystem Size Used Avail Use% Mounted on /dev/sda1 19G 948M 17G 6% / varrun 1009M 184K 1009M 1% /var/run varlock 1009M 0 1009M 0% /var/lock udev 1009M 40K 1009M 1% /dev devshm 1009M 0 1009M 0% /dev/shm /dev/mapper/truecrypt1 50M 0 50M 0% /home/rom/test

Видим диск примонтировался. Кинем туда файлов и отмонтируем:

# truecrypt -d #(я не уверен, но может быть в начале было бы правильно отмонтировать диск через umount)

How to Mount an Encrypted Volume

Click the «Select File» button in VeraCrypt’s main window and navigate to the directory where you stashed your VeraCrypt container. Because we’re extraordinarily sneaky, our file is in D:\mysecretfiles. Nobody will ever think to look there.

Once the file is selected, pick from one of the available drives in the box above. We selected J. Click Mount.

Enter your password and click OK.

Let’s go take a look at My Computer and see if our encrypted volume was successfully mounted as a drive…

Success! One 5GB volume of sweet encrypted goodness, just like the kind mom used to make. You can now open the volume and pack it full of all the files you’ve been meaning to keep from prying eyes.

Портативная версия VeraCrypt в Windows

Начиная с версии 1.22 (которая на момент написания является бетой) для Windows был добавлен портативный вариант. Если вы прочитали раздел про установку, вы должны помнить, что программа и так является портативной и позволяет просто извлечь свои файлы. Тем не менее, отдельный портативный пакет имеет свои особенности: для запуска установщика вам нужны права администратора (даже если вы хотите просто распаковать архив), а портативная версия может быть распакована без прав администратора — отличие только в этом.

Официальные бета версии доступны только только . В папке VeraCrypt Nightly Builds файлом с портативной версией является VeraCrypt Portable 1.22-BETA4.exe.

Файл с контейнером можно разместить на флешке. На эту же флешку можно скопировать портативную версию VeraCrypt — это позволит вам открывать зашифрованный раздел на любом компьютере, в том числе без установленной VeraCrypt. Но помните об опасности перехвата нажатия клавиш — вероятно, в этой ситуации может помочь экранная клавиатура.

Шифрование

И так, приступит к этапу шифрования диска. Заходим во вкладку система главного окна TrueCrypt, и выбираем подпункт зашифровать системный раздел. Собственно теперь всё полностью русифицировано и снабжено комментариями. Создание скрытой ос мы рассмотрим в одном из следующих статей. Создание скрытой ос процесс не легкий, поэтому не пытайтесь самостоятельно выполнить данную операцию. Выбираем пункт Обычный.

В следующем окне видим два пункта. Зашифровать системный раздел — зашифрует только системный раздел. Зашифровать весь диск — Зашифрует абсолютно все разделы Вашего жесткого диска. При любом из пунктов будет создана специальная загрузочная область TrueCrypt. Какой пункт больше Вам подходит, тот и выбирайте.

Если у Вас на компьютере только одна операционная система, то выбирайте первый пункт. Если у Вас их несколько, то выбирайте второй пункт.

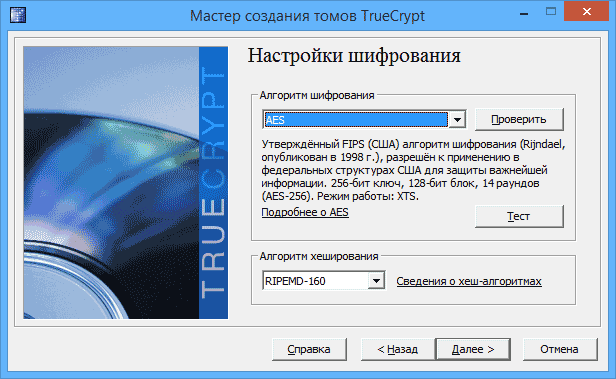

На данном этапе можно выбрать алгоритм шифрования. Можно оставить как есть, это вполне надежная комбинация. Поэтому можно сразу нажать далее.

Теперь нужно придумать сложный пароль, удовлетворяющий требованиям программы, иначе надежный уровень защиты не гарантируется

Лучше всего найти в интернете сайты с онлайн генераторами паролей, и сгенерировать согласно требованиям, в частности крайне важно количество символом

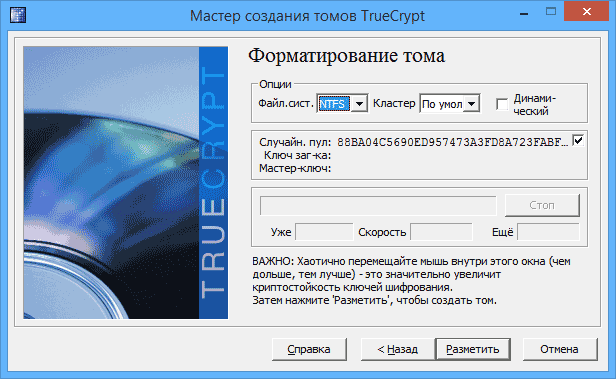

Далее следует подвигать мышью в квадрате, чем дольше, тем лучше. Затем нажимаем далее.

Можно нажимать Далее.

Далее создается образ диска восстановления TrueCrypt. Необходимо указать где он будет храниться. Создать и далее записать его на диск Вам все равно придется, так как иначе не перейдете непосредственно к процессу шифрования данных.

После прочтения предупреждения нажимаем ок.

Далее как и было ранее сказано откроется средство записи образов дисков. Обязательно запишите данный образ на диск — в случаи ошибки в загрузочной записи, он спасет ситуацию. Соответственно для записи достаточно вставить в привод CD диск и нажать записать.

Если Вы уже записали диск, то вставьте его в привод и нажмите далее. Диск будет проверен на наличие ошибок.

В случаи, если диск был записан без ошибок, то Вы увидите следующее окно. Нажимаем далее. Если диск был записан с ошибками, нужно записать его вновь, и вновь пройти проверку диска, так как без этого Вы не сможете перейти к следующему этапу.

Далее нам нужно выбрать режим очистки. Если у Вас имеется информация, которая может составить хоть какую то ценность, то выбираем как минимум 3 прохода, но следует учесть, что процесс шифрования будет длится в несколько раз дольше. Если у Вас нет ценной информации, и Вы просто хотите поэкспериментировать с программой, то выбираем режим без очистки. После того как Вы сделали выбор нажимаем далее.

Далее программа предлагает проверить, что загрузчик работает корректно. Главное не забыть пароль, так как его сейчас понадобиться ввести. Нажимаем тест.

Далее нам предлагают напечатать текстовую справку по теме проблем которые могут возникнуть при тестировании

Важно помнить пароль, и в случаи чего воспользоваться диском восстановления TrueCrypt. Нажимаем Ок

Загрузчик будет выглядеть как изображено на следующем рисунке. После ввода пароля начнется загрузка Windows.

Тест пройден успешно, можно приступать непосредственно шифрования. Нажимаем кнопку Шифрация.

Далее нам опять предлагают распечатать справку. Главное не отключать компьютер и не прерывать работу программы. Если Вы шифруете ноутбук рекомендуется подключить его к розетке, а так же отключить переход в режим сна при простое. Отключить переход в режим сна можно перейдя в панель управления, далее электропитание, далее перейти во вкладку Настройка перехода в спящий режим. Нам нужно поставить никогда не переводить компьютер в спящий режим когда он питается от сети.

Нажимаем ок.

Наконец мы дошли до процесса шифрования. Будьте готовы долго ждать завершения данного процесса. Дождитесь завершения операции.

По завершению процесса шифрования появится следующее сообщение. Нажимаем ок.

Нажимаем готово.

Компьютер успешно зашифрован, а точнее жесткий диск или системный раздел, в зависимости от характеристик аппаратного и программного обеспечения.

Что такое TrueCrypt?

Программа TrueCrypt позволяет создавать виртуальные диски, которые ведут себя как обычные диски с зашифрованным содержимым. Виртуальные диски могут быть зашифрованы с использованием различных алгоритмов шифрования, таких как AES, Serpent или Twofish, и находиться в отдельных файлах или разделах жесткого диска. Пользователь может монтировать виртуальный диск, вводя пароль или используя ключи шифрования, и работать с ним как с обычным диском.

TrueCrypt позволяет также шифровать файлы и папки на уровне операционной системы. Пользователь может создать зашифрованный контейнер, в котором будут храниться выбранные файлы или папки. После создания контейнера, пользователь может монтировать его, вводя пароль или используя ключи шифрования, и работать с файлами и папками внутри него как с обычными файлами и папками.

TrueCrypt также обеспечивает дополнительные функции безопасности, такие как возможность создания скрытых томов и запускаймых дисков. Скрытый том — это том, который находится внутри другого тома и не может быть обнаружен без специального пароля. Запускаемый диск — это виртуальный диск с зашифрованным содержимым, который может быть запущен при загрузке компьютера, предоставляя доступ к зашифрованным данным до запуска операционной системы.

Why Use VeraCrypt Instead of TrueCrypt?

Technically, you can still use older versions of TrueCrypt if you like, and you can even follow along with this very guide, since TrueCrypt and VeraCrypt are nearly identical in interface. VeraCrypt has fixed some of the minor problems brought up in TrueCrypt’s code audit, not to mention audits of its own code. It’s improvements to TrueCrypt’s base have set the stage for it to be a real successor, and while it’s a bit slower than TrueCrypt, but plenty of security experts like Steve Gibson say it’s a good time to make the jump.

If you’re using an old version of TrueCrypt, it isn’t incredibly urgent that you switch—it’s still pretty solid. But VeraCrypt is the future, so if you’re setting up a new encrypted volume, it’s probably the way to go.

Создание тома

Чтобы создать зашифрованный том в интерактивном режиме, используйте команду:

К примеру, чтобы создать новый том по имени mysecrets в домашнем каталоге, запустите:

Обратите внимание: созданный том mysecrets будет несуществующим файлом. Используйте любое расширение или пропустите его

TrueCrypt не будет создавать подпуть (subpath), потому нужно самостоятельно убедиться, что подпуть существует (в данном случае это /home/), а файл mysecrets – нет.

Программа спросит, какой том нужно создать: обычный или скрытый (Normal или Hidden соответственно). Попробуйте дл начала создать обычный том.

Скрытый том – это, по сути, два тома TrueCrypt, один из которых помещён внутри другого. Они необходимы для защиты данных в случае раскрытия или взлома пароля. Злоумышленник подумает, что получил доступ к необходимой информации, но на самом деле он откроет только внешний том.

Нажмите 1, чтобы создать обычный том, и задайте размер, например:

Это создаст том в 100 мегабайт. Задайте необходимый размер тома самостоятельно. Объем тома можно воспринимать как отдельное устройство хранения (например, как флэш-накопитель): установленный на данном этапе объем будет максимальным объёмом данных, который можно поместить в том. Чем он больше, тем больше времени потребуется для его создания, поскольку шифрование данных занимает немало времени (в целом, это зависит от системы). К примеру, для хранения нескольких текстовых файлов (можно сохранить все свои пароли в виде текстового файла в томе TrueCrypt) несколько мегабайт будет более чем достаточно.

Выберите метод шифрования. Нажмите 1, чтобы зашифровать том при помощи AES, а затем снова 1, чтобы выбрать RIPEMD-160 в качестве алгоритма шифрования. В целом, все методы и алгоритмы шифрования, предоставленные TrueCrypt, достаточно надёжны. Для повёрнутых на безопасности пользователей есть опция Serpent-Twofish-AES, которая шифрует том при помощи AES, шифрует вывод с другим ключом при помощи Twofish, а затем шифрует и этот вывод при помощи Serpent. То есть, если какой-либо из методов шифрования будет взломан, том всё равно будет зашифрован (только если не взломать все три метода).

Примечание: О каждом из этих методов можно прочесть в Википедии.

Затем можно выбрать файловую систему; выберите наиболее совместимую FAT (2), если вы будете иметь дело с томами из других систем. Затем нужно выбрать пароль. Помните: в большинстве случаев подбор пароля (brute-forcing) является для злоумышленника единственным возможным способом получить доступ к файлам, так что для безопасности выбирайте длинный пароль (рекомендуется использовать более 20 символов).

В данном руководстве используется простой тестовый пароль 1234; ни в коем случае не повторяйте этого в реальных условиях.

Введите пароль (1234), нажмите Enter и подтвердите пароль. Теперь будет запрошен путь к ключевому файлу (keyfile). В данном руководстве ключевой файл не используется, что значит, что в будущем к такому тому можно будет получить доступ при помощи одного пароля. Ключевые файлы намного безопаснее паролей; пользователь может выбрать изображение, текстовый файл или любой другой файл, который нужно указывать при доступе к тому. Однако, есть у этого метода и недостатки: если ключевой файл будет поврежден или утерян, вы потеряете доступ к тому.

Примечание: Более подробную информацию о ключевых файлах можно найти здесь.

Теперь нажмите на клавиатуре не менее 320 случайных символов: TrueCrypt использует их для создании энтропии. Постарайтесь использовать как можно больше разных символов.

Примечание: Подробнее об энтропии и генерации случайных чисел читайте здесь.

Нажмите Enter, чтобы создать том.

Монтирование тома TrueCrypt

Чтобы смонтировать том, используйте команду:

Нажмите Enter, чтобы выбрать стандартный каталог дл монтирования (в Ubuntu это /media/truecrypt1/), введите свой пароль и снова дважды нажмите Enter, чтобы принять настройки по умолчанию: без ключевого файла, не скрытый том.

Теперь зашифрованный том смонтирован. Он работает как флэшка: пока он смонтирован, на него и с него можно копировать файлы, но после размонтирования эти файлы будут недоступны. Чтобы переместить файлы в том, используйте команду:

Демонтаж тома

Чтобы демонтировать том, используйте:

Эта команда размонтирует все смонтированные тома. На данном этапе может возникнуть ошибка:

Она говорит о том, что устройство занято (busy), и скорее всего причина того – терминал. Если в местонахождении тома открыт терминал, смените каталог:

А затем повторно запустите команду:

Arch LinuxCentOSCLIDebianFUSELinuxTrueCryptUbuntu

Шаги по созданию зашифрованного контейнера в TrueCrypt

Шаги по созданию зашифрованного контейнера в TrueCrypt:

- Запустите TrueCrypt, нажав на ярлык в меню «Пуск» или на рабочем столе.

- В главном окне программы нажмите кнопку «Создание зашифрованного контейнера». Откроется окно «Создание нового зашифрованного диска».

- В окне «Создание нового зашифрованного диска» выберите опцию «Создать зашифрованный файл контейнера» и нажмите на кнопку «Далее».

- В следующем окне выберите опцию «Стандартный TrueCrypt-контейнер» и нажмите на кнопку «Далее».

- Укажите путь и имя файла для зашифрованного контейнера, а также его размер. Нажмите на кнопку «Далее».

- Выберите алгоритм шифрования и хэширования, а также пароль для доступа к контейнеру. Нажмите на кнопку «Далее».

- Укажите значение для параметра «Файловая система». Рекомендуется использовать значение по умолчанию. Нажмите на кнопку «Далее».

- В следующем окне можно выбрать файл пароля, который позволит открыть контейнер без ввода пароля. Рекомендуется создать файл пароля и сохранить его в надежном месте. После выбора опции нажмите на кнопку «Далее».

- Итак, контейнер создан. Нажмите на кнопку «Готово», чтобы закрыть окно «Создание нового зашифрованного диска».

Теперь у вас есть зашифрованный контейнер, который можно использовать для хранения и защиты важных файлов и данных.

Использование TrueCrypt

Итак, вы установили и запустили программу (на скриншотах будет TrueCrypt на русском языке). Первое, что потребуется сделать — создать том, нажмите соответствующую кнопку.

Откроется мастер создания томов TrueCrypt со следующими вариантами создания тома:

- Создать зашифрованный файловый контейнер (именно этот вариант мы и разберем)

- Зашифровать несистемный раздел или диск — подразумевается полное шифрование целого раздела, жесткого диска, внешнего накопителя, на которых не установлена операционная система.

- Зашифровать раздел или диск с системой — полное шифрование всего системного раздела с Windows. Для запуска операционной системы в последующем придется вводить пароль.

Выбираем «зашифрованный файловый контейнер», самый простой из вариантов, достаточный для того, чтобы разобраться с принципом работы шифрования в TrueCrypt.

После этого будет предложено выбрать — обычный или скрытый том следует создать. Из пояснений в программе, думаю, ясно в чем отличия.

Следующий шаг — следует выбрать размещение тома, то есть папку и файл, где он будет располагаться (поскольку мы выбрали создание файлового контейнера). Нажмите «Файл», перейдите к папке, в которой предполагаете хранить зашифрованный том, введите желаемое имя файла с расширением .tc (см. на картинке ниже), нажмите «Сохранить», а затем — «Далее» в мастере создания томов.

Следующий шаг настройки — выбор параметров шифрования. Для большинства задач, если вы не секретный агент, достаточно стандартных настроек: можете не сомневаться, без специального оборудования, раньше чем через несколько лет никто не сможет посмотреть ваши данные.

Следующим этапом будет задание размера зашифрованного тома, в зависимости от того, какой объем файлов вы планируете хранить в секрете.

Нажмите «Далее» и вас попросят ввести пароль и подтверждение пароля на том. Если вы хотите действительно защитить файлы, следуйте рекомендациям, которые вы увидите в окне, там все подробно описано.

На этапе форматирования тома вам предложат перемещать мышь по окну для генерации случайных данных, которые помогут увеличить стойкость шифрования. Кроме этого, вы можете задать файловую систему тома (например, для хранения файлов больше 4 Гб следует выбрать NTFS). После того, как это сделано, нажмите «Разметить», подождите немного, а после того, как увидите, что том был создан, выйдите из мастера создания томов TrueCrypt.

Using TrueCrypt to Encrypt Files and Folders

TrueCrypt or its alternative provides a straightforward way to encrypt individual files and folders, allowing you to protect specific data while leaving the rest of your system untouched. Encrypting your files and folders adds an extra layer of security, ensuring that sensitive information remains confidential even if it falls into the wrong hands. Here’s how to use TrueCrypt to encrypt files and folders:

- Launch TrueCrypt and ensure the software is running.

- In the TrueCrypt main window, click on the “Select File” or “Select Folder” button, depending on whether you want to encrypt a file or a folder.

- Browse to locate the file or folder you want to encrypt.

- Click on the “Encrypt” button to initiate the encryption process.

- Choose the location where you want to save the encrypted file or folder.

- Enter a name for the encrypted file or folder. This name can be different from the original file or folder name.

- Set your preferred encryption algorithm, key size, and other encryption settings.

- Choose a strong password and, if desired, select any keyfile(s) to enhance the security of the encrypted file or folder.

- Click on the “OK” button to start the encryption process.

- Wait for the encryption process to complete. The time it takes will depend on the size of the file or folder and the encryption settings.

- Once the encryption is finished, you will have an encrypted version of your file or folder in the location you specified.

To access the encrypted file or folder, you will need to mount the TrueCrypt volume that contains it. Follow the steps for mounting a volume, and once the volume is mounted, you can access the encrypted file or folder as if it were a regular file or folder on your system.

It’s important to note that any changes made to the encrypted file or folder will be reflected in the decrypted version when the volume is mounted. This ensures that you can seamlessly work with your data while it remains protected.

By utilizing the encryption capabilities of TrueCrypt, you can safeguard specific files and folders, preserving the confidentiality and integrity of your sensitive information.

Как монтировать и отмонтировать зашифрованный контейнер в TrueCrypt

Монтирование зашифрованного контейнера в TrueCrypt

- Запустите TrueCrypt, щелкнув дважды по ярлыку на рабочем столе или в меню «Пуск».

- Щелкните на кнопке «Select File» в главном окне TrueCrypt.

- В диалоговом окне выберите зашифрованный контейнер, который вы хотите монтировать, и нажмите «Открыть».

- Вернитесь в главное окно TrueCrypt и щелкните на кнопке «Mount».

- Введите пароль для зашифрованного контейнера в поле «Password» и нажмите «ОК».

- TrueCrypt монтирует выбранный зашифрованный контейнер и отобразит его в проводнике Windows.

Отмонтирование зашифрованного контейнера в TrueCrypt

- В проводнике Windows щелкните правой кнопкой мыши на отмонтированном зашифрованном контейнере.

- В контекстном меню выберите «Отмонтировать» или «Действия > Отмонтировать» в зависимости от версии TrueCrypt.

- TrueCrypt отмонтирует зашифрованный контейнер и скроет его из проводника Windows.

Теперь вы знаете, как монтировать и отмонтировать зашифрованный контейнер в TrueCrypt. Будьте уверены в сохранности пароля для зашифрованного контейнера и регулярно создавайте резервные копии важных данных.

Установка TrueCrypt

TrueCrypt представляет собой одну из мощнейших программ для шифрования данных. При этом, пользователи могут самостоятельно выбрать, что нужно скрыть от посторонних глаз — отдельные папки или носитель полностью. Программа позволяет выбрать несколько алгоритмов шифрования, что значительно снизит шансы получения доступа к данным пользователя. При этом, шифрование TrueCrypt можно использовать как для хранения личной информации, располагающейся на компьютере пользователя, так и конфиденциальных документов отдельной организации. Стоит отметить, что зашифрованные скрытые файлы не подвергаются атакам вирусов-вымогателей, так как те попросту не смогут их найти, а значит, вы не потеряете важные данные даже в случае заражения ПК.

TrueCrypt доступна для скачивания с официального сайта, а пользователи найдут здесь версии как для Windows и MacOS, так и для ОС Linux. Если вы пользуетесь последней операционной системой, тогда установку можно произвести прямо через терминал.

Для этого:

- откройте терминал и добавьте официальный репозиторий, где хранятся файлы программы, используя команду sudo add-apt-repository ppa:stefansundin/truecrypt;

- далее, обновите информацию о файлах в репозиториях, командой sudo apt-get update;

- по окончании индексации выполните установку программы sudo apt-get install truecrypt.