Возможности Metasploit

Допустим теперь, что у нас нет физического доступа к компьютеру. Пусть вместо этого у нас имеется удаленный шелл и в идеале Meterpreter. В Metasploit Framework уже встроен функционал для извлечения списка пользователей и хешей паролей. Делается это в одну команду:

В результате мы получаем список пользователей и хешей. Но останавливаться на достигнутом не стоит. Metasploit — штука многофункциональная, поэтому можно попробовать использовать полученные хеши для доступа к другим компьютерам в сети жертвы — вдруг подойдут. Для этого пригодится модуль PsExec:

Как видишь, все происходит автоматически, без всяких сложностей. Чтобы дальше ковыряться с любыми файлами системы, полезно сразу поднять права. Получить их можно прямо из Метерпретера, в котором есть простая команда getsystem. Этот модуль попробует поднять права в ОС, используя уязвимости MS09-012, а также нашумевшую уязвимость MS10-015 (KiTrap0D) и не только.

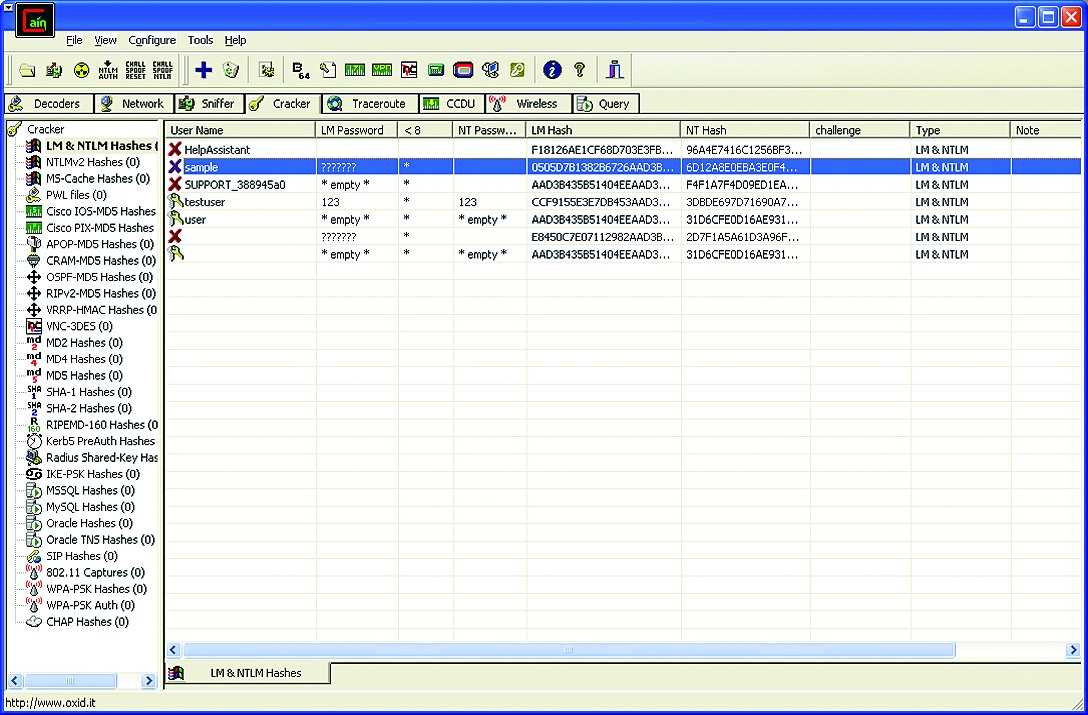

Cain&Abel — еще одна замечательная тулза для брутфорса NTML хэшей(кроме этого поддерживает взлом хэшей большого количества других алгоритмов)

Cain&Abel — еще одна замечательная тулза для брутфорса NTML хэшей(кроме этого поддерживает взлом хэшей большого количества других алгоритмов)

Дамп паролей с помощью Volume Shadow Copy Service

Если утилитам вроде pwdump и fgdump сто лет в обед, то способ дампинга паролей, о котором пойдет речь далее, появился относительно недавно. Что круче всего, он вообще не требует сторонних инструментов и задействует только возможности самой системы. Как мы уже знаем, хеши паролей локальных пользователей хранятся в том числе и в файле SAM, правда, в зашифрованном виде. Поэтому, чтобы прочитать их, требуется еще один файл — SYSTEM. Эти два файла представляют собой системные ветви реестра, которые ОС постоянно использует, поэтому доступ к ним невозможен даже из-под администратора. Из-за этого многим приложениям, которые извлекают хеши паролей, приходится идти на ухищрения, чтобы получить доступ к этим ветвям. Мы же, чтобы скопировать эти файлы, воспользуемся легальным механизмом, который предоставляет сама ОС. Этот механизм, позволяющий делать «мгновенный снимок» тома, называется Volume Shadow Copy Service (теневое копирование тома). Он появился в ОС Windows начиная с версий XP и Server 2003. Эта технология автоматически используется, например, при создании архива System State с помощью утилиты ntbackup или при создании снимка для общей папки (Volume Shadow Copy for Shared Folders). Суть идеи состоит в том, что при теневом копировании будут созданы копии важных системных файлов (в частности, SAM и SYSTEM), доступ к которым мы сможем легко получить. Чтобы избавиться от лишней работы в консоли, воспользуемся небольшим скриптиком vssown.vbs, управляющим созданием копий. Сценарий ты найдешь на нашем диске. Для начала запускаем сервис теневого копирования: cscript vssown.vbs /start. Затем создаем новую теневую копию: cscript vssown.vbs /create. Теперь смотрим список всех теневых копий: cscript vssown.vbs /list.

Созданная нами копия будет самой последней. Из всей информации нас интересует Device object со значением «\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy14» (здесь 14 — номер теневой копии). Дальнейшие манипуляции предельно просты.

- Копируем интересующие нас файлы:copy \?\GLOBALROOT\Device\HarddiskVolumeShadowCopy14\ windows\system32\config\SYSTEM . copy \?\GLOBALROOT\Device\HarddiskVolumeShadowCopy14\ windows\system32\config\SAM .

- Все, теперь эти файлы можно скормить какой-нибудь утилите типа SAMInside для расшифровки полученных хешей.

Как восстановить забытый пароль?

Если возник вопрос, как восстановить пароль учетки хозяина ОС либо, как поставить новый пароль на Виндовс, то потребуется исполнить следующие последовательные этапы действий:

- Запустить ПК посредством загрузочного носителя Виндовс;

- Клацнуть «Восстановление системы»;

- Кликнуть «Диагностика»;

- Войти в «Доп.параметры» и кликуть «Командная строка» (далее по тексту принято сокращение «КС»);

- Напечатать в КС: «copy с:\windows\system32\cmd.exe с:\windows\system32\utilman.exe»;

- Убрать загрузочный носитель из оптического привода, если применялся лазерный диск, или вытащить из ЮСБ-порта, если использовалась флешка;

- Отказаться от дальнейшей инсталляции Виндовс в ПК;

- Перезапустить ПК;

- Когда на мониторе отобразится меню, требующее указать код доступа, потребуется проявить немного физической сноровки, следует клацнуть «Win» и, удерживая ее одним пальцем в нажатом состоянии, одновременно кликнуть другим пальцем руки по кнопке с буквой «U»;

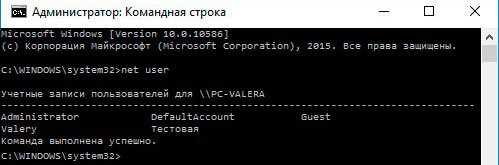

- Напечатать в отобразившейся КС: «net user»;

- Клацнуть «Ввод»;

- Напечатать «net user (здесь напечатать имя пользователя без скобок) (сюда напечатать придуманный код, тоже без скобок)»;

- Кликнуть «Ввод»;

- Перезапустить ПК;

- На этом все! Сейчас можно уже войти в систему под учет кой админа, так как код доступа к ней вы хорошо знаете, ведь придумывали и вводили его исполняя пункт под номером «12» приведенный чуть выше в этой инструкции.

Просмотр сохраненных паролей WiFi в Windows 10

К сожалению, Диспетчер учетных данных не позволяет просматривать сохраненные пароли WiFi. Однако есть еще два способа доступа к сохраненным в Windows паролям беспроводных сетей.

Эти методы должны позволить вам получить доступ к паролям для всех сетей Wi-Fi, к которым вы когда-либо подключались.

Используйте командную строку для просмотра сохраненных паролей WiFi

Утилита командной строки позволяет выполнять ряд задач на вашем компьютере, и одна из них — просмотр сохраненных паролей WiFi. Его можно использовать для получения списка всех ваших сетей, а затем вы можете выбрать сеть, для которой хотите просмотреть пароль.

По сути, вы будете просто копировать и вставлять команды, так что даже если вы раньше не использовали этот инструмент, все будет в порядке.

Найдите командную строку с помощью поиска Cortana и нажмите «Запуск от имени администратора».

Введите следующую команду в окно командной строки и нажмите Enter. Он покажет сети Wi-Fi, для которых сохранены пароли.

р>

- Запишите имя сети Wi-Fi, для которой вы хотите найти пароль.

- Введите следующую команду, заменив NAME на имя вашей сети Wi-Fi, и нажмите Enter.

Посмотрите на раздел, в котором указаны параметры безопасности. Здесь вы найдете запись с ключевым содержанием. Значение рядом с ним — ваш пароль WiFi.

р>

Используйте приложение для доступа к сохраненным паролям WiFi

Если вам нужно слишком часто получать доступ к сохраненным паролям Wi-Fi, метод командной строки не идеален для вас, поскольку он требует ввода команды каждый раз, когда вы хотите просмотреть пароль. Лучшим вариантом будет использование стороннего приложения, которое позволяет легко и быстро раскрывать сохраненные пароли Windows.

Одним из таких приложений является WiFi Password Revealer от Magical Jelly Bean. Это бесплатное приложение, которое вы можете использовать на своем компьютере с Windows 10 для просмотра паролей WiFi.

- Скачайте и запустите приложение на своем компьютере.

- Он немедленно просканирует и отобразит на вашем экране все пароли Wi-Fi, которые сможет найти.

Если вы хотите скопировать пароль, щелкните его правой кнопкой мыши в приложении и выберите «Копировать выбранный пароль».

р>

Сканирование SPN

Когда нужно повысить привилегии, злоумышленники обычно используют учетные записи служб, поскольку у таких учеток больше прав, но нет строгой политики смены пароля через заданный промежуток времени. То есть если скомпрометировать их, то потом можно долго оставаться незамеченным.

Service Principal Names (SPN) — идентификаторы служб, запущенных на доменной машине. Не зная их, вы не сможете искать службы, которые используют проверку подлинности Kerberos. SPN уникальный в пределах леса. Когда компьютер добавляют в домен, у его учетной записи автоматически указывается host SPN, что позволяет службам на этой машине запускаться из-под локальных учетных записей, таких как Local System и Network Service.

SPN — строка следующего формата:

| 1 | SPN=»serviceclass»/»hostname»/»servicename» |

- Serviceclass — строка, которая идентифицирует класс службы, например ldap — идентификатор для службы каталогов;

- Hostname — строка, где указывается полное доменное имя системы, а иногда и порт;

- Servicename — строка, которая представляет собой уникальное имя (DN), GUID объекта или полностью определенное доменное имя (FQDN) службы.

Сканирование SPN — это первое, что обычно делает злоумышленник или пентестер при поиске служб в среде Active Directory. Основное преимущество этого метода по сравнению со сканированием сетевых портов в том, что не требуется взаимодействие с каждым узлом сети для проверки служебных портов. Сканирование SPN позволяет обнаружить службы с помощью запросов LDAP к контроллеру домена. Так как запросы SPN — нормальное поведение проверки подлинности Kerberos, этот способ сканирования обнаружить очень сложно, даже почти нереально в отличие от сканирования портов.

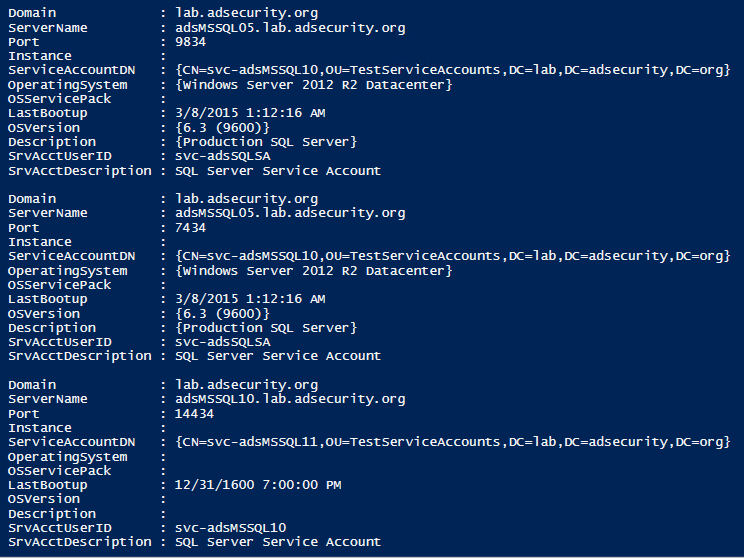

Выполнить сканирование SPN можно с помощью скрипта на PowerShell.

Результат работы скрипта для серверов Microsoft SQL

Результат работы скрипта для серверов Microsoft SQL

Наиболее интересные службы:

- SQL — MSSQLSvc/adsmsSQLAP01.ads.org:1433

- Exchange — exchangeMDB/adsmsEXCAS01.ads.org

- RDP — TERMSERV/adsmsEXCAS01.adsecurity.org

- WSMan/WinRM/PS Remoting — WSMAN/adsmsEXCAS01.ads.org

- Hyper-V — Microsoft Virtual Console Service/adsmsHV01.ady.org

- VMware VCenter — STS/adsmsVC01.ads.org

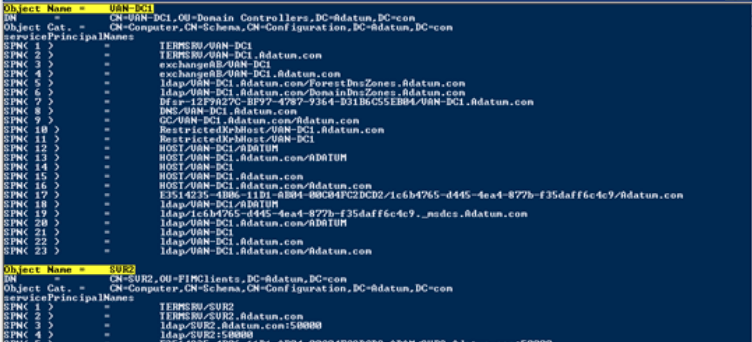

Хочу поделиться с вами и еще одним интересным скриптом, который покажет вам все SPN для всех пользователей и всех компьютеров.

|

1 |

$search=New-ObjectDirectoryServices.DirectorySearcher(ADSI»») $search.filter=»(servicePrincipalName=*)» $results=$search.Findall() foreach($result in$results){ $userEntry=$result.GetDirectoryEntry() Write-host»Object Name = «$userEntry.name-backgroundcolor»yellow»-foregroundcolor»black» Write-host»DN = «$userEntry.distinguishedName Write-host»Object Cat. = «$userEntry.objectCategory Write-host»servicePrincipalNames» $i=1 foreach($SPN in$userEntry.servicePrincipalName) { Write-host»SPN(«$i») = «$SPN$i+=1 } Write-host»» } |

Результат работы cкрипта — список SPN

Результат работы cкрипта — список SPN

Local Administrator Password Solution

Local Administrator Password Solution (LAPS) — система, предназначенная для управления паролями локальных администраторов на компьютерах домена. Она позволяет администратору домена периодически менять пароль учетной записи локальных администраторов, делегировать права на чтение и сброс пароля для пользователей или групп Active Directory, а также обеспечивает хранение паролей в расширенном атрибуте объекта компьютера в Active Directory. Система состоит из трех компонентов: агента, модуля PowerShell для настройки системы, Active Directory для хранения паролей.

Есть два способа обнаружить LAPS.

- На всех хостах, где установлен LAPS, в папке C:\Program Files\LAPS\CSE\ будет файл AdmPwd.dll.

- Конфигурации LAPS определяются в объектах групповой политики. Командой Get-DomainGPO -Identity «*LAPS*» можно поискать любой объект групповой политики, у которого есть слово LAPS в отображаемом имени.

|

1 |

displaynameLAPS … gpcfilesyspath\\test.local\SysVol\test.local\Policies\{C3801BA8-56D9-4F54-B2BD-FE3BF1A71BAA} distinguishednameCN={C3801BA8-56D9-4F54-B2BD-FE3BF1A71BAA},CN=Policies,CN=System,DC=testlab,DC=local … |

GPRegistryPolicy

| 1 | Parse-PolFile»\\test.local\SysVol\test.local\Policies\{C8701BA8-56D9-4123-B6B2-FE3FA5031BAA}\Machine\Registry.pol» |

|

1 |

KeyNameSoftware\Policies\Microsoft Services\AdmPwd ValueNamePasswordComplexity ValueTypeREG_DWORD ValueLength4 ValueData4 KeyNameSoftware\Policies\Microsoft Services\AdmPwd ValueNamePasswordLength ValueTypeREG_DWORD ValueLength4 ValueData8 KeyNameSoftware\Policies\Microsoft Services\AdmPwd ValueNamePasswordAgeDays ValueTypeREG_DWORD ValueLength4 ValueData30 KeyNameSoftware\Policies\Microsoft Services\AdmPwd ValueNameAdminAccountName ValueTypeREG_SZ ValueLength26 ValueDatalocalfish KeyNameSoftware\Policies\Microsoft Services\AdmPwd ValueNameAdmPwdEnabled ValueTypeREG_DWORD ValueLength4 ValueData1 |

Теперь найдем все компьютеры, к которым применен этот объект групповой политики. Для этого нам нужно знать GUID этого объекта. Сначала определим подразделения, а потом в каждом подразделении найдем рабочие станции.

|

1 |

>Get-DomainOU-GPLink»C3801BA8-56D9-4F54-B2BD-FE3BF1A71BAA»-Properties distinguishedname distinguishedname OU=Workstations,DC=testlab,DC=local OU=Servers,DC=testlab,DC=local >Get-DomainComputer-SearchBase»LDAP://OU=Workstations,DC=testlab,DC=local»-Properties distinguishedname distinguishedname CN=WKSTN02,OU=Workstations,DC=testlab,DC=local CN=WKSTN01,OU=Workstations,DC=testlab,DC=local CN=WKSTN03,OU=Workstations,DC=testlab,DC=local CN=WKSTN04,OU=Workstations,DC=testlab,DC=local >Get-DomainComputer-SearchBase»LDAP://OU=Servers,DC=testlab,DC=local»-Properties distinguishedname distinguishedname CN=FS01,OU=Servers,DC=testlab,DC=local |

Мы нашли все компьютеры, на которые распространяется эта конфигурация LAPS. Компонент LAPS PowerShell дает много возможностей. Например, вот такой командой мы можем определить, что LAB\Workstation Admins и LAB\Server Admins имеют расширенные права в подразделениях Workstations и Servers:

|

1 |

>Find-AdmPwdExtendedRights-Identity»Workstations»|fl ObjectDNOU=Workstations,DC=testlab,DC=local ExtendedRightHolders{NT AUTHORITY\SYSTEM,LAB\Domain Admins,LAB\Workstation Admins} >Find-AdmPwdExtendedRights-Identity»Servers»|fl ObjectDNOU=Servers,DC=testlab,DC=local ExtendedRightHolders{NT AUTHORITY\SYSTEM,LAB\Domain Admins,LAB\Server Admins} |

Теперь легко получить пароль.

|

1 |

>Get-AdmPwdPassword-ComputerName wkstn02|fl ComputerNameWKSTN02 DistinguishedNameCN=WKSTN02,OU=Workstations,DC=testlab,DC=local Password!qP)iyT ExpirationTimestamp |

Управление паролями Microsoft

В Windows 10 предусмотрено два типа паролей: локальные пароли и пароль учетной записи Microsoft. Она также позволяет входить на устройство без ввода пароля, но этот вариант сделает ваш компьютер менее защищенным.

Пароль учетной записи Microsoft используется для защиты компьютера и доступа к таким функциям Windows 10, как OneDrive и Microsoft Store. Локальные пароли помогают защитить ваше устройство от нежелательных записей.

Если вы хотите изменить локальную учетную запись на учетную запись Microsoft:

- Перейдите на экран «Ваша информация» и

- Нажмите на опцию Войти с учетной записью Microsoft вместо этого

- Здесь вам нужно будет ввести адрес электронной почты и пароль учетной записи Microsoft

- Введите свои учетные данные и выберите опцию Sign In

- После этого введите свой текущий локальный пароль

- Выберите кнопку Далее

Кроме того, если вы хотите преобразовать свою учетную запись Microsoft в локальную учетную запись, вам необходимо:

-

- Перейдите на экран «Ваша учетная запись» и

- нажмите на опцию «Войти с локальной учетной записью вместо этого»

- Вероятно, вам будет предложено ввести пароль учетной записи Microsoft и подтвердить свою личность, введя код безопасности.

- Для этого вам нужно будет ввести адрес электронной почты и нажать кнопку Далее.

- После этого перейдите в свою учетную запись электронной почты, получите код безопасности и введите его в поле ввода кода

-

- После этой проверки появится экран Switch to a Local Account

- Перемещаясь по появившимся экранам, введите имя пользователя локальной учетной записи, пароль и подсказку пароля

Наконец, если вы хотите получить доступ к Windows 10 без ввода пароля, вам нужно :

- Перейдите на экран Учетные записи

- Нажмите на параметры входа

- Перейдите к опции Пароли

- Нажмите на кнопку Изменить

- После этого появится экран Change Your Password. Здесь вам нужно будет ввести свой пароль

- Выберите Далее

- В следующем окне оставьте все поля пустыми

- Выберите Далее

- Затем Завершить

Следуя этим шагам, вы сможете получить доступ к своему устройству без пароля!

Важно помнить, что пароли повышают безопасность вашего устройства. Если вы пользуетесь домашним компьютером, пароли могут быть не так уж необходимы, если только вы не хотите сохранить свои данные в тайне от кого-то из домашних

Однако если вы пользуетесь ноутбуком, настоятельно рекомендуется использовать пароль для входа в систему, чтобы обезопасить свои данные от злоумышленников.

Windows — не единственное место, где можно получить учетные данные для входа в систему. Вы можете сохранить свои учетные данные в браузере, а затем просматривать и редактировать их.

Но важно отметить, что сохранение учетных данных в браузере может подвергнуть вас риску вторжения и компрометации данных, если кто-то наткнется на них. Если вы хотите пойти дальше, вы можете использовать проверенный менеджер паролей, чтобы сохранить ваши пароли в безопасности и синхронизировать их в одном месте, чтобы вам не пришлось беспокоиться о том, что вы забудете свои логины

Если вы хотите пойти дальше, вы можете использовать проверенный менеджер паролей, чтобы сохранить ваши пароли в безопасности и синхронизировать их в одном месте, чтобы вам не пришлось беспокоиться о том, что вы забудете свои логины.

Стоит ли хранить пароли средствами программ и браузеров

Сохранение подобной информации на компьютере упрощает работу. Пользователям не нужно запоминать различные циферно-буквенные комбинации, которые открывают доступ к сайтам и программам. Но сохранять такие сведения разрешается в том случае, когда компьютером пользуется только владелец. В иных ситуациях злоумышленники могут завладеть этой информацией.

Во избежание подобных последствий внесенные данные рекомендуется запоминать либо записывать в блокнот. Также нужно учитывать, что операционная система или программы могут потребовать переустановки, из-за чего данная информация будет утрачена навсегда.

Использование Credential Manager для хранения паролей в Windows

Диспетчер учетных данных появился в Windows 7 и позиционируется как достаточно безопасное место для хранения ваших паролей.

Диспетчер учетных данных в Windows 10 может хранить следующие типы учетных записей:

-

Учетные данные Windows — учетные данные для входа в Windows или для доступа к удаленным компьютерам, сохраненные пароли для подключений RDP, пароли для веб-сайтов со встроенной поддержкой аутентификации Windows и т. д.;

Диспетчер учетных данных Windows не хранит учетные данные для автоматического входа в Windows или кэшированные учетные данные домена.

-

Учетные данные на основе сертификатов — для аутентификации с использованием смарт-карт;

-

Общие учетные данные — используются сторонними приложениями, совместимыми с диспетчером учетных данных;

-

Веб-учетные данные — сохраненные пароли в Edge и IE, приложениях Microsoft (MS Office, Teams, Outlook, Skype и т. д.).

Например, если вы включите функцию «

Save Password

” при доступе к общей сетевой папке введенный вами пароль будет сохранен в диспетчере учетных данных.

Точно так же пароль для подключения к удаленному узлу RDP/RDS сохраняется в клиенте подключения к удаленному рабочему столу (mstsc.exe).

Кроме того, Credential Manager сохраняет пароли пользователей, если они сохраняются с помощью команды runas /savecred.

Вы можете получить доступ к диспетчеру учетных данных в Windows 10 из классической панели управления (

Control Panel\User Accounts\Credential Manager

).

Как видите, в Credential Manager, который мы сохранили ранее, есть два пароля.

Сохраненный пароль для RDP-подключения указан в

TERMSRV\hostname

формат.

Здесь вы можете добавить сохраненные учетные данные, отредактировать их (вы не можете просмотреть сохраненный пароль в графическом интерфейсе) или удалить любую из записей.

Кроме того, вы можете использовать классический интерфейс Сохраненные имена пользователей и пароли для управления сохраненными паролями. Чтобы вызвать его, выполните команду ниже:

Здесь вы также можете управлять сохраненными учетными данными, и у него есть некоторые функции резервного копирования и восстановления для диспетчера учетных данных (вы можете использовать их для переноса базы данных диспетчера учетных данных на другой компьютер).

Этот

vaultcmd

Инструмент используется для управления диспетчером учетных данных из командной строки. Например, чтобы отобразить список сохраненных учетных данных Windows, выполните следующую команду:

Credential schema: Windows Domain Password Credential Resource: Domain:target=mun-dc01 Identity: RESDOM\j.brion Hidden: No Roaming: No Property (schema element id,value): (100,3) Property (schema element id,value): (101,SspiPfAc)

Следующая команда удалит все сохраненные пароли RDP из диспетчера учетных данных:

Все сохраненные пароли хранятся в Хранилище Windows. Хранилище Windows — это защищенное хранилище для хранения секретов, паролей и другой конфиденциальной пользовательской информации. В Windows Vault данные структурированы и выглядят как набор записей, принадлежащих схеме Vault. Набор ключей шифрования для записей в Хранилище Windows хранится в файле Policy.vpol.

Для пользователей домена он находится в

%userprofile%\AppData\Roaming\Microsoft\Vault

Для местных пользователей вы можете найти его в

%userprofile%\AppData\Local\Microsoft\Vault

Служба VaultSvc должна быть запущена при использовании Credential Manager:

Если служба отключена, вы увидите следующую ошибку при попытке доступа к Credential Manager:

Credential Manager Error The Credential Manager Service is not running. You can start the service manually using the Services snap-in or restart your computer to start the service. Error code: 0x800706B5 Error Message: The interface is unknown.

Если вы хотите запретить пользователям сохранять сетевые пароли в диспетчере учетных данных, включите параметр GPO Сетевой доступ: запретить хранение паролей и учетных данных для сетевой аутентификации в разделе «Конфигурация компьютера» -> «Параметры Windows» -> «Параметры безопасности» -> «Локальные политики» -> «Параметры безопасности».

Затем, если пользователь попытается сохранить пароль в хранилище Windows Vault, он увидит следующую ошибку:

Credential Manager Error Unable to save credentials. To save credentials in this vault, check your computer configuration. Error code: 0x80070520 Error Message: A specified logon session does not exist. It may already have been terminated.

Лучшие программы для перебора паролей

1. John the Ripper

John the Ripper — это один из самых популярный инструментов для перебора паролей, доступных абсолютно всем. Он распространяется с открытым исходным кодом и написан на языке программирования Си. Здесь собраны различные методы перебора паролей.

Программа способна перебирать пароли по сохраненному хэшу, и поддерживает различные алгоритмы хэширования, в том числе есть автоматическое определение алгоритма. John the Ripper относиться к набору инструментов для тестирования безопасности от Rapid7. Кроме Linux поддерживается Windows и MacOS.

2. Aircrack-ng

Aircrack-ng — это набор программ для взлома и перехвата паролей от wifi сетей. Программа — одна из лучших, которые используются хакерами. Здесь есть все необходимое для взлома WEP и WPA шифрования, начиная от перехвата хэша, и до получения готового пароля.

Особенно легко поддается взлому шифрование WEP, для преодоления защиты существуют атаки PMS и PTW, с помощью которых можно взломать этот протокол в считаные минуты при достаточном потоке трафика через сеть. Поэтому всегда используйте WPA2 чтобы быть в безопасности. Тоже поддерживаются все три платформы: Linux, Windows, MacOS.

3. RainbowCrack

Как следует из названия, RainbowCrack использует радужные таблицы для взлома хэшей паролей. С помощью уже готовых таблиц утилита очень сильно уменьшает время взлома. Кроме того, есть как графический интерфейс, так и утилиты командной строки.

После завершения этапа предварительных вычислений этот инструмент работает в сотни раз быстрее чем при обычном переборе. Вам не нужно самим создавать таблицы, разработчики уже создали их для LM, NTLM, MD5 и SHA1. Все доступно бесплатно.

Еще один важный момент — это ускорение с помощью GPU. С помощью использования видеокарты вы можете снизить время вычисление пароля еще на несколько порядков. Поддерживаются платформы Windows и Linux.

4. THC Hydra

В отличие от выше перечисленных программ, Hydra работает по-другому. Она не вычисляет хэши. Вместо этого, программа выполняет атаки перебора на различные сетевые протоколы. Здесь поддерживаются Astrisk, FTP, HTTP, MySQL, XMPP, Telnet, SHH и многие другие. Основная цель утилиты — атаки перебора на форму ввода пароля.

Этот инструмент помогает исследователям безопасности узнать насколько легко можно получить доступ к удаленной системе. Для расширения функций можно добавлять модули, поддерживается Linux, Windows, Solaris, FreeBSD и MacOS.

5. HashCat

По заявлениям разработчиков — это самый быстрый инструмент для перебора паролей. Он распространяется в качестве свободного программного обеспечения и поддерживает такие алгоритмы: md4, md5, LM, SHA, MySQL, Cisco PIX и Unix Crypt.

Есть версии инструмента для перебора на CPU, а также взлома на основе GPU — oclHashcat и cudaHashcat. Кроме стандартной атаки Bruteforce, поддерживаются атаки по словарю, гибридные атаки по самые, по таблицам, Prince и так далее. Из платформ поддерживаются Windows, Linux и MacOS.

6. Crowbar

Crowbar — это популярный инструмент для тестирования безопасности паролей. Другие программы перебора паролей используют логины и пароли пользователей, но crowbar позволяет перебирать ключи SSH.

Этот инструмент с открытым исходным кодом создан для работы с протоколами, которые редко поддерживаются другими программами. Сейчас поддерживается VNC, OpenVPN, SSP, NLA. Программа может работать на Linux, Windows и MacOS.

7. coWPAtty

Это реализация утилиты для перебора пароля от WPA/WPA2 PSK на основе словаря или радужных таблиц. Использование радужных таблиц очень сильно ускоряет работу утилиты. Стандарт PSK используется сейчас очень часто. Радует только то, что перебрать пароль очень сложно, если он был изначально выбран правильным.

Hacker Paragraph: Инструменты для взлома разрешены?

Согласно разделу 202c Уголовного кодекса, шпионаж или перехват паролей с целью получения доступа к дополнительным данным запрещены. Это также относится к соответствующему программному обеспечению: Любой, кто производит компьютерные программы с целью совершения такого действия, приобретает их для себя или для кого-либо еще, продает их, делает их доступными для других, распространяет их или делает их доступными иным образом. будет наказан лишением свободы на срок до одного года или штрафом, говорится в действующем уголовном кодексе («хакерский параграф»).

Значит, все инструменты для взлома не являются незаконными? Нет, постановил Федеральный конституционный суд. «Инструменты двойного назначения», которые могут использоваться как для анализа безопасности сетей, так и для совершения преступлений в соответствии с положениями Уголовного кодекса, не являются подходящим объектом преступления по смыслу статьи 202с. Этот тип программного обеспечения не был разработан с намерение Судьи в Карлсруэ постановили, что им не разрешается использовать их для шпионажа или для перехвата данных.

Вы можете бесплатно загрузить John the Ripper с веб-сайта Openwall Project. Программное обеспечение доступно в платной версии Pro и бесплатной версии Jumbo для Windows.

Вы можете бесплатно загрузить John the Ripper с веб-сайта Openwall Project. Программное обеспечение доступно в платной версии Pro и бесплатной версии Jumbo для Windows.

Первая версия John the Ripper появилась в 1996 году и предназначалась для рынка Unix. Он наиболее близок к варианту John the Ripper Pro, доступному сегодня для Linux и Mac OS X. Существует версия с открытым исходным кодом для Windows с ником «Jumbo», которая доступна в 32-битной и 64-битной версии.ОС Х доступна. Для Windows существует версия с открытым исходным кодом под названием «Jumbo». . Создатели проекта Openwall также предлагают облачную версию, но для ее использования вам потребуется учетная запись Amazon Web Services (AWS). Сегодня John the Ripper в основном используется как инструмент для пентестов. Это краткая форма тестов на проникновение, обозначающая поиск уязвимостей в компьютерной системе. Таким образом, отделы безопасности и охранные компании хотят обнаруживать и устранять бреши в системе безопасности до того, как злоумышленники активно воспользуются ими.

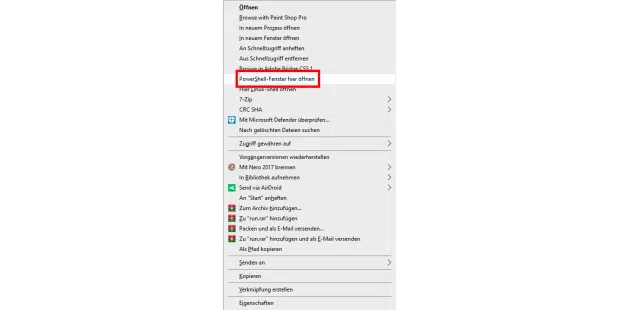

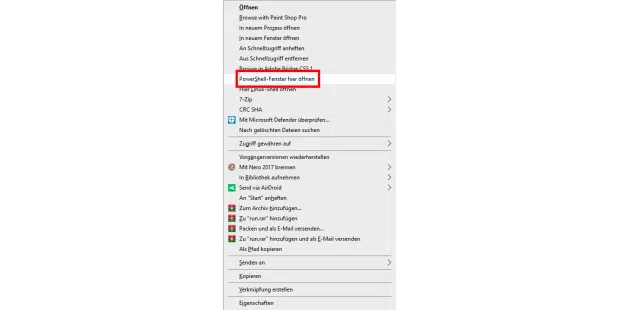

Чтобы использовать John the Ripper: загрузите с www.openwall.com/john Загрузите соответствующую версию в виде архива 7z или ZIP и распакуйте файл в любую папку. Теперь созданы три подпапки «doc», «etc» и «run». Удерживая нажатой клавишу Shift, щелкните правой кнопкой мыши «Выполнить» и выберите «Открыть окно PowerShell здесь». Powershell отображается на синем фоне. Затем переключитесь в командную строку, введя cmd, который теперь также окрашен в синий цвет. Теперь введите john, чтобы попробовать Джона Потрошителя. Хотя программа работает под Windows, она не имеет графического пользовательского интерфейса. Соответственно, операция достаточно сложная.

Загрузить взломщик паролей John the Ripper

Хотя John the Ripper работает в Windows, у него нет графического интерфейса. Для работы с программным обеспечением необходимо переключиться на Powershell или командную строку.

Хотя John the Ripper работает в Windows, у него нет графического интерфейса. Для работы с программным обеспечением необходимо переключиться на Powershell или командную строку.

![Как восстановить пароли с помощью ophcrack [пошаговое руководство] - как 2024](http://jsk-oren.ru/wp-content/uploads/e/9/f/e9f6e388df24da11b6c5810ca8b154f5.jpeg)