3. Особенный гость

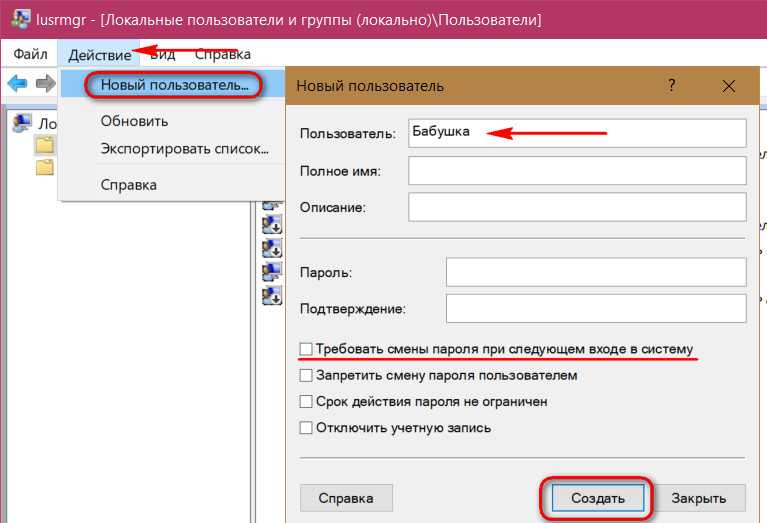

Обезличенная учётка «Гость» — универсальное решение, удобное, если часто приходится принимать у себя гостей, которым всегда нужно срочно войти на пару минут в свою соцсеть. Если круг гостей узкий, можно сделать приятно, например, любимой бабушке, создав её личную учётку гостя. В той же утилите lusrmgr.msc нужно в меню «Действие» выбрать нового пользователя, дать ему имя и убрать галочку необходимости смены пароля (чтобы учётка была незапароленной). Затем нажать «Создать».

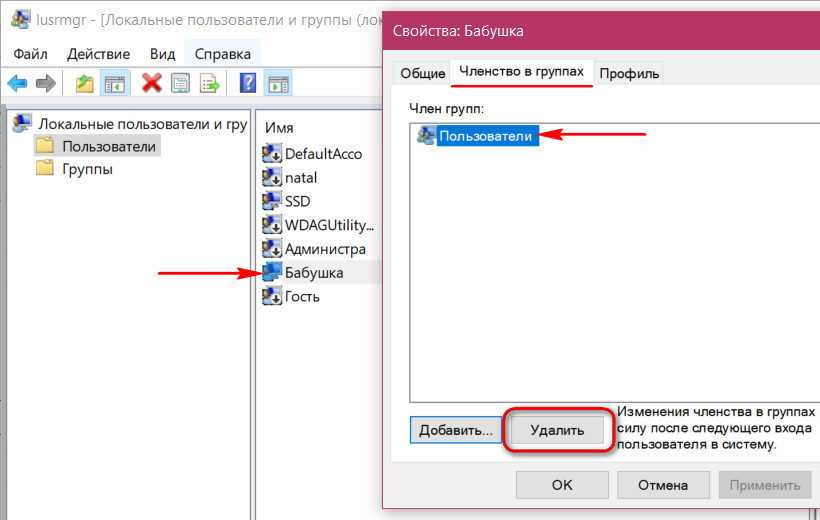

Затем делаем двойной клик на бабушкиной учётке и в окне свойств переключаемся на вкладку «Членство в группах». Удаляем группу «Пользователи».

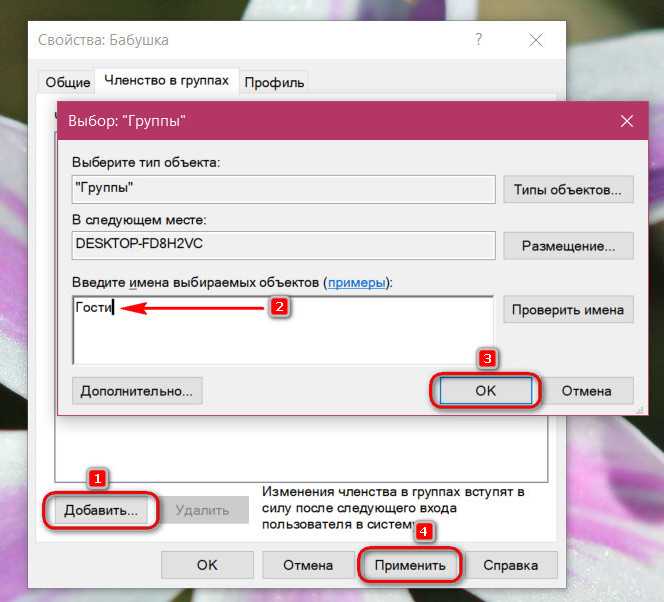

И добавляем группу «Гости».

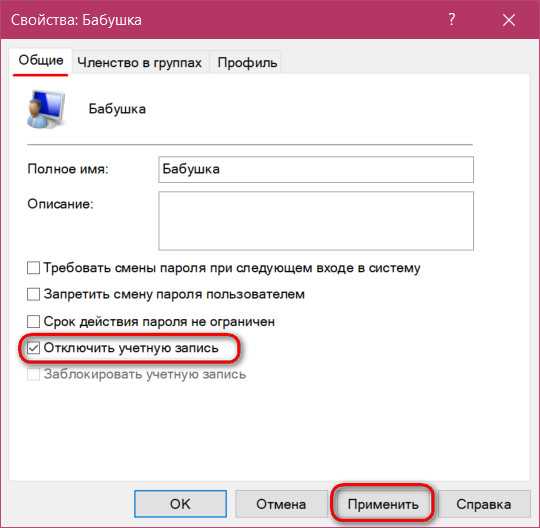

Если бабушка станет реже приходить, её учётку, чтобы она не болталась на экране блокировки, можно временно отключать. Делается это в том же окошке свойств учётной записи.

***

Ещё больше урезать возможности гостя или стандартного пользователя можно с помощью локальных групповых политик. Ограничения, введённые ими в окне редактора gpedit.msc, будут работать для всех учётных записей компьютера. А чтобы ограничения не касались администратора и применялись только для отдельных пользователей, с политиками нужно работать через консоль MMC.

Запускаем её:

mmc.exe

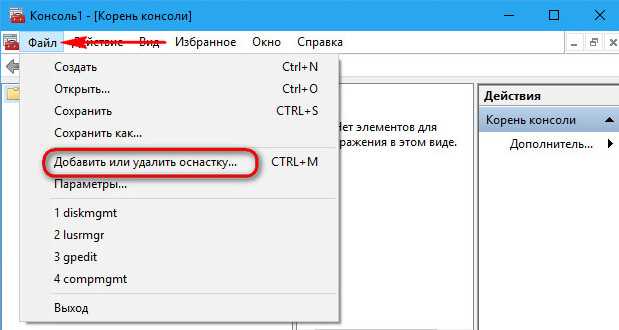

Необходимо добавить новую оснастку.

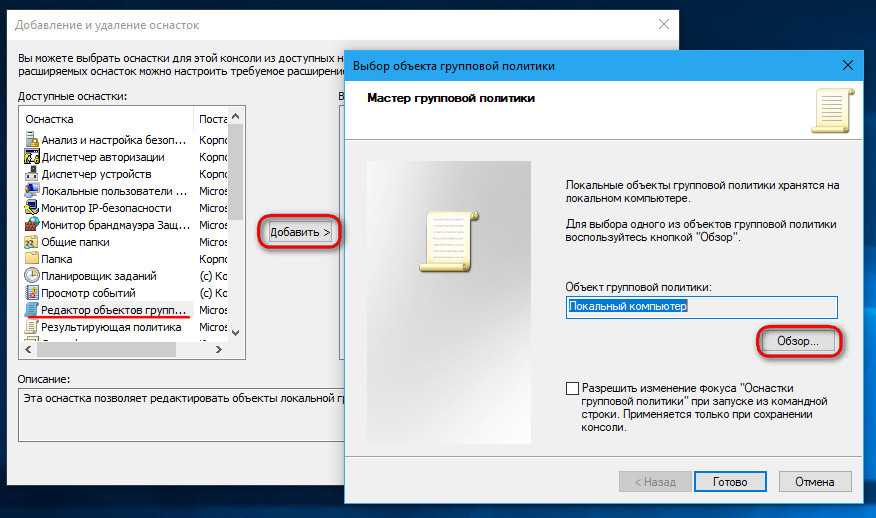

Кликаем «Редактор объектов групповой политики». Нажимаем «Добавить», затем — «Обзор».

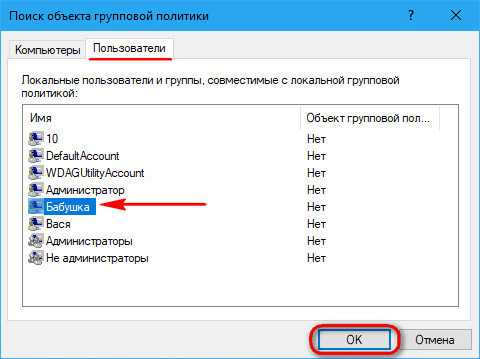

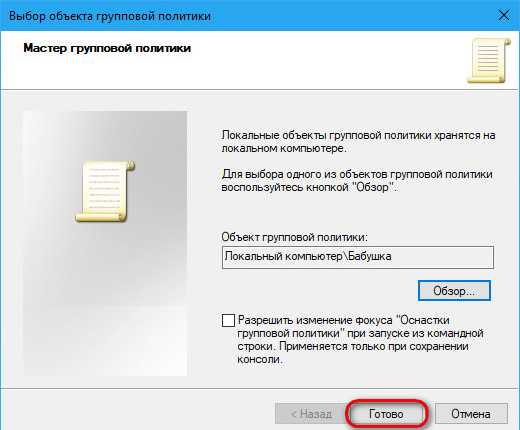

Выбираем нужного пользователя.

Готово.

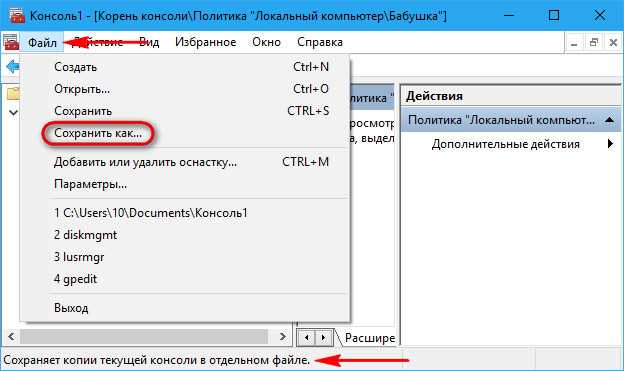

Закрываем форму добавления оснасток. Оснастку gpedit.msc, созданную для выбранного пользователя только что, сохраняем в удобном месте.

С этого места и будем впредь запускать эту оснастку. И ограничивать в ней права юзеров. Например, тройкой предложенных ниже способов.

Открытие консоли управления групповыми политиками и изменение объекта

Объекты групповой политики (GPO) по умолчанию существуют для пользователей и компьютеров в управляемом домене. Компонент управления групповыми политиками, установленный в предыдущем разделе, позволяет просматривать и редактировать существующий объект групповой политики. В следующем разделе вы создадите пользовательский объект групповой политики.

Примечание

Для администрирования групповой политики в управляемом домене необходимо войти в учетную запись пользователя, принадлежащую к группе Администраторы контроллера домена AAD.

-

На начальном экране выберите Администрирование. Отобразится список доступных средств управления, включая функцию Управление групповыми политиками, установленную в предыдущем разделе.

-

Чтобы открыть консоль управления групповыми политиками (GPMC), выберите Управление групповыми политиками.

В управляемом домене есть два встроенных объекта групповой политики (GPO) — один для контейнера Компьютеры AADDC, а другой — для контейнера Пользователи AADDC. Вы можете изменять эти объекты групповой политики, чтобы настраивать групповую политику необходимым образом в управляемом домене.

-

В консоли Управления групповыми политиками разверните узел Лес: aaddscontoso.com. Затем разверните узлы Домены.

Существует два встроенных контейнера для Компьютеры AADDC и Пользователи AADDC. К каждому из этих контейнеров применен объект групповой политики по умолчанию.

-

С помощью этих встроенных объектов групповой политики можно настроить определенные групповые политики в вашем управляемом домене. Щелкните правой кнопкой мыши один из объектов групповой политики, например Объект групповой политики «Компьютеры AADDC» , а затем выберите Правка… .

-

Откроется средство «Редактор управления групповыми политиками», позволяющее настроить объект групповой политики, например Политики учетных записей.

По завершении выберите Файл > Сохранить, чтобы сохранить политику. По умолчанию компьютеры обновляют групповую политику каждые 90 минут и применяют внесенные изменения.

Отключение элементов панели управления

С помощью групповых политик можно отключить некоторые элементы панели управления. В разделе Конфигурация пользователя, Административные шаблоны, Панель управления находятся две замечательных групповые политики — Скрыть указанные элементы панели управления и Запретить доступ к панели управления и параметрам компьютера. Первая позволяет запретить выбранные элементы панели управления, а вторая вообще запрещает доступ к панели управления и к параметрам компьютера.

Надеюсь, прочитав эту статью, администратору будет немного спокойнее — ведь теперь пользователи смогут сделать гораздо меньше, чего стоит только отключение командной строки и PowerShell.

Популярные услуги

Виртуальный сервер (VDS/VPS) на базе Windows Server (Xelent)

Windows Server от Microsoft — самая популярная операционная система в мире для серверного оборудования. Она применяется для организации файловых каталогов, службы DNS, службы веб-приложений и т. д. Мы предлагаем нашим клиентам арендовать виртуальный server VDS/VPS на базе Windows Server.

VDS Windows сервер

Любой постоянно развивающийся интернет-проект в определенный момент своего существования начинает нуждаться в неограниченном трафике. С помощью VPS Windows сервера можно быстро решить проблему с масштабированием ресурсов в рамках крупной системы.

Виртуальный дата-центр

Храните и получайте данные в любом объеме, в нужный момент масштабируясь под возрастающие нагрузки.

Фильтры политик

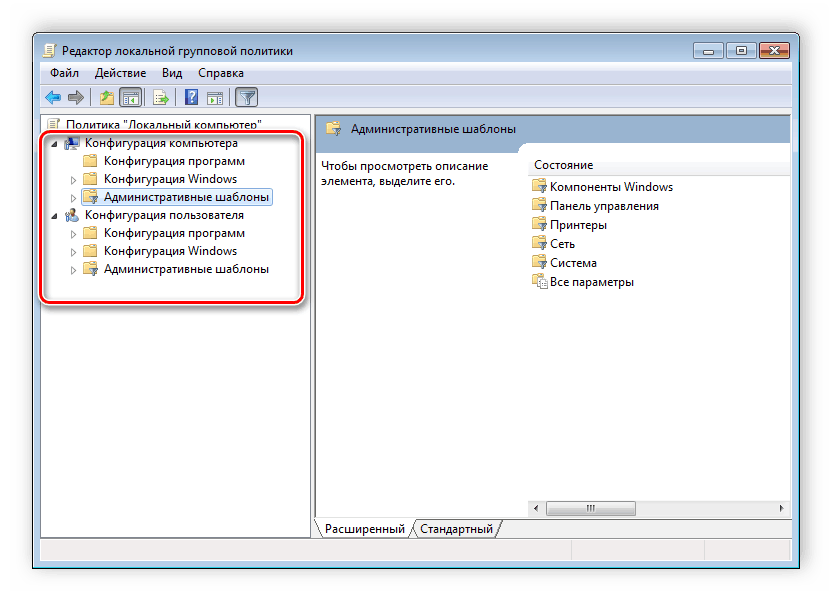

Минусом редактора является отсутствие функции поиска. Существует множество различных настроек и параметров, их

больше трех тысяч, все они разбросаны по отдельным папкам, а поиск приходится осуществлять вручную. Однако

данный процесс упрощается благодаря структурированной группе из двух ветвей, в которых расположились

тематические папки.

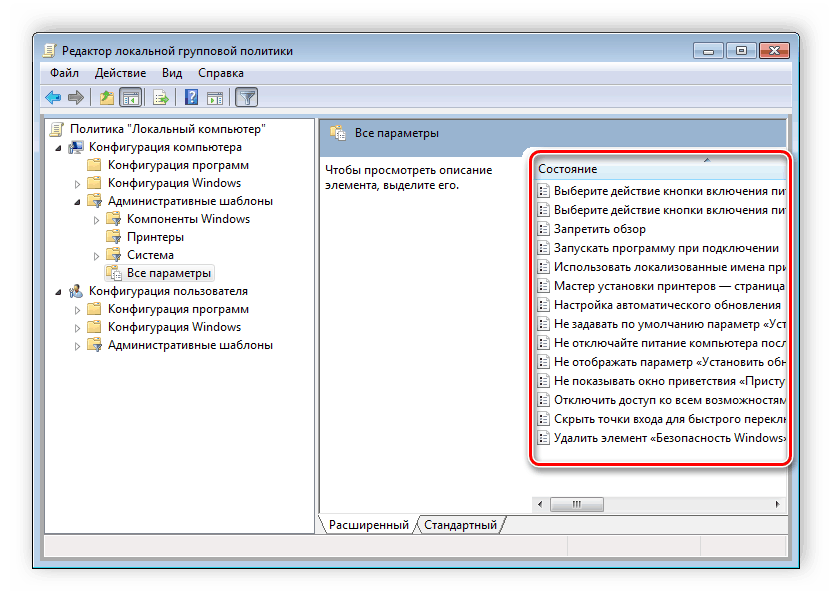

Например, в разделе «Административные шаблоны», в любой конфигурации, находятся

политики, которые никак не связаны с безопасностью. В этой папке находится еще несколько папок с определенными

настройками, однако можно включить полное отображение всех параметров, для этого нужно нажать на ветвь и выбрать

пункт в правой части редактора «Все параметры», что приведет к открытию всех политик

данной ветви.

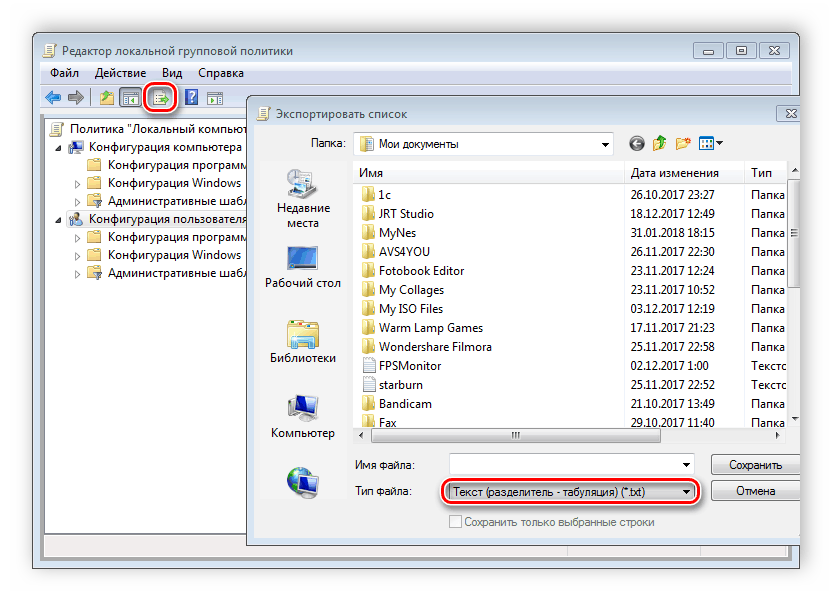

Экспорт списка политик

Если все-таки появляется необходимость найти определенный параметр, то сделать это можно только путем экспорта

списка в текстовый формат, а потом уже через, например Word, осуществлять поиск. В главном окне редактора

есть специальная функция «Экспорт списка», он переносит все политики в формат TXT и

сохраняет в выбранном месте на компьютере.

Применение фильтрации

Благодаря появлению ветви «Все параметры» и улучшению функции фильтрации поиск

практически не нужен, ведь лишнее откидывается путем применения фильтров, а отображаться будут только

необходимые политики. Давайте подробнее рассмотрим процесс применения фильтрации:

-

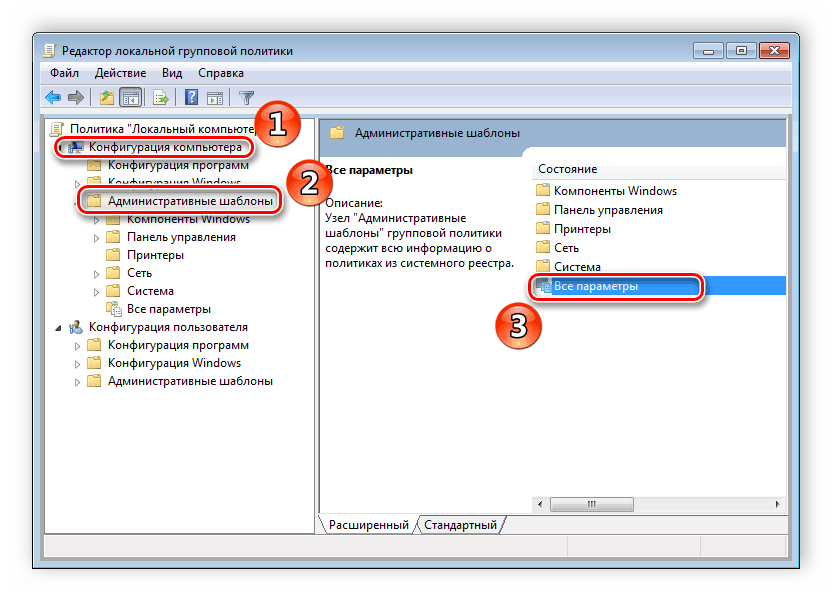

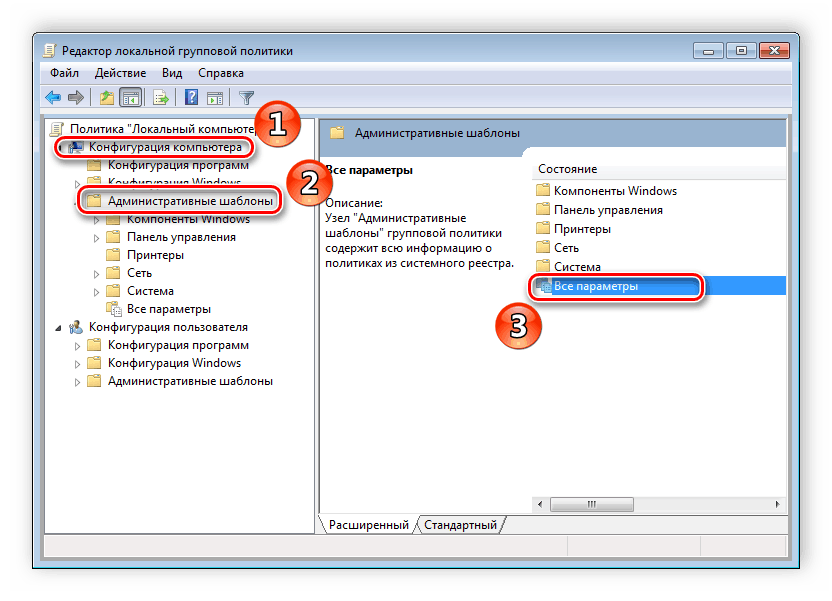

- Выберите, например, «Конфигурация компьютера», откройте

раздел «Административные шаблоны» и перейдите в «Все

параметры».

- Выберите, например, «Конфигурация компьютера», откройте

-

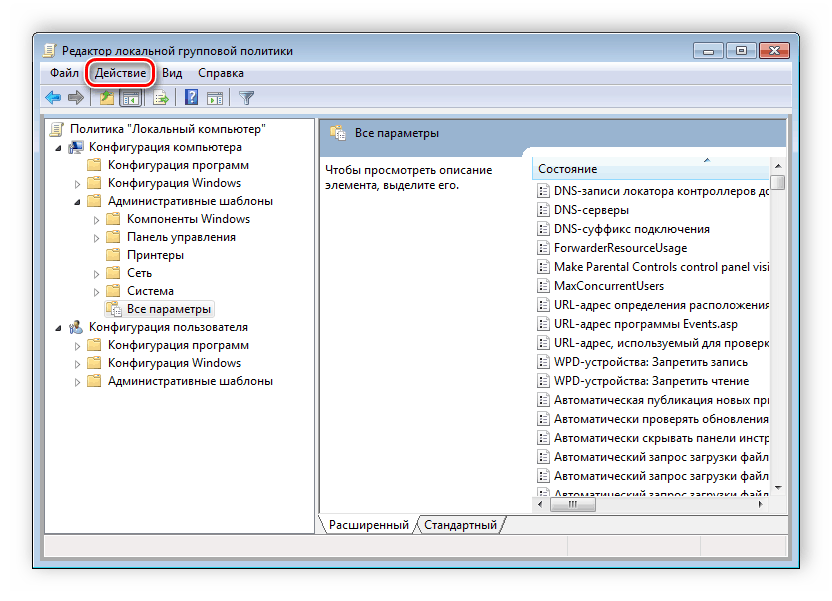

- Разверните всплывающее меню «Действие» и перейдите

в «Параметры фильтра».

- Разверните всплывающее меню «Действие» и перейдите

-

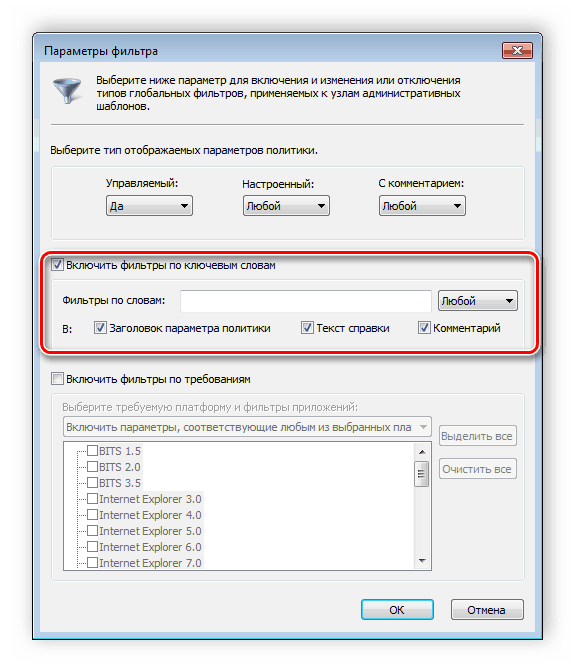

- Поставьте галочку возле пункта «Включить фильтры по ключевым словам». Здесь

имеется несколько вариантов подбора соответствий. Откройте всплывающее меню напротив строки ввода текста

и выберите «Любой» – если нужно отображать все политики, которые

соответствуют хотя бы одному указанному слову, «Все» – отобразит

политики, содержащие текст из строки в любом порядке, «Точный» –

только параметры, точно соответствующие заданному фильтру по словам, в правильном порядке. Флажками

снизу строки соответствий отмечаются места, где будет осуществляться выборка.

- Поставьте галочку возле пункта «Включить фильтры по ключевым словам». Здесь

-

- Нажмите «ОК» и после этого в

строке «Состояние» отобразятся только подходящие параметры.

- Нажмите «ОК» и после этого в

В том же всплывающем меню «Действие» ставится или убирается галочка напротив

строки «Фильтр», если нужно применить или отменить заранее заданные настройки подбора

соответствий.

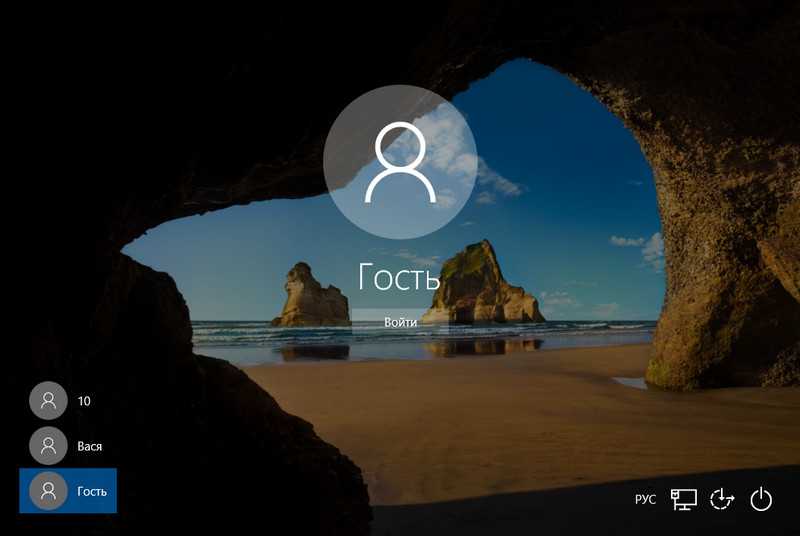

2. Режим гостя

Для встречных-поперченных людей, которым вроде как и неудобно отказать в просьбе дать на пару минут зайти в соцсеть, но и не очень хочется подпускать к своим личным данным, в панели управления Windows 7 можно было включить специальную учётную запись гостя. В «Десятке» она никуда не делась, вот только включается чуть сложнее. В режиме гостя используется в большей степени ограниченная учётная запись, чем таковая со статусом стандартного пользователя. Гостю нельзя делать всё то, что требует прав администратора – устанавливать, удалять, запускать программы, удалять системные данные, смотреть содержимое каталогов профиля других пользователей. Нельзя использовать OneDrive. Доступ к настройкам в UWP-формате ограждён невозможностью запуска приложения «Параметры».

Чтобы включить учётку гостя в Windows 10, запускаем штатную утилиту:

lusrmgr.msc

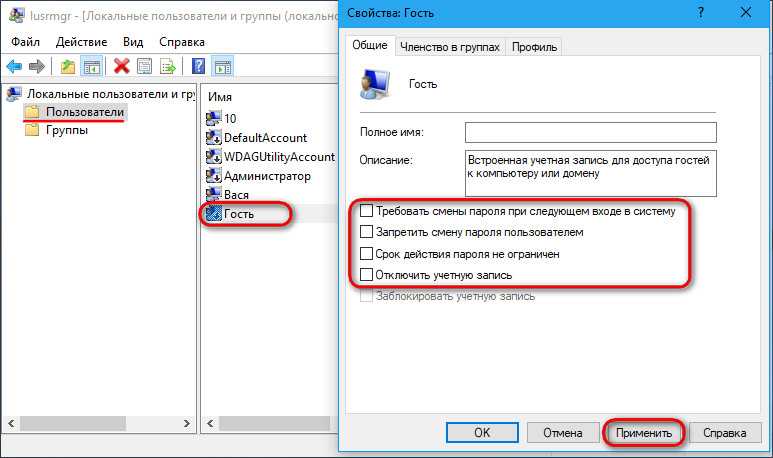

Раскрываем каталог «Пользователи», в нём двойным кликом кликаем по «Гостю». В отрывшихся свойствах убираем все установленные галочки. Применяем.

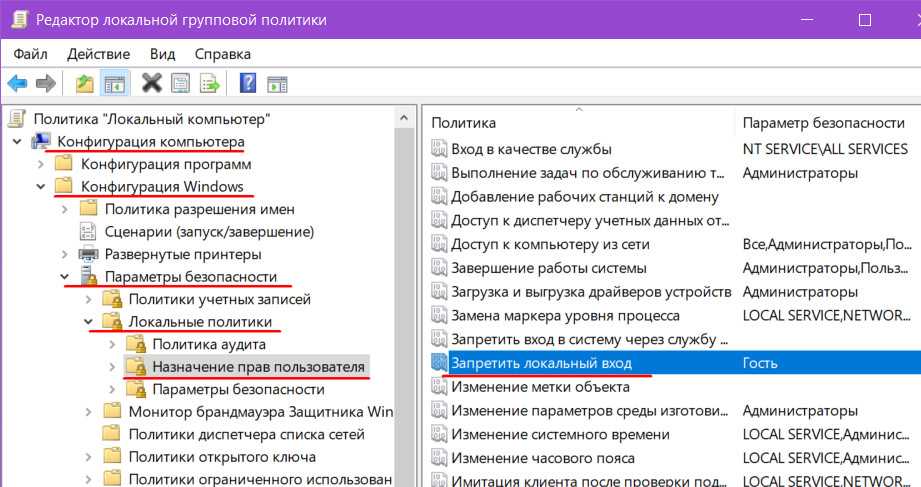

Теперь нужно кое-что подправить в локальных групповых политиках. Открываем редактор:

gpedit.msc

Раскрываем путь, указанный на скриншоте. Открываем параметр, запрещающий локальный вход.

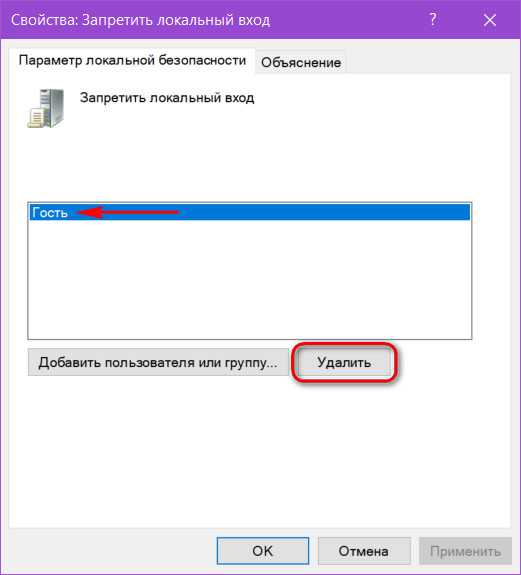

Удаляем гостя.

И тем самым активируем его учётную запись.

Связывание объектов GPO

Как было указано ранее, для правильного управления клиентов, объекты групповых политик должны быть настроены на определенные параметры политик и связаны с доменом, сайтом или подразделением Active Directory. Также вы можете указать определенную группу или пользователей, предназначенных для области применения указанного GPO. Вы можете сначала создать все нужные для вас объекты GPO в контейнере «Объекты групповой политики», а потом их связать с нужными подразделениями, доменами или сайтами.

Необходимо помнить, что объект групповой политики, который связан с сайтом, влияет на все компьютеры в указанном сайте независимо от домена, которому принадлежат ваши компьютеры. В связи с этим, для того чтобы применить указанные настройки объектов групповых политик к множеству доменов в лесу, можно связать объекты GPO с сайтом. Такие объекты будут храниться на контроллерах домена. Для создания и привязки объектов групповых политик, у вашей доменной учетной записи должны быть соответствующие права. По умолчанию, за создание и управление объектов GPO отвечают только пользователи, которые входят в группы администраторов домена, администраторов предприятия и владельцев-создателей объектов групповой политики.

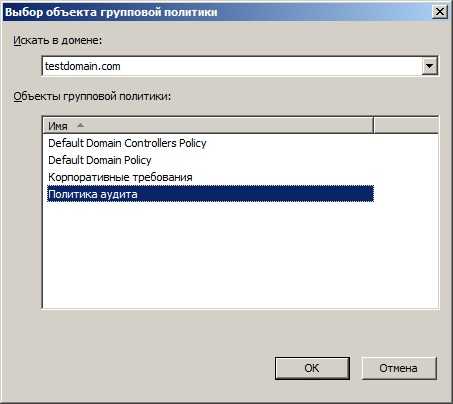

Для того чтобы связать существующий объект групповой политики, выполните следующие действия:

- Откройте консоль «Управление групповой политикой»;

- Выберите подразделение, домен или сайт, для которого будет создана связь с существующим объектом групповой политики;

- Нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Связать существующий объект групповой политики»;

- В диалоговом окне «Выбор объекта групповой политики» выделите объект GPO, который хотите привязать к своему подразделению и нажмите на кнопку «ОК», как показано ниже:

Рис. 1. Диалоговое окно «Выбор объекта групповой политики»

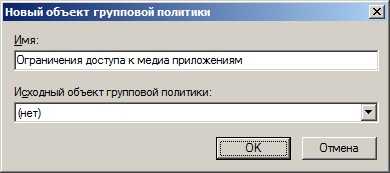

Также у вас есть возможность привязать к домену, сайту или подразделению еще не существующий объект групповой политики. В этом случае, помимо связи вам также предстоит создание нового объекта GPO. Для этого выполните следующие действия:

- Откройте консоль «Управление групповой политикой»;

- Выберите подразделение, домен или сайт, для которого будет создан и привязан новый объект групповых политик;

- Нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Создать объект групповой политики в этом домене и связать его…»;

- В диалоговом окне «Новый объект групповой политики» введите название нового объекта, например, «Ограничения доступа к медиа приложениям» и нажмите на кнопку «ОК»;

Рис. 2. Создание нового объекта групповой политики вместе со связью

Один объект групповой политики вы можете одновременно связать с несколькими подразделениями, доменами или сайтами. Если вы измените конфигурацию связанного объекта групповой политики, все изменения будут применяться для указанной вами области действия GPO. Связь объекта групповой политики обозначена небольшой стрелочкой на значке объекта групповой политики. Настройки конфигурации объектов групповых политик не применяются к тем пользователям или компьютерам вашей организации, на которые не распространяется область действия объектов групповых политик. Область действия GPO – это совокупность пользователей и компьютеров, к которым применяются параметры GPO.

Начальная область действия объекта групповой политики назначается при привязке данного объекта к указанному контейнеру. Для того чтобы увидеть контейнеры, к которым привязан существующий объект, выберите данный объект групповой политики и перейдите на вкладку «Область», как показано на следующей иллюстрации:

Рис. 3. Область действия объекта групповой политики

Вы можете просмотреть все измененные параметры политик для конкретного объекта групповой политики. Для этого выполните следующие действия:

- В консоли управления групповой политикой выберите объект групповой политики;

- Перейдите на вкладку «Параметры»;

- В отобразившемся отчете разверните параметры политик, которые хотите просмотреть. После нажатия на ссылку «Показать все», будут отображены все измененные параметры данного объекта GPO

Рис. 4. Параметры объекта групповой политики

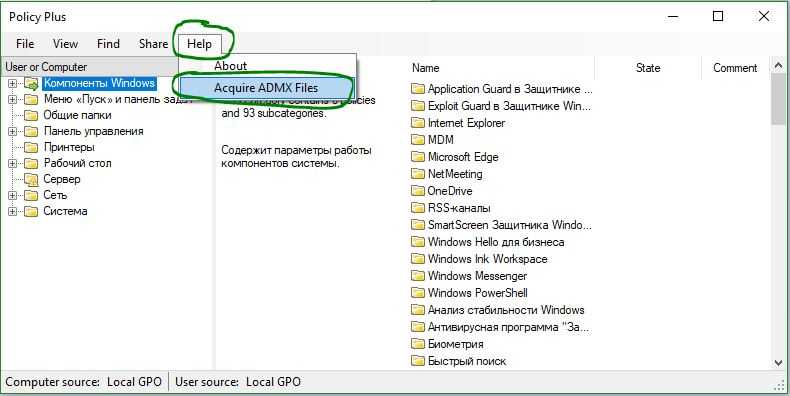

Активировать редактор локальной групповой политики Gpedit.msc в Windows 10 Home

В Windows 10 нет встроенного инструмента, который может активировать редактор локальной групповой политики. Таким образом, единственный способ — это помощь сторонней утилиты Policy Plus с русским интерфейсом.

Policy Plus

Policy Plus — это бесплатная программа, которая отлично активирует редактор локальных групповых политик «Gpedit.msc» в Windows 10 Home. Этот инструмент приобретает лицензию для работы в Windows 10, поэтому вы можете запускать ее без каких-либо проблем с нарушением условий. Policy Plus напоминает реальный редактор политики Windows 10 Group.

Шаг 1

. Загрузите Policy Plus из репозитория Github

. Как только загрузка закончится, откройте файл, и вы сразу получите простой чистый интерфейс, имеющий все параметры политики в категориях и подкатегориях.

Шаг 2

. Нажмите «Help

«, а затем «Acquire ADMX Files».

В появившимся окне нажмите «Begin

» (начать). Это загрузит полный набор политик от Microsoft.

Шаг 3

. Можете приступать к настройкам параметров вашей системы windows 10 Home.

Операционная система Windows всегда отличалась широким выбором возможных настроек, количеством выполняемых задач и поддерживаемых приложений. Но управлять таким объемом ресурсов было бы сложно, если бы не специальная программа, позволяющая изменить все необходимые параметры в одном месте. Именно для этих целей практически во всех версиях Windows, в том числе и в Windows 10, существует специальное приложение «Локальная политика безопасности».

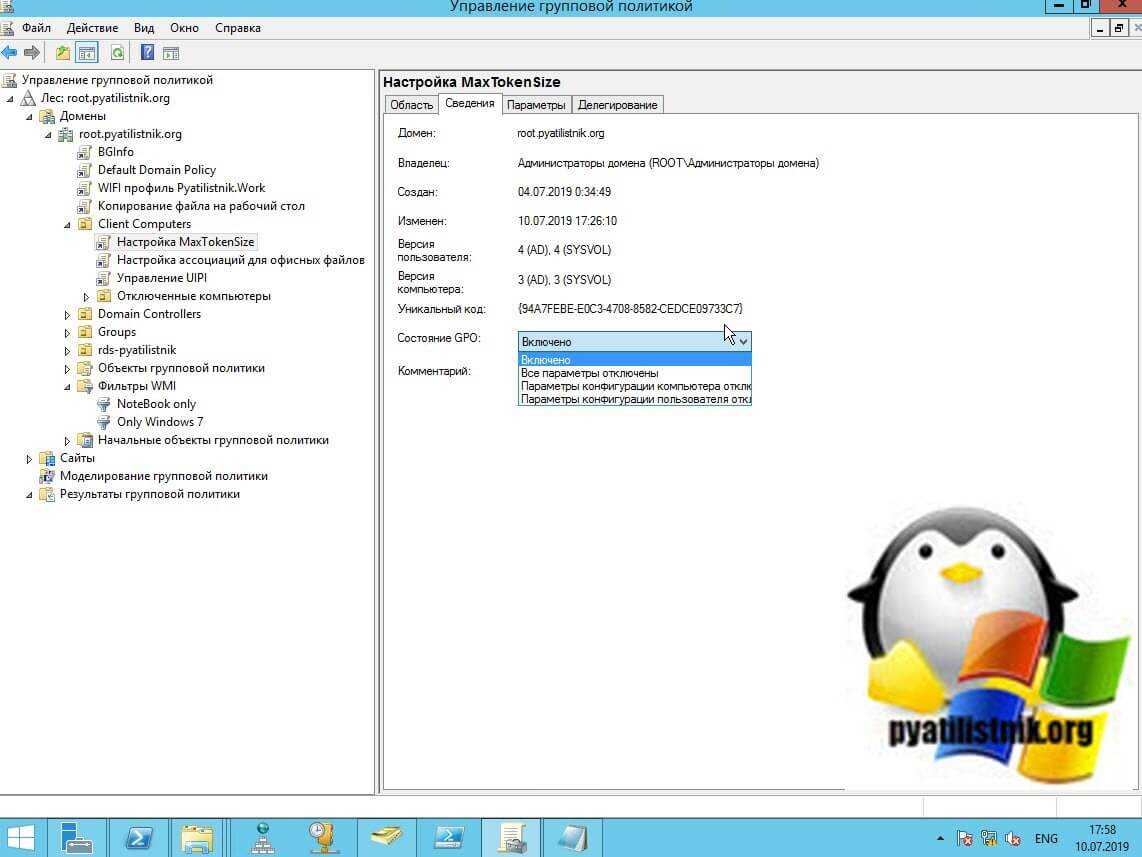

Фильтрация через состояние GPO

Еще на вкладке «Сведения» есть такая настройка, как состояние GPO. Она необходима для ускорения обработки политики, путем отключения лишних веток. Например у вас политика исключительно на пользователя и вам смысла нет, чтобы компьютер при загрузке пытался прочитать настройки для компьютера, тратя на это время. В таких случаях отключают данный функционал. Тут есть варианты:

- Включено

- Все параметры отключены

- Параметры конфигурации компьютера отключены

- Параметры конфигурации пользователя отключены

На этом у меня все. Мы с вами разобрали все методы и механизмы фильтрации групповых политик, теперь вы готовы к любому сценарию. С вами был Иван Семин .автор и создатель IT портала Pyatilistnik.org.

Зачем нужно приложение «Локальная политика безопасности»

В этом приложении находятся разнообразные настройки как для всей системы, так и для отдельных ее пользователей. С помощью этой программы можно выставить различные параметры и ограничения для системы, изменить настройки реестра, удалить или настроить приложения, установленные на компьютере.

В левой стороне окна программы вы можете использовать дерево папок, которое разбито на два самых больших раздела: конфигурация компьютера и пользователя. В каком из них работать зависит от того, хотите ли вы внести изменения для всех пользователей вашего компьютера или только для одного. Если вас интересует первый вариант, то могут понадобиться права администратора.

Каждый из основных разделов имеет три подпункта, в которых находятся все настройки и функции для определенного типа файлов:

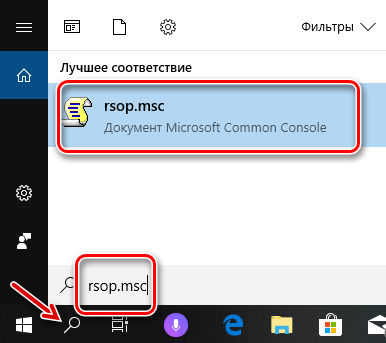

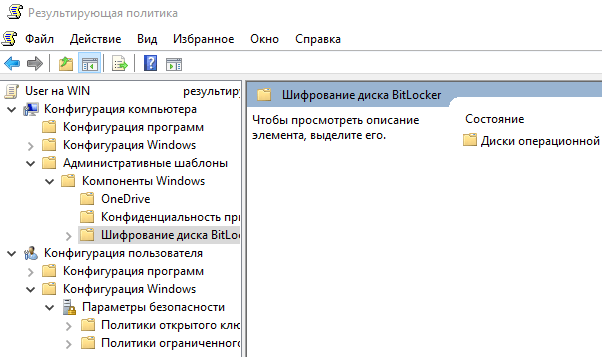

Результирующий набор инструментов политики

Самый простой способ увидеть все параметры групповой политики, которые вы применили к компьютеру или учетной записи пользователя, – использовать инструмент «Результирующий набор политик».

Он не покажет последнюю политику, примененную к вашему компьютеру, – для этого вам нужно будет использовать командную строку, как мы опишем в следующем разделе. Тем не менее, он показывает практически все политики, которые вы настроили для регулярного использования. И предоставляет простой графический интерфейс для просмотра параметров групповой политики, действующих на вашем ПК, независимо от того, входят ли эти параметры в групповую политику или локальную групповую политику.

Чтобы открыть инструмент, нажмите «Поиск», введите «rsop.msc» → нажмите на предложенный вариант.

Инструмент «Результирующий набор политик» начнёт сканирование вашей системы на примененные параметры групповой политики.

После того, как сканирование будет выполнено, инструмент покажет вам консоль управления, которая очень похожа на редактор локальной групповой политики, за исключением того, что она отображает только использованные параметры и несколько неустановленных настроек безопасности.

Это позволяет легко просматривать и видеть, какие политики действуют

Обратите внимание, что вы не можете использовать инструмент «Результирующая политика» для изменения этих параметров. Вы можете дважды щелкнуть параметр, чтобы просмотреть детали, но если вы хотите отключить или внести изменения в параметр, вам придется использовать редактор локальных групповых политик

Ограничение доступа списком разрешенных оснасток для домена

| Ограничение доступа списком разрешенных оснасток для домена |

-

Щелкните элемент дерева Консоль управления Microsoft.

Объект Консоль управления Microsoft находится в следующем разделе: Имя_политики Политика\Конфигурация пользователя\Административные шаблоны\Компоненты Windows\Консоль управления Microsoft.

-

В области результатов дважды щелкните Ограничить пользователей списком явно разрешенных оснасток.

-

На вкладке Политика выполните одно из следующих действий.

- Чтобы разрешить пользователю доступ к оснасткам, которые явно не запрещены, щелкните Не задано или Отключено.

- Чтобы запретить пользователю доступ к любой оснастке, которая явно не разрешена, щелкните Включено.

-

Нажмите кнопку ОК.

| Примечание | |

|

Если эта политика включена, в списке доступных оснасток в диалоговом окне MMC Добавить изолированную оснастку отображаются только разрешенные оснастки. |

How to apply a Group Policy Object to individual users or computers

Привет, Хабр! Речь пойдет про групповые политики и Security Filtering. В зависимости от размера вашего домена, его логической структуры и количества OU, инструмент Security Filtering может быть вам очень полезным.

Используя Security Filtering вы можете применить политику к пользователям или к ПК которые расположены разных OU, разместив вашу политику в корне домена и применив фильтр.

Типовая задача для фильтрации это монтирование сетевых папок и принтеров. Но на принтерах и папках все только начинается и заканчивается вашей фантазией.

Читайте под катом, как применять групповые политики к отдельным пользователям/группам, и на что обратить внимание если при использовании Security Filtering ваши политики не работают. Механизм фильтрации прост, в закладке Security Filtering указаны группы к которым применяется политика, по умолчания политика применяется к группе Authenticated Users

Удалите группу Authenticated Users и укажите группы пользователей или ПК к которым должна применяться ваша политика

Механизм фильтрации прост, в закладке Security Filtering указаны группы к которым применяется политика, по умолчания политика применяется к группе Authenticated Users. Удалите группу Authenticated Users и укажите группы пользователей или ПК к которым должна применяться ваша политика.

Про проблемы и диагностику

После установки обновлений перестали работать некоторые политики.

Первое что я заметил, перестала работать политика которая монтировала сетевой диск пользователям. Долго я не разбирался и закрыл эту проблему инструментами Item-level targeting, а в настройках Security Filtering вернул стандартную группу Authenticated Users.

Item-level targeting можно использовать только для group policy preferences, и по этому это применимо не во всех случаях.

В чем же причина?

Если запустить визард Group Policy Results видно что политика с фильтром безопасности не применилась из за ошибки Inaccessable.

Решение я нашел на GROUP POLICY CENTRAL, это отличный ресурс посвященный групповым политикам, и на нем есть две статьи посвященных Security Filtering.

Автор пишет о том что нельзя удалять из фильтра безопасности группу Authenticated Users, и рекомендует использовать закладку GPO Delegation Advanced для фильтрации. Также говорится про то что политика будет работать, но микрософт все чаще преподносит сюрпризы своими обновлениями.

Я решил просто делегировал группе Users права только на чтение.

Проверяем Group Policy Results, политика применилась и нормально читается.

Если исключить пользователя из группы, причина отказа будет Access Denied (Security Filtering), все работает как и задумывалось.

Вот что по поводу проблем с Security Filtering пишут в микрософт

Коллеги из микрософта пишут что нужно предоставить права на чтение группе Authenticated Users или Domain Computers.

Cause This issue may occur if the Group Policy Object is missing the Read permissions for the Authenticated Users group or if you are using security filtering and are missing Read permissions for the domain computers group.

Resolution To resolve this issue, use the Group Policy Management Console (GPMC.MSC) and follow one of the following steps: — Add the Authenticated Users group with Read Permissions on the Group Policy Object (GPO). — If you are using security filtering, add the Domain Computers group with read permission.

Подробный разбор MS16-072 уже присутствует на хабре — отличная статья

Более опытные коллеги предлагают изменить схему домена. Интересное решение, но я для себя не вижу проблемы руками настроить безопасность объекта групповой политики.

Пару слов про исключения пользователей.

Это отличный инструмент когда вам нужно исключить пользователей или ПК из зоны действия политики.

Пример: Такой политикой на терминальных серверах я скрываю от пользователей локальные диски в проводнике. Политика применяется на стандартную группу Authenticated Users, а в настройках безопасности для группы Administrators назначаю права Denay для Allow Apply group policy.

Так приходится делать потому что применив политику на группу по умолчанию Authenticated Users, вы автоматически применяете ее на всех пользователей, ведь администраторы автоматически являются участниками группы Authenticated Users.

Установка запрета на запуск приложений

- Переходим по следующему пути: «Конфигурация пользователя», затем «Административные шаблоны», выбираем подпапку «Система».

- Справа отобразится перечень возможностей.

- Допустим, мы не хотим запускать определенные приложения из соображений безопасности. Для этого открываем настройки пункта «Не запускать указанные приложения Windows».

- В открывшемся окне выделяем отметку «Включить», а после этого кликаем по кнопке «Показать» (которая откроет перечень запрещенных программ).

- Теперь осталось только прописать имена .exe файлов в данном списке, и сохранить изменения, нажав на «ОК».

- После попытки запуска указанного софта будет появляться следующая ошибка:

Чтобы отключить запрет, нужно просто удалить нужный файл из «черного списка».

Функциональные примеры реализаций

- Отключаем автоматический запуск USB в Windows 10

- Редактирование реестра запрещено администратором системы

- Берем под контроль центр обновлений в Windows 10

- Не работают USB порты из-за вируса — нашли причину

- Как зашифровать диск или флешку с секретными данными с помощью Bitlocker

- Четыре способа как получить роль администратора в Windows 10

Внесение изменений в UAC

Если Вам надоело всплывающее окно, которое появляется каждый раз, когда Вы пытаетесь запустить стороннее приложение, значит необходимо изменить некоторые параметры управления учетными записями. Для этого:

- Переходим к папке «Конфигурация ПК», затем – «Конфигурирование Windows». После этого открываем директорию «Параметры безопасности», переходим в «Локальные политики».

- Справа отобразится перечень настроек. Нас интересует следующая опция: «Запрос согласия для исполняемых файлов не из Windows».

- Чтобы полностью отказаться от появления уведомлений, выбираем из списка вариант «Повышение без запроса».

Это лишь парочка простейших примеров, которые могут помочь в решении некоторых проблем. Я рекомендую более подробно изучить работу данного системного клиента, чтобы научиться управлять большинством возможностей Windows 10.

C уважением, Виктор

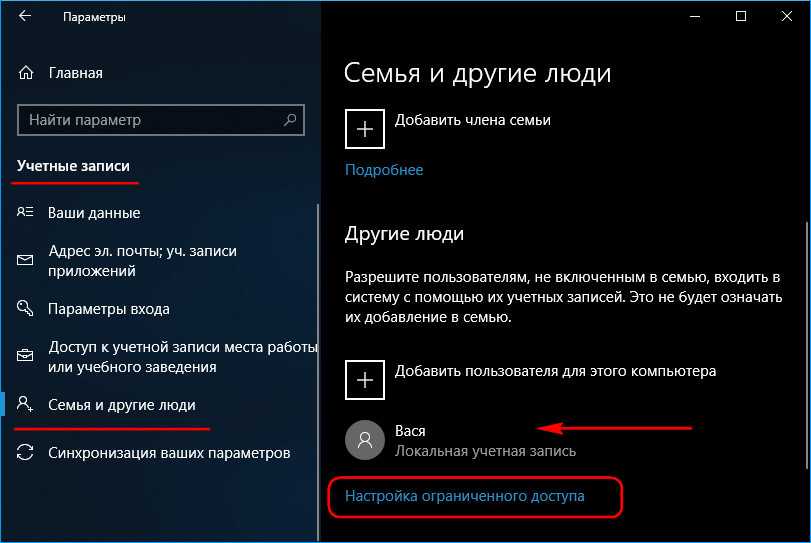

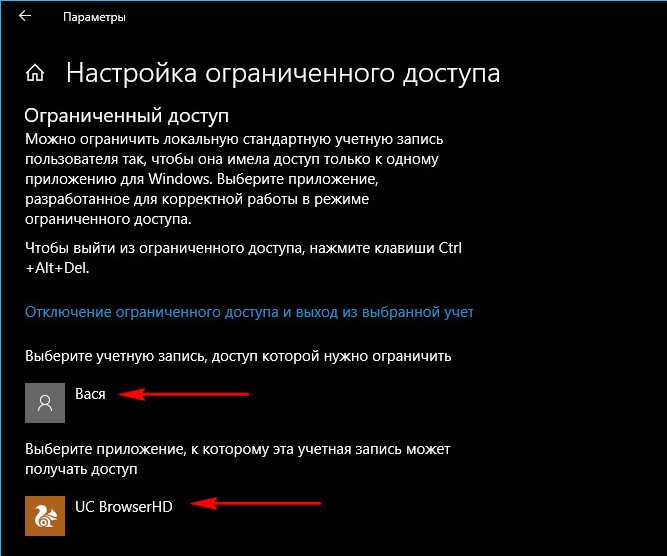

1. Запуск только одного UWP-приложения

Учётные записи со статусом стандартного пользователя можно максимально ограничить, позволив с них запуск только одного UWP-приложения. Делается это в приложении «Параметры» из учётки администратора.

Единственным доступным приложением при таком раскладе может быть любое UWP-приложение – хоть штатное, хоть установленное в Microsoft Store, но только не браузер Edge. Тем не менее если пользователю нужно дать ограниченную среду для веб-сёрфинга, в Microsoft Store можно установить сторонний UWP-браузер.

Такая ограниченная учётная запись будет работать по принципу терминала. Выйти из неё можно нажатием Ctrl+Alt+Del.

Более гибко настроить ограничения для отдельных пользователей можно с помощью функционала редакций Windows 10, начиная с Pro.