Enable or disable Controlled folder access using desktop shortcuts

In some situations, you may need to temporarily disable Controlled Folder Access to allow programs to write to protected folders, without having to . For example, you may have whitelisted the ShareX program, but screen captures may still not work because the video capture and processing tool FFMpeg.exe is not whitelisted in Controlled Folder Access. And you may not want to allow the external program permanently.

For this purpose, you can create two desktop shortcuts to disable/enable Controlled Folder Access quickly.

- Right-click on the desktop, click New, shortcut

- In the “Type the location of the item” text box, type the following command:

powershell.exe -command "& {Set-MpPreference -EnableControlledFolderAccess Enabled}" - Name the shortcut “Enable Controlled Folder Access”.Quick Tip: In the shortcut Properties tab, you may configure it to run minimized if you don’t want to see the PowerShell window when the command is executed. Of course, PowerShell.exe need to be in order for these shortcuts to work. PowerShell’s executable path is if you’re going to whitelist it.

- Similarly, create another shortcut with the following target:

powershell.exe -command "& {Set-MpPreference -EnableControlledFolderAccess Disabled}"Name it as “Disable Controlled Folder Access”, and optionally, change the shortcut icon for both the items as desired.

Run as Administrator

The shortcut/command has to be run elevated (as administrator). So, right-click each shortcut and click Properties. Click Advanced, and enable “Run as Administrator” checkbox, and click OK, OK.

Repeat the step for the other shortcut.

How to enable ransomware protection using Group Policy

To enable Windows 10’s ransomware protection with Group Policy, use these steps:

- Open Start.

- Search for gpedit and click the top result to open the Local Group Policy Editor.

- Browse the following path:Quick note: If you’re still on Windows 10 version 1909 or earlier, the path is slightly different:

- Double-click the Configure Controlled folder access policy on the right side.

Source: Windows Central (Image credit: Source: Windows Central)

- Select the Enabled option.

- Under the «Options» section, use the drop-down menu and select the Block option.

Source: Windows Central (Image credit: Source: Windows Central)

- Click the Apply button.

- Click the OK button.

After you complete the steps, Controlled folder access will enable you to start monitoring and protecting your files stored in the default system folders.

The only caveat of using this method is that any future configuration will have to be made through Group Policy. If you open Windows Security, you’ll notice the «This setting is managed by your administrator» message, and the Controlled folder access option will appear grayed out.

You can revert the changes using the same instructions, but on step No. 5, select the Not Configured option.

Программа-шантажист что это

Основная причина атак программ-вымогателей — захват ваших данных и вашего ПК в заложники. Вредоносное программное обеспечение (вирусы-шифровальщики, вымогатели, шантажисты, ransomware) шифрует ваши файлы, делая их непригодными для использования и недоступными, или блокирует компьютер за выкуп, пока пострадавший не переведет деньги злоумышленнику.

В других случаях зловред может повредить ваши данные, удалить или уничтожить. Некоторые из программ-вымогателей могут украсть ваши данные.

Первоначально злоумышленники будут требовать выкуп за ваши файлы и вымогать у вас деньги, прежде чем вернуть к ним доступ. Они также могут украсть ваши данные, несмотря на то что вы заплатили выкуп. В подавляющем большинстве случаев разблокирование не происходит даже в ситуации, если вы выплатите требуемые денежные средства шантажисту.

Программы-вымогатели попадают на компьютер разными путями, например, в подобных ситуациях:

Чтобы нейтрализовать подобные угрозы и сохранить важные файлы и документы, на компьютере необходима защита от программ-вымогателей.

Пример 1. Предоставление права доступа к папке определенной локальной группе безопасности только на чтение.

Данная ситуация очень распространена. Предположим у вас есть локальная папка, содержимым которой вы хотите поделиться с определенным количеством пользователей. Причем доступ к данной папке перечисленным пользователям должен быть только на чтение. Как это сделать?

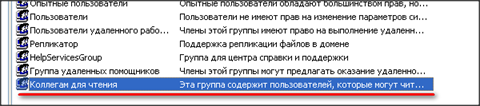

Сначала создадим локальную группу, в которую включим весь список нужных нам пользователей. Можно и без группы, но тогда для каждого пользователя нужно будет настраивать права отдельно, и каждый раз, когда понадобится дать права новому человеку, потребуется проделывать все операции заново. А если права предоставить локальной группе, то для настройки нового человека понадобится только одно действие – включение этого человека в локальную группу. Как создать локальную группу безопасности читаем в статье «Настройка локальных групп безопасности».

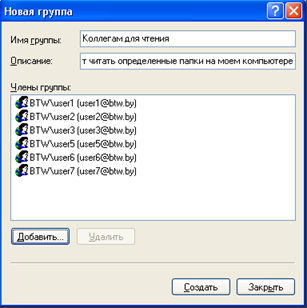

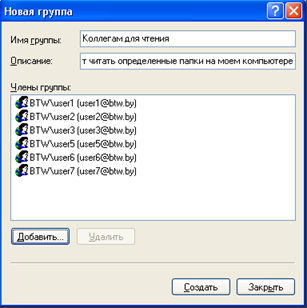

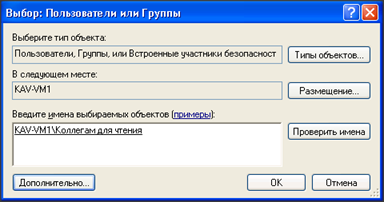

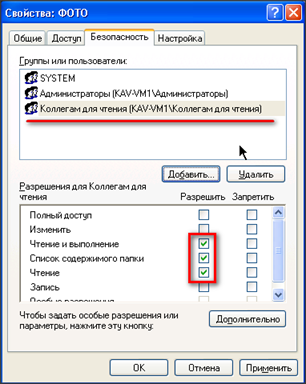

Итак. Мы создали локальную группу безопасности с именем «Коллегам для чтения»,

в которую добавили всех нужных пользователей.

Теперь настраиваю права доступа к папке. В данном примере я сделаю права доступа созданной группе «Коллегам для чтения» на папку «Фото».

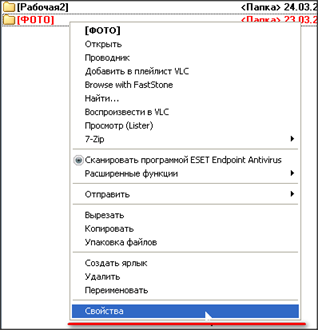

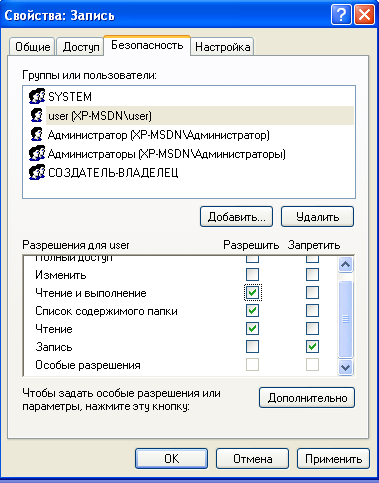

Нажимаю правой клавишей мышки на папку «ФОТО» и выбираю пункт меню «Свойства», перехожу на закладку «Безопасность».

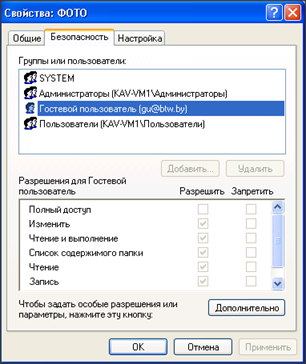

В открывшейся закладке «Безопасность» отображаются текущие права папки «ФОТО». Выделив группы и пользователей в списке, можно увидеть, что права этой папки наследуются от родительской папки(серые галочки в столбце «Разрешить»). В данной ситуации я не хочу, чтобы кто-то кроме вновь созданной группы имел хоть какой-то доступ к папке «ФОТО».

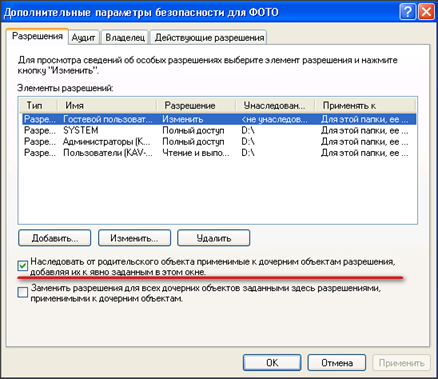

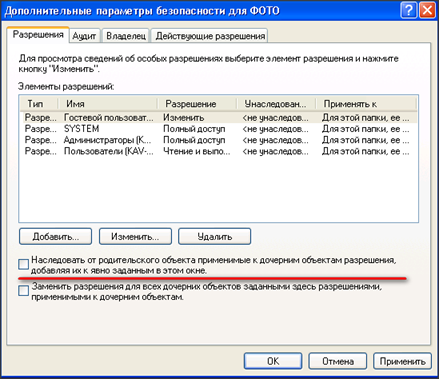

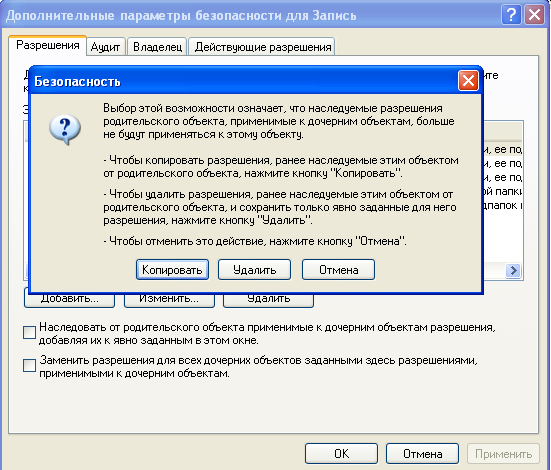

Поэтому, я должен убрать наследование прав и удалить ненужных пользователей и группы из списка. Нажимаю кнопку «Дополнительно». В открывшемся окне,

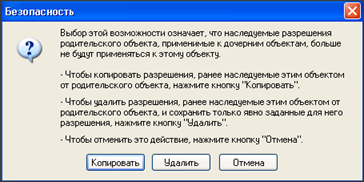

убираю галочку с пункта «Наследовать от родительского объекта применимые к дочерним объектам разрешения, добавляя их к явно заданным в этом окне.». При этом откроется окно, в котором я смогу выбрать, что делать с текущими унаследованными правами.

В большинстве случаев я советую нажимать здесь кнопку «Копировать», так как если выбрать «Удалить», то список прав становится пуст, и вы можете фактически забрать права у самого себя. Да, не удивляйтесь, это очень легко сделать. И если вы не администратор на своем компьютере, или не пользователь группы «Операторы архива», то восстановить права вам будет невозможно. Ситуация напоминает дверь с автоматической защелкой, которую вы закрываете, оставляя ключи внутри. Поэтому, лучше всегда нажимайте кнопку «Копировать», а потом удаляйте ненужное.

После того, как я нажал «Копировать», я опять возвращаюсь в предыдущее окно, только уже со снятой галочкой.

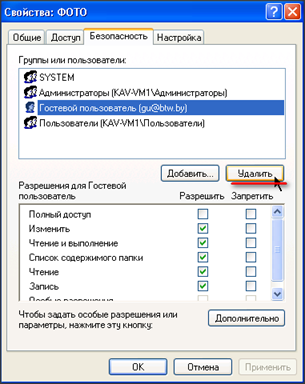

Нажимаю «ОК» и возвращаюсь в окно базовых прав. Все права стали доступны для редактирования. Мне нужно оставить права для локальной группы «Администраторы» и пользователя SYSTEM, а остальных удалить. Я поочередно выделяю ненужных пользователей и группы и нажимаю кнопку «Удалить».

В результате у меня получается вот такая картина.

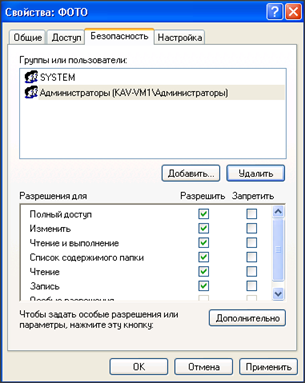

Теперь мне остается добавить только группу «Коллегам для чтения» и назначить этой группе права на чтение.

Я нажимаю кнопку «Добавить», и в стандартном окне выбора выбираю локальную группу «Коллегам для чтения». Как работать с окном выбора подробно описано в статье «Настройка локальных групп безопасности».

В результате всех действий, я добавил группу «Коллегам для чтения» в список базовых прав, при этом для этой группы автоматически установились права «Чтение и выполнение», «Список содержимого папки», «Чтение».

Все, остается нажать кнопку «ОК» и права назначены. Теперь любой пользователь, который принадлежит локальной группе безопасности «Коллегам для чтения», получит возможность читать все содержимое папки «ФОТО».

Настройки Controlled Folder Access в реестре

Включить Controlled folder access можно, если создать в ветке реестраHKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender\Exploit Guard\Controlled Folder Access параметр типа DWORD с именем EnableControlledFolderAccess и значением 1.

Список защищаемых папок хранится в ветке реестре HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender\Exploit Guard\Controlled Folder Access\GuardedFolders.

Список доверенных приложений в ветке HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender\Exploit Guard\Controlled Folder Access\AllowedApplications.

Configure Controlled Folder Access using PowerShell

To configure Controlled Folder Access using Group Policy, you first need to enable the feature. Once done, you can proceed to configure the following:

Add new location for protection using PowerShell

- Press Windows key + X to open Power User Menu.

- Tap A on the keyboard to launch PowerShell in admin/elevated mode.

- In the PowerShell console, type in the command below and hit Enter.

Add-MpPreference -ControlledFolderAccessProtectedFolders "F:\folder\path\to\add"

In the command, substitute the placeholder with the actual path for the location and executable of the app you want to allow. So for example, your command should look like the following:

Add-MpPreference -ControlledFolderAccessProtectedFolders "F:\MyData"

To remove a folder, type the command below and hit Enter:

Disable-MpPreference -ControlledFolderAccessProtectedFolders "F:\folder\path\to\remove"

Whitelist apps in Controlled folder access using PowerShell

- Launch PowerShell in admin/elevated mode.

- In the PowerShell console, type in the command below and hit Enter.

Add-MpPreference -ControlledFolderAccessAllowedApplications "F:\path\to\app\app.exe"

In the command, substitute the placeholder with the actual path for the location and executable of the app you want to allow. So for example, your command should look like the following:

Add-MpPreference -ControlledFolderAccessAllowedApplications "C:\Program Files (x86)\Google\Chrome\Application\chrome.exe"

The above command will add Chrome to the list of allowed apps and the app will be allowed to run and make changes to your files when Controlled folder access is enabled.

To remove an app, type the command below and hit Enter:

Remove-MpPreference -ControlledFolderAccessAllowedApplications "F:\path\to\app\app.exe"

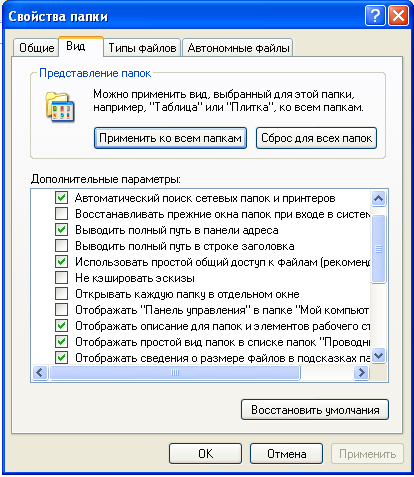

Дискретное разграничение прав доступа

Для того, что бы настроить правила безопасности для папок нужно воспользоваться вкладкой «Безопасность». В Windows XP эта вкладка отключена по умолчанию. Для ее активации нужно зайти в свойства папки (Меню «Сервис» -> «Свойства папки» -> «Вид») и снять флажок «Использовать простой общий доступ к файлам».

Основные права доступа к папкам

В файловой системе NTFS в Windows XP существует шесть стандартных разрешений:

- Полный доступ;

- Изменить;

- Чтение и выполнение;

- Список содержимого папки;

- Чтение;

- Запись.

В Windows 10 нет стандартного разрешения «Список содержимого папки».

Эти разрешения могут предоставляться пользователю (или группе пользователей) для доступа к папкам и файлам. При этом право «Полный доступ» включат в себя все перечисленные права, и позволяет ими управлять.

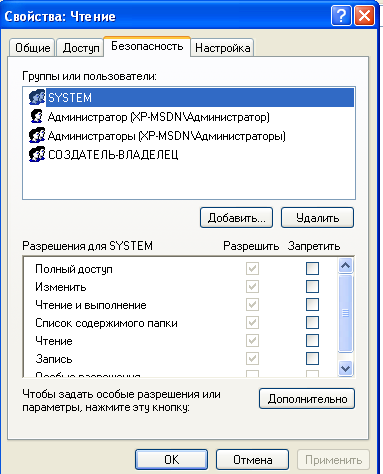

Права доступа назначаются пользователю для каждого объекта (папки и файла). Для назначения прав нужно открыть меню «Свойства» и выбрать вкладку «Безопасность». После этого выбрать необходимо пользователя, которому будут назначаться разрешения.

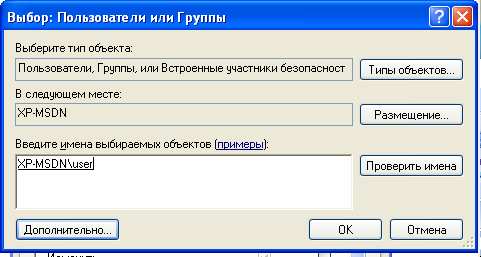

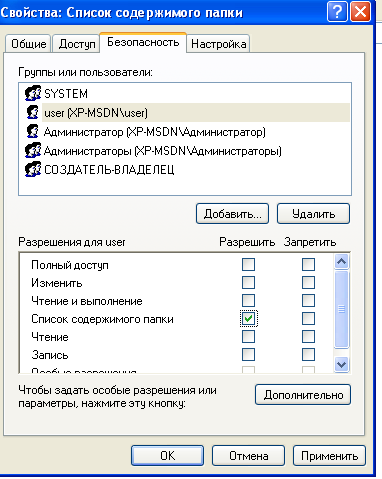

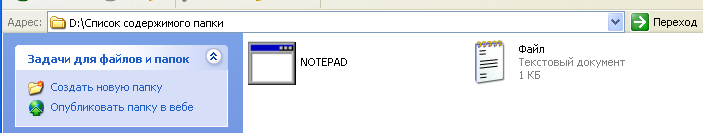

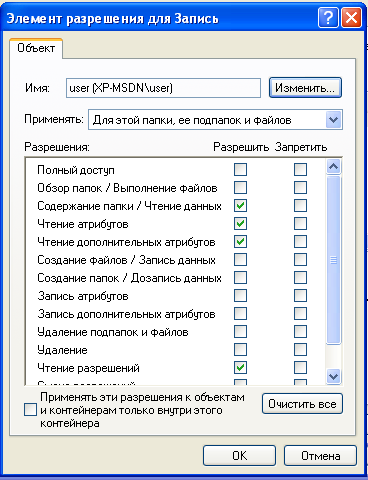

Отройте вкладку «Безопасность» в свойствах папки «Список содержимого папки». У меня есть пользователь user, вы можете добавить своего. Для того, что бы изменить право на объект нужно выбрать пользователя и указать ему разрешение, в данном случае «Список содержимого папки». Затем нажмите «Применить» и «ОК».

Выбор пользователя

Выбор пользователя Список содержимого

Список содержимого

По аналогии установите права для соответствующих папок.

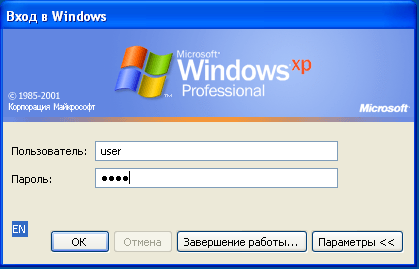

После установки прав доступа проверьте их. Для этого войдите в операционную систему под пользователем, для которого устанавливали права, в моем случае это user.

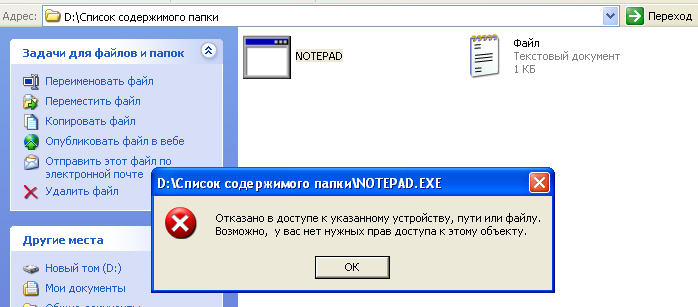

«Список содержимого папки» — предоставляет возможность просмотра файлов и папок в текущем каталоге. То есть вы можете посмотреть, что есть в папке, но запустить и открыть ничего не получиться.

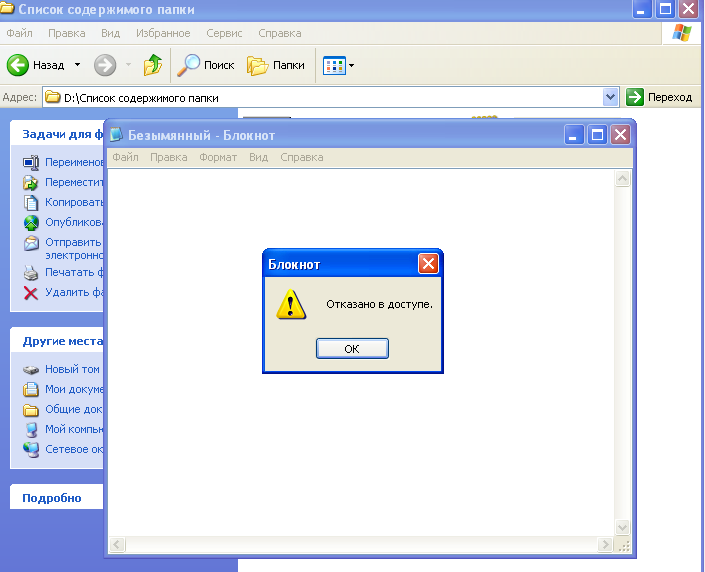

«Чтение» — предоставляет возможность открывать в папке все файлы, кроме исполняемых файлов (например, с расширением .exe).

«Чтение и выполнение» — предоставляет возможность открывать в данном каталоге все файлы.

«Запись» — предоставляет возможность добавления файлов в папку без права на доступ к вложенным в него объектам, в том числе на просмотр содержимого каталога.

«Изменить» — предоставляет возможность открывать и создавать (изменять) файлы в папке.

«Полный доступ» — предоставляет все возможности для работы с папкой и вложенными файлами, включая изменение разрешений.

Откройте каждую папку и проверьте, что разрешения выполняются.

Содержимое папки «Список содержимого»

Содержимое папки «Список содержимого» Ошибка запуска исполняемого файла

Ошибка запуска исполняемого файла Ошибка текстового файла

Ошибка текстового файла

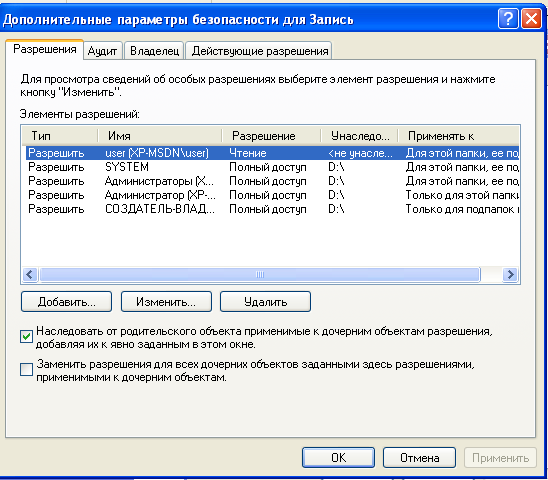

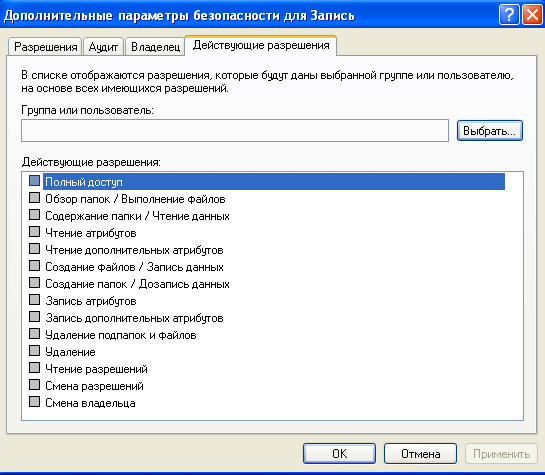

Элементы разрешений на доступ

Каждое разрешение состоит из нескольких элементов, которые позволяют более гибко настраивать систему безопасности. Войдите в операционную систему под учетной записью администратора.

Просмотреть элементы разрешений на доступ можно, нажав на кнопку «Дополнительно» во вкладке «Безопасность» и выбрав любой элемент разрешений.

Поэкспериментируйте с элементами и проверьте, как они работаю.

Элементы разрешений на доступ для записи

Элементы разрешений на доступ для записи

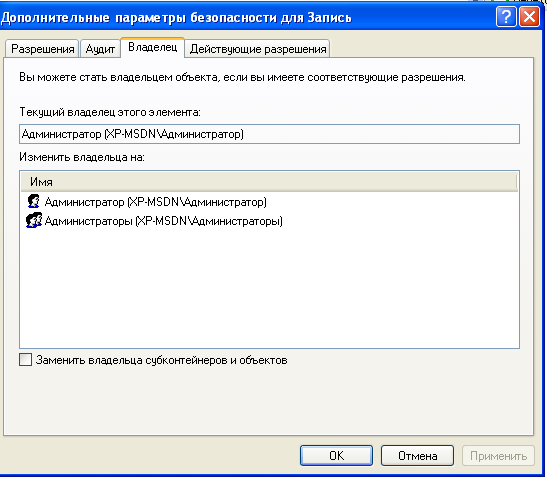

Владелец файла

В файловой системе NTFS у каждого файла есть свой владелец. Владельцем файла является пользователь операционной системы. Он может управлять разрешениями на доступ к объекту независимо от установленных разрешений.

Узнать, какой пользователь является владельцем файла или папки можно на закладке «Владелец» в дополнительных параметрах безопасности.

Наследование прав доступа

В файловой системе NTFS поддерживается наследование разрешений. Если вы устанавливаете разрешение на папку, то оно наследуется для всех вложенных файлов и папок.

При любых изменениях разрешений на родительскую папку они меняются в дочерних (вложенных) файлах и каталогах.

Для изменения унаследованных разрешений нужно открыть вкладку «Разрешения» в дополнительных параметрах безопасности. Там же можно отключить наследование разрешений.

Запреты

Кроме установки разрешений в файловых системах можно устанавливать запреты. Например, вы можете разрешить чтение и выполнение, но запретить запись. Таким образом, пользователь для которого установлен запрет и разрешения сможет запустить исполняемый файл или прочитать текстовый, но не сможет отредактировать и сохранить текстовый файл.

Запреты на объекты в файловой системе NTFS

Запреты на объекты в файловой системе NTFS

В дополнительных параметрах безопасности можно посмотреть действующие разрешения и для конкретного пользователя.

Add new location for protection

To allow Controlled folder access to protect an additional folder, use these steps:

- Open Start.

- Search for PowerShell, right-click the top result, and click the Run as administrator option.

- Type the following command to add a new location and press Enter:In the command, make sure to change the path for the location and executable of the app you want to allow.For example, this command adds the «MyData» folder in the «F» drive to list of protected folders:

Source: Windows Central (Image credit: Source: Windows Central)

- (Optional) Type the following command to remove a folder and press Enter:

After you complete the steps, the anti-ransomware feature will protect the contents inside the new location.

Как использовать контролируемый доступ к папке?

Предварительное условие: для работы функции доступа к управляемой папке должна быть включена защита в режиме реального времени Windows Defender AV.

Включение контролируемого доступа к папке

Чтобы включить контролируемый доступ к папке, выполните следующие действия:

- Дважды щелкните значок щита Защитника в области уведомлений, чтобы открыть Центр безопасности Защитника Windows.

- Нажмите Вирус и защита от угроз

- Нажмите Настройки защиты от вирусов и угроз

Включение доступа к папке, контролируемой Защитником Windows - Включите настройку «Доступ к контролируемой папке». Откроется диалоговое окно UAC для получения вашего подтверждения / согласия.

Отныне контролируемый доступ к папкам отслеживает изменения, которые приложения вносят в файлы в защищенных папках.

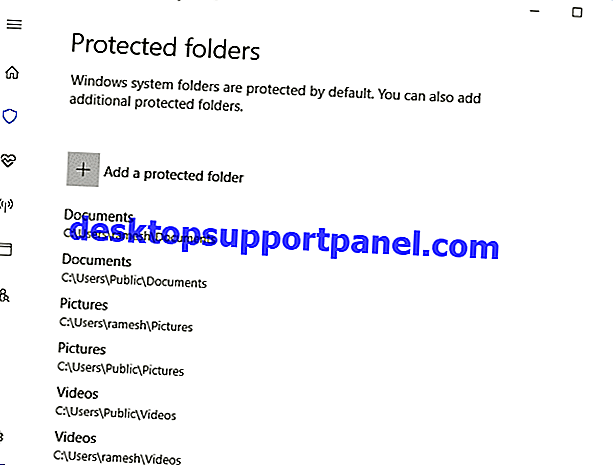

Включить защиту для дополнительных папок

По умолчанию эти папки защищены, и нет способа удалить защиту для этих папок:

Папки пользовательской оболочки: документы, рисунки, видео, музыка, избранное и рабочий стол. Общие папки оболочки: документы, рисунки, видео и рабочий стол.

Однако некоторые пользователи могут не предпочитать хранить свои файлы в папках или библиотеках личной оболочки; у них могут быть свои документы в сетевой папке или в других местах. В этом случае можно добавить дополнительные местоположения папок под защитой Защитника Windows, щелкнув ссылку Защищенные папки в Центре безопасности Защитника Windows и нажав кнопку Добавить защищенную папку . Вы также можете ввести сетевые ресурсы и подключенные диски.

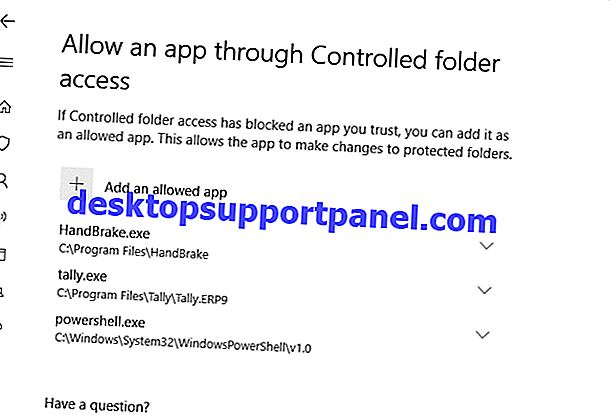

Добавить (белый список) приложений для доступа к контролируемой папке

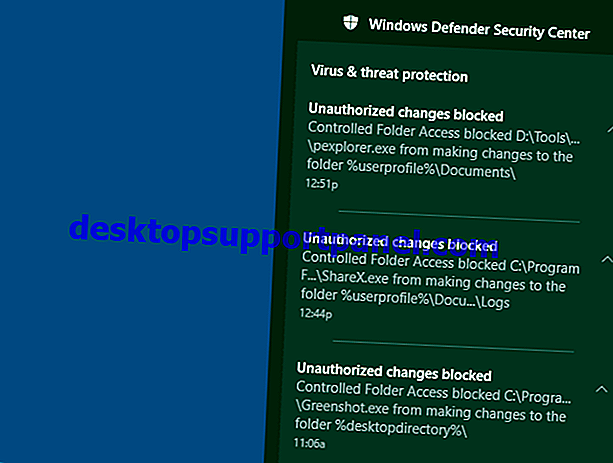

Доступ к папкам, контролируемым Защитником Windows, блокирует доступ к файлам в защищенных папках (с помощью «недружественных» приложений). Если приложение пытается внести изменения в эти файлы, и приложение занесено в черный список этой функцией, вы получите уведомление о попытке.

Подобно тому, как вы можете дополнить защищенные папки дополнительными путями к папкам, вы также можете добавить (белый список) приложения, которым вы хотите разрешить доступ к этим папкам.

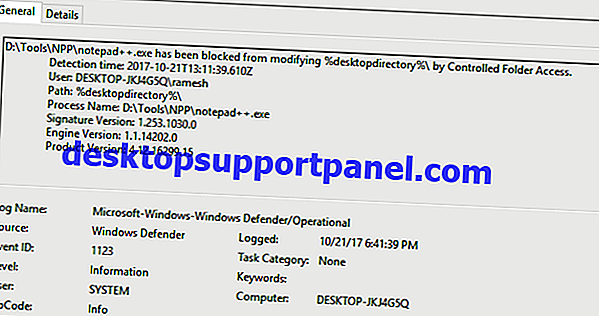

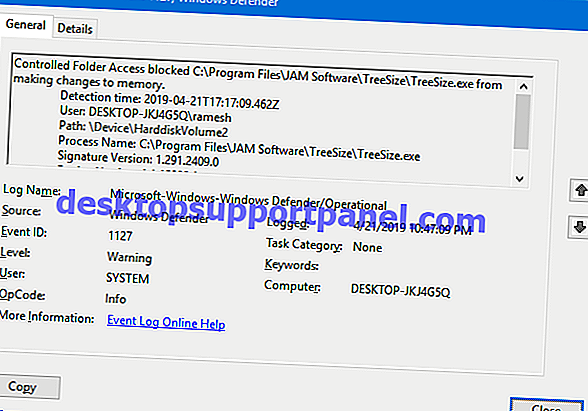

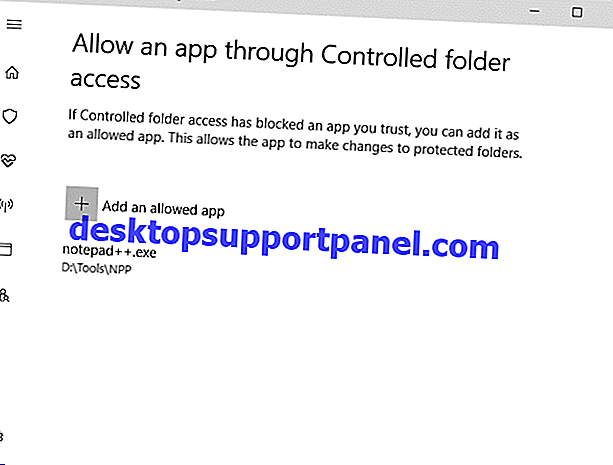

Блокнот ++ заблокирован

В моем случае доступ к управляемым папкам блокировал сохранение стороннего текстового редактора Notepad ++ на рабочий стол.

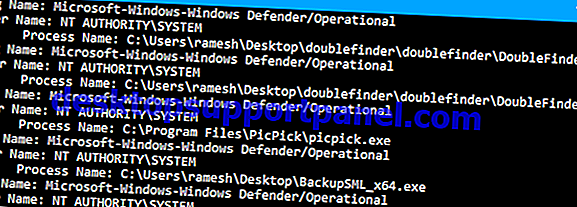

И запись журнала ( ) создается для заблокированного события.

Он будет указан в разделе « Журналы приложений и служб» → « Microsoft» → « Windows» → « Защитник Windows» → « Операционный»

| Идентификатор события | Описание |

|---|---|

| 5007 | Событие при изменении настроек |

| 1124 | Аудит контролируемого события доступа к папке |

| 1123 | Событие доступа к заблокированной контролируемой папке |

| 1127 | Заблокированное событие «изменения в памяти»? |

Чтобы получить список последних 25 заблокированных приложений, откройте окно командной строки и запустите следующую командную строку:

wevtutil qe «Защитник Microsoft-Windows-Windows / Операционный» / q: «* ]» / /: 15 / f: text / rd: true | findstr / i "имя процесса:"

Кроме того, см. Сценарий PowerShell в конце этой статьи, чтобы перечислить элементы в окне сетки в виде списка и выделить выбранные элементы в белый список одним щелчком мыши.

Вот список несанкционированных изменений заблокированных уведомлений, как видно в Центре действий.

Я сразу же разрешил приложение, так как Notepad ++ — широко используемая и надежная программа. Чтобы разрешить приложение, нажмите « Разрешить приложение через доступ к контролируемой папке» в Защитнике Windows. Затем найдите и добавьте приложение, которое вы хотите разрешить.

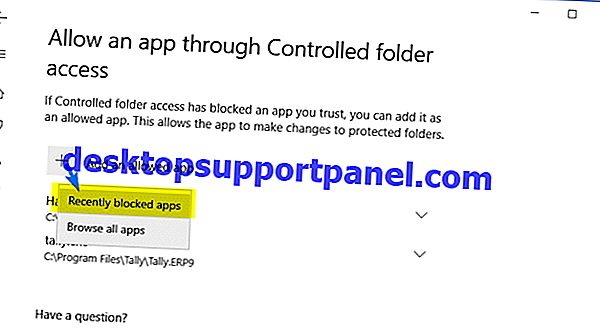

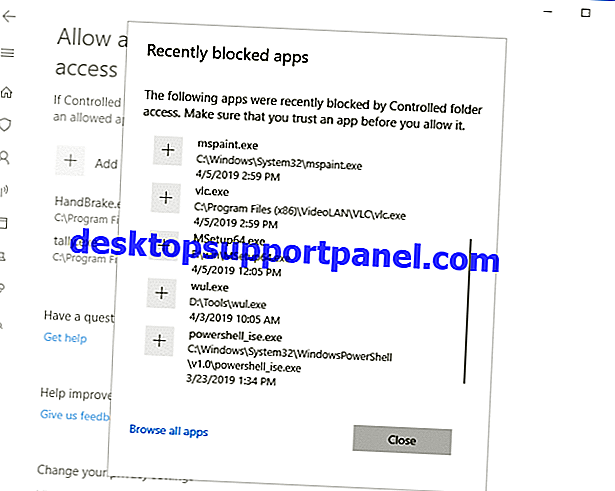

Разрешить недавно заблокированные приложения

Доступ к контролируемой папке также позволяет разрешать недавно заблокированные приложения . Чтобы просмотреть список заблокированных приложений, нажмите кнопку « Добавить разрешенное приложение» и нажмите « Недавно заблокированные приложения» .

Вы получите список приложений, которые были недавно заблокированы. В списке вы можете выбрать приложение и добавить его в список разрешений. Для этого вам нужно нажать на значок глиф или кнопку рядом с записью приложения.

Здесь, в качестве примера, я занесен в белый список процесса PowerShell.exe.

Убедитесь, что вы разрешаете только те приложения, которым доверяете

Разрешение PowerShell.exe следует выполнять с особой осторожностью, так как крипто-вредоносная программа может без предупреждения выполнить команду или сценарий PowerShell на уязвимом компьютере

Повышение эффективности работы команды

Контролируемый доступ к папкам предоставляет различные преимущества и возможности для повышения эффективности работы команды. Рассмотрим основные из них:

- Управление правами доступа. Один из основных преимуществ контролируемого доступа к папкам заключается в возможности установления гибкой системы управления правами доступа для каждого члена команды. Это позволяет определить, кто может просматривать, редактировать или удалять содержимое папки, что в свою очередь позволяет удерживать конфиденциальность информации, ограничивать доступ только к необходимым файлам и устанавливать определенные роли и полномочия.

- Сотрудничество и обмен файлами. Контролируемый доступ к папкам облегчает сотрудничество внутри команды путем обмена файлами, комментариев и обратной связи. Это значительно упрощает процесс работы над проектами, позволяет каждому члену команды иметь доступ к актуальным версиям документов и файлов, а также быстро обсуждать и вносить необходимые изменения в работу других участников команды.

- Централизация информации. Контролируемый доступ к папкам позволяет создать единое хранилище для документации, проектов и других важных файлов команды. Это значительно облегчает поиск и доступ к необходимой информации, избегание дублирования файлов, упрощает процесс ведения проектов и позволяет каждому члену команды быстро найти нужные ему материалы.

- Отслеживание изменений. Контролируемый доступ к папкам позволяет команде отслеживать и контролировать изменения в файлах и документах. Это полезно при работе над общими проектами, так как команда может видеть, кто и когда внес изменения, а также отслеживать всю историю изменений файлов.

- Удобство и надежность. Контролируемый доступ к папкам предоставляет удобный и надежный способ организации работы команды. Члены команды могут быстро получать доступ к необходимым файлам, обмениваться информацией и вносить изменения. Кроме того, контролируемый доступ осуществляется с помощью паролей и различных уровней безопасности, что гарантирует защиту от несанкционированного доступа и потери данных.

Таким образом, контролируемый доступ к папкам является мощным инструментом для повышения эффективности работы команды, облегчения сотрудничества и управления информацией. Он позволяет установить гибкую систему управления доступом, обеспечивает централизацию и безопасность информации, а также простоту использования для удобства командных процессов.

Troubleshooting: Controlled folder access option missing, grayed out or inaccessible

When you try to open the Controlled folder access page via Start, you may see this error message:

Page not available

Your IT administrator has limited access to some areas of this app, and the item you tried to access is not available. Contact IT helpdesk for more information.

You may be wondering if the above error is caused by some group policy restrictions in effect on your computer. It may not necessarily be true.

The error occurs if you’re using a third-party antivirus solution on your computer, which would have turned off the built-in Windows Defender. As stated earlier, the Controlled folder access feature fully relies on Windows Defender real-time protection. If Windows Defender is turned off, Controlled folder access wouldn’t work. Hence the page remains inaccessible or grayed out, depending upon the build of Windows 10/11 you’re using.

In my case, the error occurred after I installed Malwarebytes Premium. It had replaced Windows Defender.

Note: If you’re a Malwarebytes premium user, you can still enable and use Windows Defender alongside Malwarebytes premium.

To do so, open Malwarebytes Premium → Settings → Security → Disable Always register Malwarebytes in the Windows Security Center.

This option ensures that Malwarebytes Premium doesn’t turn off Microsoft Defender Antivirus. It can run alongside Defender so that the Controlled folder access feature would work as well. After turning off the setting, the Malwarebytes program status wouldn’t appear in the Windows Security Center.

What is Controlled folder access in Windows

Controlled folder access is an anti-ransomware feature in Windows that helps protect your documents, files and memory areas on your computer from modification by suspicious or malicious apps (especially ransomware). Controlled folder access is supported on Windows Server 2019 as well as Windows 10/11.

Sometimes Controlled folder access can block legitimate apps from writing to protected folders (such as the Desktop, Documents folders etc), and shows the notification Unauthorized changes blocked. You an configure Controlled folder access so that you can allow specific applications, as well as add custom folders to the list of “protected” folders.

It is especially useful in helping to protect your documents and information from ransomware that can attempt to encrypt your files and hold them hostage.

How to enable ransomware protection using Security Center

To enable Controlled folder access on Windows 10, use these steps:

- Open Start.

- Search for Windows Security and click the top result to open the app.

- Click on Virus & threat protection.

- Under the «Ransomware protection» section, click the Manage ransomware protection option.

Source: Windows Central (Image credit: Source: Windows Central)

- Turn on the Controlled folder access toggle switch.

Source: Windows Central (Image credit: Source: Windows Central)

Once you complete the steps, Microsoft Defender Antivirus will start protecting your files and folders from unauthorized access by malicious programs like ransomware.

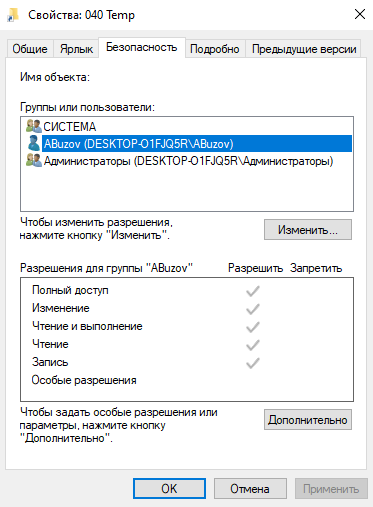

Как настроить контролируемый доступ в Windows 10?

Для настройки контролируемого доступа в Windows 10 вам понадобятся права администратора.

- Щелкните правой кнопкой мыши на папке или файле, к которым вы хотите ограничить доступ, и выберите «Свойства».

- В открывшемся окне «Свойства» перейдите на вкладку «Безопасность».

- Нажмите кнопку «Редактировать», чтобы изменить список разрешений.

- Для добавления нового пользователя или группы нажмите «Добавить». В появившемся окне введите имя пользователя или группы и нажмите «Проверить имена», чтобы убедиться в их правильности.

- После добавления пользователя или группы выберите нужные права доступа из списка. Вы можете разрешить полный доступ, только чтение или запретить доступ полностью.

- После настройки прав доступа нажмите «ОК», чтобы сохранить изменения.

Теперь указанный пользователь или группа будет иметь ограниченный доступ к выбранной папке или файлу.

Контролируемый доступ в Windows 10 — полезный инструмент для обеспечения безопасности и конфиденциальности данных. Установка правильных настроек доступа поможет защитить вашу информацию от несанкционированного доступа.

Closing words

Microsoft Defender Antivirus is getting a new security feature in almost every Windows 10 build. To name a few, Windows Defender Offline scanner, Limited Periodic Scanning, “Block at first sight” Cloud-protection and Automatic sample submission, and adware or PUA/PUP protection capability, and Application Guard.

And now Controlled folder access introduced in the Fall Creators Update is yet another valuable feature to guard the system against threats, such as ransomware.

One small request: If you liked this post, please share this?

One «tiny» share from you would seriously help a lot with the growth of this blog.

Some great suggestions:

Pin it!

Share it to your favorite blog + Facebook, Reddit

Tweet it!

So thank you so much for your support. It won’t take more than 10 seconds of your time. The share buttons are right below. ![]()

Cannot Save Files to Desktop and Error “File not found”.

Manage Controlled folder access Using PowerShell

PowerShell’s cmdlet supports many parameters so that you can apply every Windows Defender setting through script. For the full list of parameters supported by this cmdlet, check out this Microsoft page.

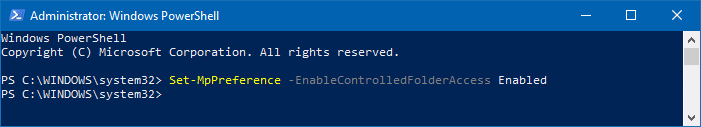

Enable Controlled folder access using PowerShell

Start as administrator. To do so, type in the Start menu, right click Windows PowerShell and click Run as administrator.

Enter the following cmdlet:

Set-MpPreference -EnableControlledFolderAccess Enabled

Manage controlled folder access using PowerShell cmdlet

To disable, use this command:

Set-MpPreference -EnableControlledFolderAccess Disabled

Allow all blocked apps to Controlled folder access (interactively) using PowerShell

Redditor /u/gschizas has come up with a neat little PowerShell script which parses the event log (entries with ID: which is the “Blocked Controlled folder access” event) to gather the list of apps blocked by Windows Defender’s Controlled folder access. The script then offers to whitelist all or selected programs from the listing.

How to use the script?

- Open PowerShell as administrator.

- Visit the gschizas GitHub page

- Select all the lines of code and copy to clipboard.

- Switch to the PowerShell window and paste the contents there, and press ENTER

The list of blocked apps is shown, as recorded in the event log.

- Select the apps you want to whitelist and click OK. To multi-select programs, press the Ctrl button and click on the corresponding entry.

- Click OK.This allows the apps through Controlled folder access en masse.

In an enterprise environment, Controlled folder access can be managed using:

- 1. Windows Defender Security Center app

- 2. Group Policy

- 3. PowerShell

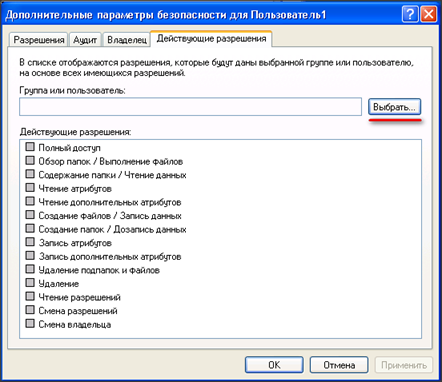

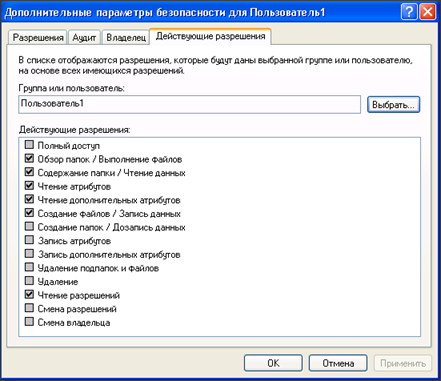

Просмотр действующих прав.

Хочу сказать сразу, имеющаяся возможность просмотреть действующие права для папки или файла, является полной фикцией. В моем представлении такие инструменты должны давать гарантированную информацию. В данном случае это не так. Майкрософт сама признается в том, что данный инструмент не учитывает много факторов, влияющих на результирующие права, например, условия входа. Поэтому, пользоваться подобным инструментом – только вводить себя в заблуждение относительно реальных прав.

Описанный в самом начале статьи случай, с запретом на удаление файла из папки в данном случае является очень красноречивым. Если вы смоделируете подобную ситуацию и посмотрите на права файла, защищенного от удаления, то вы увидите, что в правах файла на удаление стоит запрет. Однако, удалить этот файл не составит труда. Почему Майкрософт так сделала — я не знаю.

Если же вы все-таки решите посмотреть действующие права, то для этого необходимо в окне базовых прав нажать кнопку «Дополнительно», и в окне особых прав перейти на закладку «Действующие разрешения».

Затем необходимо нажать кнопку «Выбрать» и в стандартном окне выбора выбрать нужного пользователя или группу.

После выбора можно увидеть «приблизительные» действующие разрешения.

Для посетителей из РБ: оплата через ЕРИП: «Банковские, финансовые услуги»-«Банки, НКФО»-«Альфа-Банк»-«Пополнение счета | код услуги 4485471» На счет: BY05ALFA30147131190010270000

Групповые политики безопасности

С помощью групповых политик безопасности можно устанавливать и контролировать множество параметров, включая уровень безопасности паролей, доступ к файлам и папкам, настройки сетевых соединений и многое другое.

Основная цель использования групповых политик безопасности — обеспечение безопасного и эффективного функционирования сети, предотвращение несанкционированного доступа к конфиденциальным данным и защита от вредоносных программ. Они позволяют администраторам установить определенные стандарты безопасности для всех компьютеров и пользовательских аккаунтов в домене, облегчая тем самым задачи по защите информации.

| Преимущества использования групповых политик безопасности: |

|---|

| 1. Централизованное управление — все изменения и настройки применяются одновременно ко всем компьютерам и пользователям в домене. |

| 2. Улучшение безопасности — групповые политики позволяют контролировать доступ к данным, предотвращать установку вредоносного программного обеспечения и обеспечивать соответствие стандартам безопасности. |

| 3. Экономия времени и ресурсов — администратору не нужно вручную настраивать каждый компьютер и аккаунт, все изменения можно внести с помощью групповых политик. |

| 4. Управление настройками — групповые политики позволяют администраторам устанавливать и контролировать различные параметры системы, включая настройки безопасности. |

| 5. Легкость внесения изменений — администратор может легко настроить групповые политики и внести изменения при необходимости, не требуя физического доступа к каждому компьютеру. |

| 6. Контроль доступа — групповые политики позволяют администраторам установить ограничения на доступ к файлам, папкам, приложениям и другим ресурсам. |

Управление доступом к управляемым папкам с помощью PowerShell

PowerShell-х Командлет поддерживает множество параметров, так что вы можете применить каждый параметр Защитника Windows через скрипт. Полный список параметров, поддерживаемых этим командлетом, можно найти на этой странице Microsoft.

Включить доступ к контролируемой папке с помощью PowerShell

Начало как администратор Для этого введите в меню «Пуск» щелкните правой кнопкой мыши Windows PowerShell и выберите команду «Запуск от имени администратора».

Введите следующий командлет:

Set-MpPreference -EnableControlledFolderAccess Enabled

Чтобы отключить, используйте эту команду:

Set-MpPreference -EnableControlledFolderAccess Disabled

Разрешить конкретное приложение (Notepad ++) с помощью PowerShell

Как использовать скрипт?

- Откройте PowerShell от имени администратора.

- Посетите страницу Gschizas GitHub

- Выделите все строки кода и скопируйте в буфер обмена.

- Переключитесь в окно PowerShell, вставьте туда содержимое и нажмите клавишу ВВОД.

Разрешить все приложения через приложения с контролируемой папкой — сценарий оболочкиСписок заблокированных приложений отображается, как записано в журнале событий.

Выберите приложения для белого списка

- Выберите приложения, которые вы хотите добавить в белый список, и нажмите OK. Чтобы выбрать несколько программ, нажмите кнопку Ctrl и щелкните соответствующую запись.

- Нажмите ОК.

Это позволяет приложениям через массовый доступ к контролируемой папке.

Приложения, добавленные в список приложений «Разрешенные» для контролируемой папки

В корпоративной среде доступ к управляемым папкам можно управлять с помощью:

- 1. Приложение Windows Defender Security Center

- 2. Групповая политика

- 3. PowerShell