Apple

Впервые двухфакторная аутентификация появилась в устройствах Apple в 2013 году. В те времена убедить пользователей в необходимости дополнительной защиты было непросто. В Apple не стали и стараться: двухфакторная аутентификация (получившая название двухэтапной проверки, или Two-Step Verification) использовалась только для защиты от прямого финансового ущерба. Например, одноразовый код требовался при совершении покупки с нового устройства, смене пароля и для общения со службой поддержки на темы, связанные с учетной записью Apple ID.

Добром это все не кончилось. В августе 2014 года произошла массовая утечка фотографий знаменитостей. Хакеры сумели получить доступ к учетным записям жертв и скачали фото из iCloud. Разразился скандал, в результате которого Apple в спешном порядке расширила поддержку двухэтапной проверки на доступ к резервным копиям и фотографиям в iCloud. В это же время в компании продолжались работы над методом двухфакторной аутентификации нового поколения.

Двухэтапная проверка

Для доставки кодов двухэтапная проверка использует механизм Find My Phone, изначально предназначенный для доставки push-уведомлений и команд блокировки в случае потери или кражи телефона. Код выводится поверх экрана блокировки, соответственно, если злоумышленник добудет доверенное устройство, он сможет получить одноразовый код и воспользоваться им, даже не зная пароля устройства. Такой механизм доставки — откровенно слабое звено.

Также код можно получить в виде СМС или голосового звонка на зарегистрированный телефонный номер. Такой способ ничуть не более безопасен. SIM-карту можно извлечь из неплохо защищенного iPhone и вставить в любое другое устройство, после чего принять на нее код. Наконец, SIM-карту можно клонировать или взять у сотового оператора по поддельной доверенности — этот вид мошенничества сейчас приобрел просто эпидемический характер.

Если же у тебя нет доступа ни к доверенному iPhone, ни к доверенному телефонному номеру, то для доступа к учетной записи нужно использовать специальный 14-значный ключ (который, кстати, рекомендуется распечатать и хранить в безопасном месте, а в поездках — держать при себе). Если же ты потеряешь и его, то мало не покажется: доступ в учетную запись может быть закрыт навсегда.

Насколько это безопасно?

Если честно, не очень. Двухэтапная проверка реализована из рук вон плохо и заслуженно получила репутацию худшей системы двухфакторной аутентификации из всех игроков «большой тройки». Если нет другого выбора, то двухэтапная проверка — это все же лучше, чем ничего. Но выбор есть: с выходом iOS 9 Apple представила совершенно новую систему защиты, которой дали бесхитростное название «двухфакторная аутентификация».

В чем именно слабость этой системы? Во-первых, одноразовые коды, доставленные через механизм Find My Phone, отображаются прямо на экране блокировки. Во-вторых, аутентификация на основе телефонных номеров небезопасна: СМС могут быть перехвачены как на уровне провайдера, так и заменой или клонированием SIM-карты. Если же есть физический доступ к SIM-карте, то ее можно просто установить в другое устройство и получить код на совершенно законных основаниях.

Также имей в виду, что преступники научились получать SIM-карты взамен «утерянных» по поддельным доверенностям. Если твой пароль украли, то уж узнать твой номер телефона — плевое дело. Подделывается доверенность, получается новая SIM-карта — собственно, для доступа к твоей учетной записи больше ничего и не требуется.

Step 1: Set-up Cloud Back-up for Microsoft Authenticator

This is something you need to do the moment you start using Microsoft Authenticator because it’s from a back-up that you’ll be able to recover all your accounts. If you’re reading this and you already lost access to your authenticator app(old phone) before setting up Cloud backup, then it’s unfortunate, you’ll need to manually recover your accounts and set-up 2-factor authentication again.

It will be easier if you kept a copy of the recovery codes usually offered by account providers when setting up multi-factor authentication. In case you don’t have the recovery codes, don’t worry you can still recover your accounts by following the procedure provided by the respective account provider, different services have different procedures for recovering accounts.

If you’re lucky enough that you still have your old authenticator app with the codes, here’s how you can set-up cloud back up:

For Andriod users:

Prerequisites

- The operation requires that your phone is running Android 6.6.0 or later.

- You’re also required to have a personal Microsoft account. This is used to store backups on the cloud.

- Open the app menu from the top right corner and click on Settings

- Navigate to the Backup section and turn on Cloud backup by switching on the toggle button.

- Confirm the Recovery account displayed by the email address.

- After enabling cloud backup, backups will always be saved to your account

Prerequisites

- An iPhone running iOS 5.7.0 or later

- An iCloud account instead of a Microsoft account that will be used for storage

- Open the app menu from the top right corner and open the app Settings

- Navigate to the Backup section and enable Cloud backup by switching on the toggle button.

- Your iCloud account will be used as the Recovery account

Note:

Codes that are backed up from an iPhone can not be recovered from an Android phone or vice versa. For such a case, you will need to manually recover your accounts from the respective account providers.

Set Up Microsoft Authenticator App

- The first step is to get the Microsoft Authenticator App.

- Step 2 is to sign in to your account.

- You should choose “Approve from the Microsoft Authenticator notice.”

- Sign in to your account with the code from the Microsoft Authenticator app.

When you use the Microsoft Authenticator app, you can use two-step verification for extra security or simple authentication.

If you use two-step verification, you will need to enter a different passcode or PIN than you receive by phone call or text message.

The passcodes are time-based and can only be used once, just like other two-step verification codes.

There are three different kinds of codes:

- One-time passcodes

- Time one-time passcodes

- Hash-base message authentication code (HMAC) one-time passcodes

The Microsoft Authenticator app needs to be linked to your Microsoft account..

Легко подключайтесь к своим учетным записям Microsoft

Microsoft Authenticator — это бесплатное приложение для повышения производительности , которое позволяет легко использовать двухфакторную аутентификацию (2FA) только на вашем устройстве. Это удобное приложение, предлагаемое корпорацией Microsoft, является рекомендуемым инструментом для входа в вашу учетную запись Microsoft. Вы можете быстро входить в онлайн-сервисы компании без пароля и даже использовать это для учетных записей сторонних разработчиков . Это отличная альтернатива ожиданию поступления кодов одноразового пароля (OTP).

Быстро и безболезненно

Для настройки просто войдите в свою учетную запись с помощью приложения и выберите «Личный» или «Работа или учеба». Затем подтвердите свой вход с помощью кода с помощью текста, электронной почты или другим способом. Теперь при входе в систему ваша учетная запись сначала выдаст случайное число, и вам нужно будет выбрать правильный номер в своем приложении или отклонить попытку входа. После этого вам будет предложено либо ваш отпечаток пальца, либо Face ID, либо PIN-код , и вы войдете.

Однако для учетных записей, отличных от MS, вам необходимо выбрать в приложении «Добавить учетную запись». Выберите вариант 2FA и выберите «через приложение» на веб-сайте, на который вы пытаетесь войти. Отсканируйте QR-код или вручную введите шестизначный код в приложение, и после этого вы можете использовать Microsoft Authenticator для других учетных записей. Однако функция отсутствия паролей предназначена только для Microsoft, поэтому вам все равно придется вводить пароль для этих других учетных записей.

Приложение также поддерживает многофакторную аутентификацию (MFA) с этой функцией, но если вам больше нравятся коды OTP, это приложение генерирует шестизначный код каждые 30 секунд . Однако это стандарт одноразового пароля (TOTP), основанный на времени, поэтому приложение не может получить доступ к учетным записям, которые используют коды, созданные специально для вас, как это делают банковские приложения . Несмотря на это, Microsoft Authenticator может быстро открывать продукты и услуги MS и является безопасным способом входа в систему.

Все еще нуждается в полировке

В целом Microsoft Authenticator отлично подходит для этой цели. Он близок к конкурентам вроде Google Authenticator и имеет некоторые функции, которых нет у другого. Однако приложение часто может давать сбои или не распознавать вашу учетную запись при настройке. Он также нуждается в большей функциональности с точки зрения подсказок. Тем не менее, это приложение рекомендуется для дополнительной безопасности.

Принцип работы Microsoft Authenticator

Все онлайн-приложения Microsoft, в том числе система Windows, защищены паролем для входа. Из-за повсеместного использования данных для входа они могут бы распознаны различными программными шпионами. Существует несколько основных типов вирусов, одним из которых является ПО «SpyWare». Скрипт незаметно для пользователей поселяется в компьютере и выслеживает все его действия. Эту информацию червь успешно передаёт своему владельцу через Интернет. В результате этого могут быть «подсмотрены» пароли для входа на порталы и сайты, которые посещает жертва.

Скрипт незаметно для пользователей поселяется в компьютере и выслеживает все его действия. Эту информацию червь успешно передаёт своему владельцу через Интернет. В результате этого могут быть «подсмотрены» пароли для входа на порталы и сайты, которые посещает жертва.

Даже если некоторые данные для входа смогут просочиться в Интернет, то злоумышленник не сможет получить доступ к аккаунту Microsoft, который будет защищён Authenticator. Так как для входа понадобится отпечаток пальца или скан лица настоящего владельца аккаунта. Приложение является очень простым и надёжным помощником в организации безопасности собственного рабочего пространства в сети. Кроме возможности авторизации в нём больше нет никаких функций.

При этом если вы обеспокоены тем, что и к вашему мобильному устройству могут получить доступ другие пользователи, на вход в приложение можно установить пароль. Или скрыть его из общего списка приложений вашего телефона.

Download and Install Microsoft Authenticator

To begin the process, download and install the Microsoft Authenticator app from your phone’s app store. While the app is downloading, make sure you have a Microsoft account, because you need to have one to use to Microsoft Authenticator.

It only takes a few minutes to sign-up for a Microsoft account, so if you don’t have one, create one now on the Microsoft website.

After installing Microsoft Authenticator, open it and sign in with your Microsoft account. During sign-in, the app will ask you to verify your identity through using secondary methods that you set up during your Microsoft account creation. Choose the method you set and follow the instructions. For instance, if you are using a phone number as a secondary method, click on it and enter the verification code sent to your number.

Microsoft Authenticator will now be active.

One final thing to note before we jump into the app: you will have to sign in to your account every time you want to change any security settings. With Microsoft Authenticator running, you will receive a notification on your phone that you have to open and enter your phone’s lock screen passcode.

Download: Microsoft Authenticator for Android | iOS (Free)

Авторизация через приложение Microsoft Authenticator

Для авторизации в учетной записи Microsoft без использования пароля можно воспользоваться приложением Microsoft Authenticator. Данная функция позволяет заменить традиционный способ авторизации на более безопасный.

Для этого необходимо выполнить следующие шаги:

- Установите приложение Microsoft Authenticator на свое мобильное устройство. Оно доступно для скачивания в App Store, Google Play и Microsoft Store.

- Откройте приложение и пройдите процесс настройки, следуя инструкциям на экране.

- Зайдите в свою учетную запись Microsoft в веб-браузере и перейдите на страницу настроек безопасности.

- Выберите опцию «Аутентификатор» или «Авторизация без пароля».

- Следуйте инструкциям на странице, чтобы добавить приложение Microsoft Authenticator в качестве метода аутентификации.

- В приложении Microsoft Authenticator нажмите на кнопку «Добавить аккаунт» и выберите опцию «Ручное добавление аккаунта».

- Введите данные своей учетной записи Microsoft (логин и адрес электронной почты).

- Настройте свою учетную запись в приложении, следуя инструкциям на экране.

- После успешной настройки вы сможете использовать приложение Microsoft Authenticator для авторизации в своей учетной записи Microsoft без использования пароля.

Обратите внимание, что для успешной авторизации через приложение Microsoft Authenticator требуется подключение к интернету на вашем мобильном устройстве. Авторизация через приложение Microsoft Authenticator дает дополнительный уровень безопасности, так как для входа в учетную запись необходимо подтверждение через мобильное устройство

Авторизация через приложение Microsoft Authenticator дает дополнительный уровень безопасности, так как для входа в учетную запись необходимо подтверждение через мобильное устройство.

Установка и настройка приложения

Для использования авторизации без пароля в учетной записи Microsoft, необходимо установить и настроить специальное приложение на устройстве. Для этого следуйте инструкциям ниже:

- Откройте официальный магазин приложений для своей операционной системы.

- В поисковой строке магазина введите название приложения «Microsoft Authenticator» и нажмите на кнопку поиска.

- Выберите приложение «Microsoft Authenticator» из результатов поиска и нажмите на кнопку «Установить».

- После завершения установки приложения, откройте его на устройстве.

- Вам понадобится активная учетная запись Microsoft для продолжения настройки приложения. Если у вас еще нет учетной записи Microsoft, создайте ее путем следования инструкциям на экране.

- После входа в учетную запись Microsoft, следуйте инструкциям на экране для завершения настройки приложения.

После завершения установки и настройки, приложение «Microsoft Authenticator» будет готово к использованию для авторизации без пароля в учетной записи Microsoft. Приложение предоставит вам дополнительные методы аутентификации, такие как двухфакторная проверка или использование биометрии.

Процесс авторизации с помощью приложения

- Установите на ваше устройство приложение Microsoft Authenticator.

- Войдите в учетную запись Microsoft с помощью пароля.

- На странице «Безопасность» выберите раздел «Одноразовые коды» и перейдите к настройкам.

- Выберите опцию «Подключить приложение» и следуйте инструкциям для добавления учетной записи в приложение Microsoft Authenticator.

- При входе в учетную запись Microsoft вам будет отправлено уведомление на ваше устройство. Подтвердите вход, введя одноразовый код, отображаемый в приложении.

Теперь вы можете использовать приложение Microsoft Authenticator для авторизации в своей учетной записи без необходимости вводить пароль. Каждый раз при входе в учетную запись Microsoft на устройстве, где установлено данное приложение, вам будет отправлено уведомление с запросом подтверждения.

FAQs – Microsoft Authenticator Qr Code

How do I get a Microsoft Authentication QR code?

Add account to Microsoft Authenticator

- On your phone, open the Microsoft Authenticator app.

- Tap “Add” and then “Work or school account.”

- Scan the QR square on your computer screen with your phone.

- Your account will add to the app automatically, and a six-digit code will show up.

How do I find my Microsoft Authenticator code and URL?

Go to the Configure mobile app page on your computer and note the Code and Url. Keep this page open so that you can see the code and URL. Open the Authenticator app, tap the icon in the upper right corner that says “Customize and control,” and tap “Add account.” Next, tap “Work or school account.” Choose OR ENTER CODE BY HAND.

How do I Scan a QR code in Authenticator? – Microsoft Authenticator Qr Code

Scan the QR Code on your computer screen with your opened camera. The Microsoft Authenticator will scan it, and adding the account to the app will happen automatically. Click Next to move on. The next page will show up, and a message will send to your phone.

How do I get the 6 digit code from Authenticator app?

Click Send Code to get a one-time code sent to your cell phone via text message. Look at your phone. You should have gotten a text message with a 6-digit verification code like the one below: Enter the 6-digit code you got via text message on the Extranet login site. Click Verify Code.

What is the 6 digit code from my authentication app?

Google Authenticator is an authentication token made of software and was made by Google. An authenticator is a six-digit number that users must enter as the second authentication factor. This number is on the token. You must put the Google Authenticator app on your smartphone or tablet.

What if I lost my Microsoft authenticator app?

Since you lost your device with the Authenticator App on it, you can try unregistering your old appliance, or if you have other admins in your tenant, you can have them make you re-register for MFA to see if that fixes the problem.

How do I transfer my Authenticator to a new phone without a QR code?

You can’t move Google Authenticator to a new phone without the old phone. Still, you can switch your Authenticator key to a new phone by logging into the 2-step verification section of your account settings and clicking the Change authenticator app.

How do I log into Microsoft Authenticator on new phone without old phone?

What if Microsoft Authenticator isn’t available on your old phone? You will need to contact Microsoft Support if you no longer have your old phone or if it was stolen, lost, or broken. The virtual agent will ask if the answers are helpful. If you click “No,” you’ll be able to talk to a natural person.

How do I get my Authenticator back on my new phone?

If you just got a new phone, open the Google Authenticator app, tap +, and Scan a QR code. Hold up your new phone so that it can read the QR code on the screen of your old phone.

Why is Authenticator not scanning QR code? – Microsoft Authenticator Qr Code

To scan the QR code, you must hold your phone far away. Far away, between 2-3 feet and 1 metre from the QR code. The code will work even if it looks too small on your phone’s screen.

Microsoft Authenticator Qr Code

Microsoft Authenticator Qr Code: Microsoft Authenticator is a very easy-to-use account verification program that lets you log in to your Microsoft account more securely.

It might be hard to keep track of all the passwords we need for different devices, apps, and websites these days. Because of this, the Microsoft Authenticator app is useful. The app lets you log in to your Microsoft account from any device without a password. For even more security, you can also use your fingerprint, your face, or a PIN to log in to your Microsoft Account through your phone. This is called two-step verification.

Using Microsoft Authenticator to Set Up 2FA on a Microsoft Account

To set up two-factor authentication on your Microsoft Account, go to the Microsoft Account website and log in.

Next, navigate to Settings > Advanced security options > Additional security and turn on two-step verification.

Before you can turn on two-step verification, you need to ensure that your account’s security info is up to date. Follow the on-screen instructions to make sure everything is in order. Press Next when you are ready.

Note down the recovery code that pops up on the screen and write it down somewhere and press Next again.

Finally, set up other apps by following the instructions presented on the screen. If you use Outlook on an Android phone, press Next again. Otherwise, follow the on-screen instructions to generate a passcode for apps that don’t support two-factor authentication. Then, once again, hit Next.

After you are through with the setups, press Finish.

You will now need to sign in once again, so do that.

If you don’t want to enable two-step authentication, you can enable a passwordless option for your Microsoft account. The option makes use of the Microsoft Authenticator app to log you in. After turning this on, you don’t need to remember the password and you can log in just with your phone.

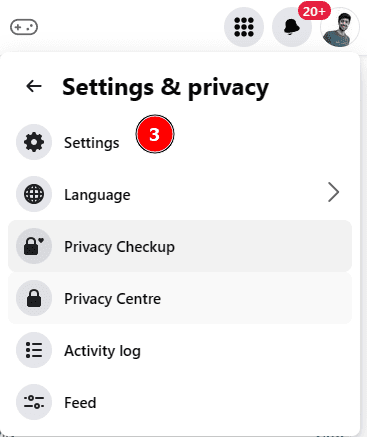

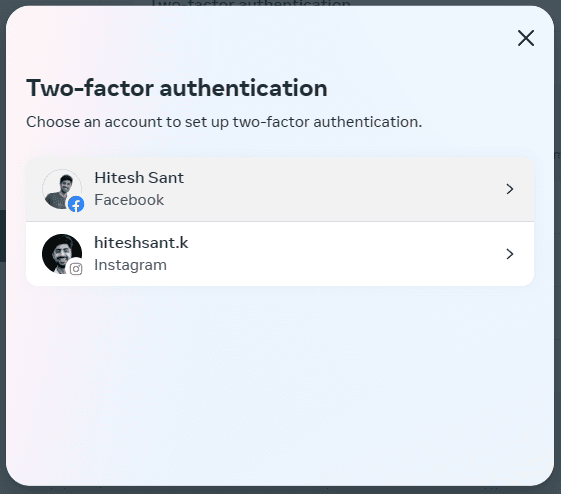

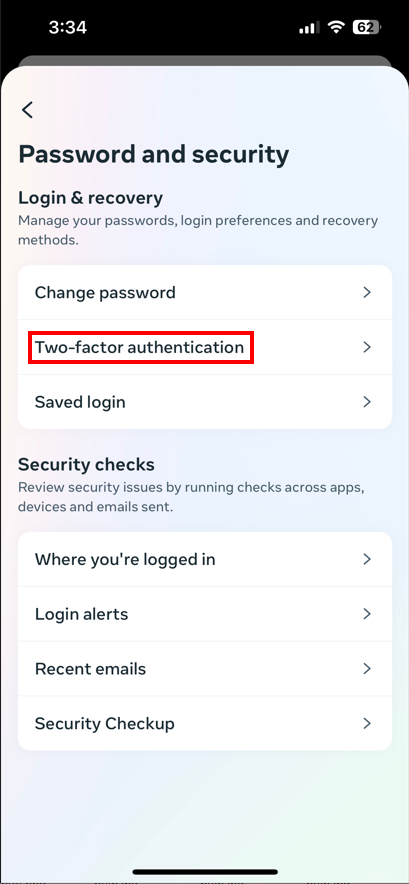

Настройка 2FA на Facebook (Интернет и мобильная версия)

В интернете

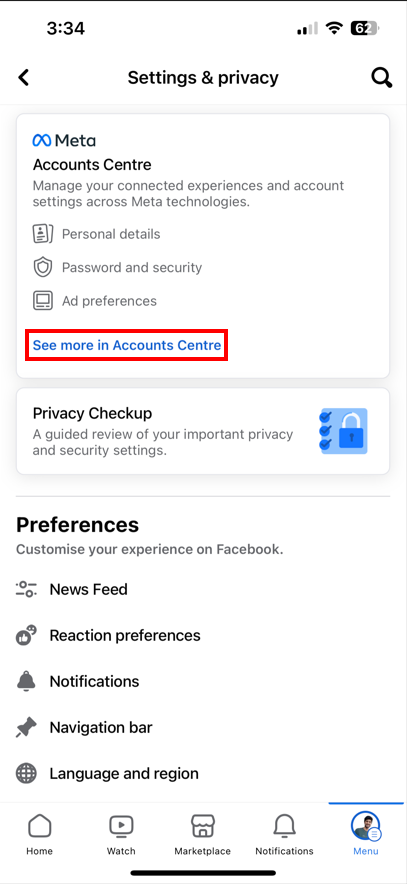

После того, как вы войдете в свою учетную запись Facebook, щелкните свой аватар в правом верхнем углу, а затем выберите «Настройки и конфиденциальность» в раскрывающемся списке. Наконец, введите «Настройки» на следующем экране.

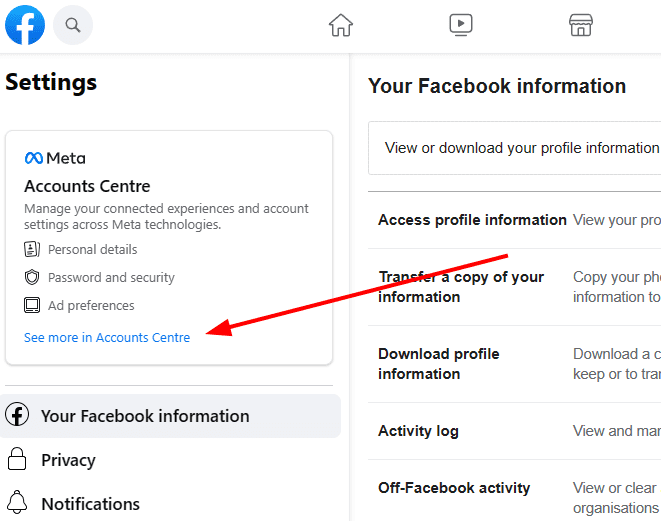

Нажмите «Подробнее» в Центре управления учетной записью

Важно отметить, что это приведет вас в Центр мета-учетных записей, где вы можете настроить 2FA для всех подключенных учетных записей на одной панели

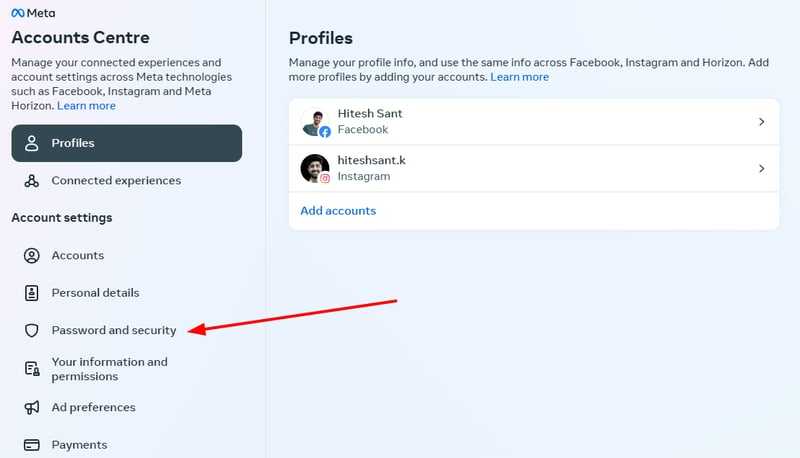

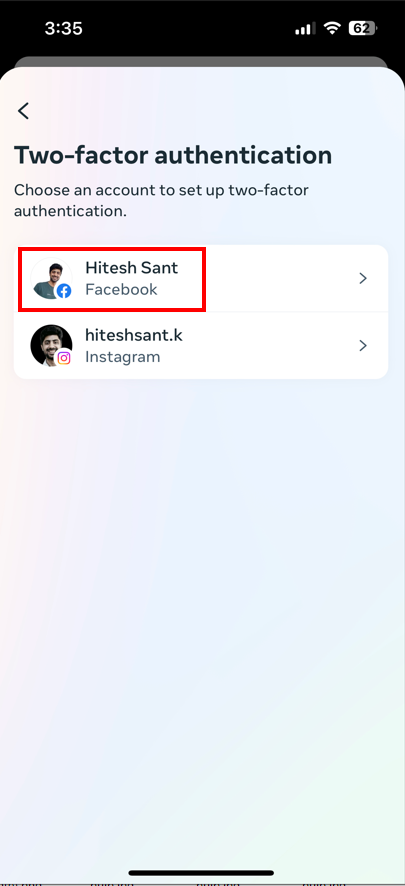

Например, я подключил свои профили Facebook и Instagram к центру мета-аккаунтов. Таким образом, я могу настроить параметры для обеих учетных записей в одном месте.

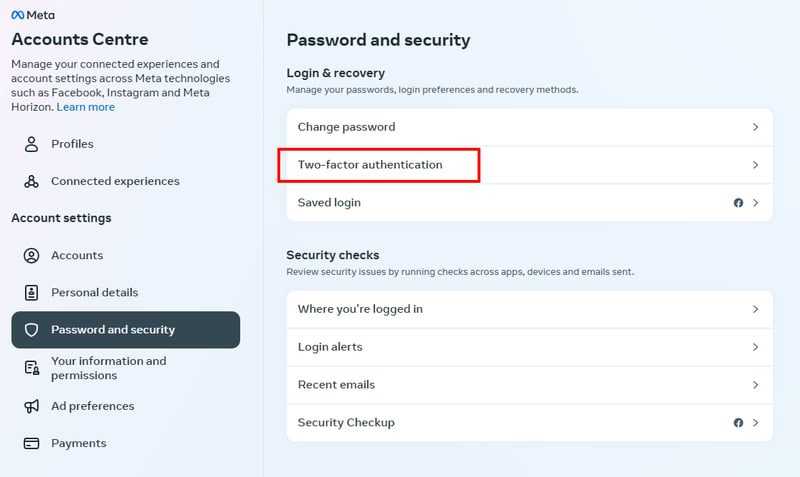

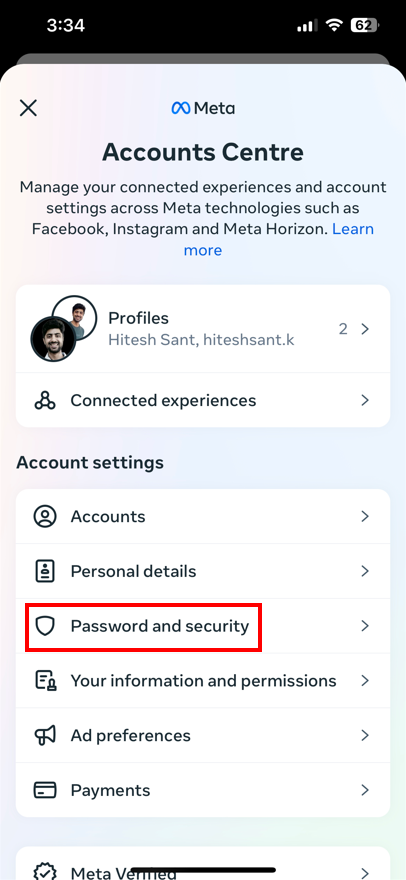

Теперь нажмите «Пароль и безопасность» и «Двухфакторная аутентификация» на следующем экране.

Здесь вы можете настроить 2FA для всех ваших подключенных мета-аккаунтов по одному.

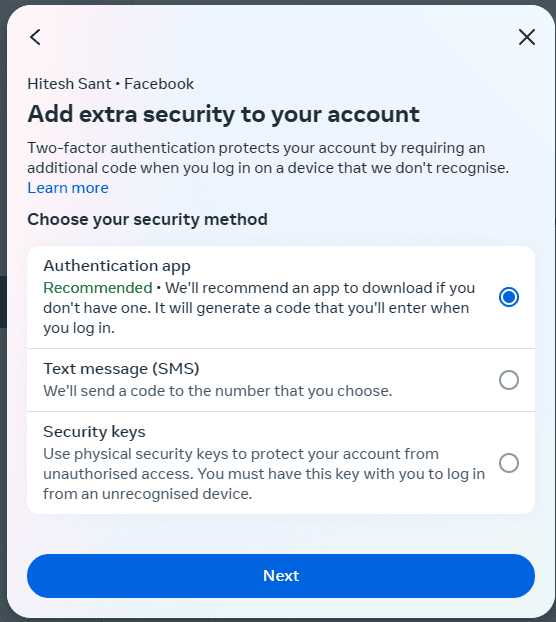

Нажмите на свой профиль Facebook, выберите любой из предпочтительных методов и нажмите «Далее» на следующем экране.

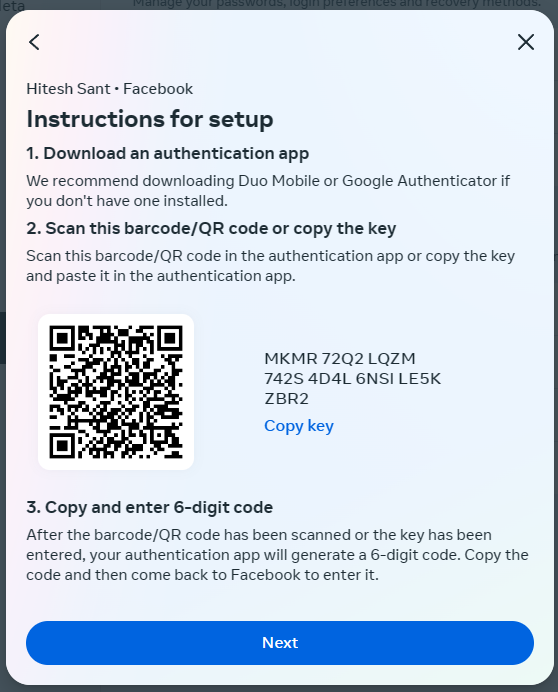

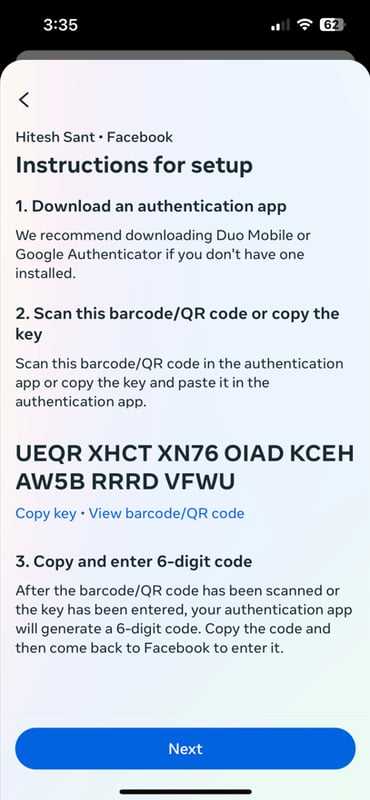

Я выбрал приложение для аутентификации. Теперь добавьте учетную запись, отсканировав QR-код на следующей вкладке.

Наконец, введите OTP из приложения-аутентификатора, а затем пароль своей учетной записи Facebook, чтобы включить 2FA.

Итак, это была активация двухфакторной аутентификации Facebook в Интернете. Давайте посмотрим, как вы сделаете это на своем смартфоне.

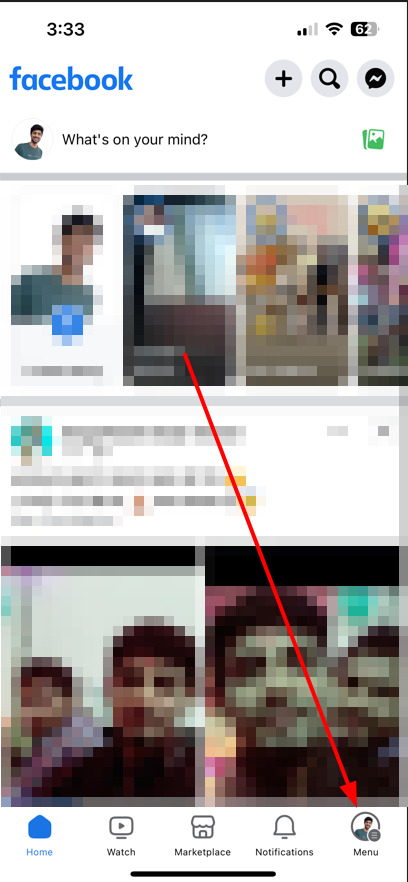

На смартфоне

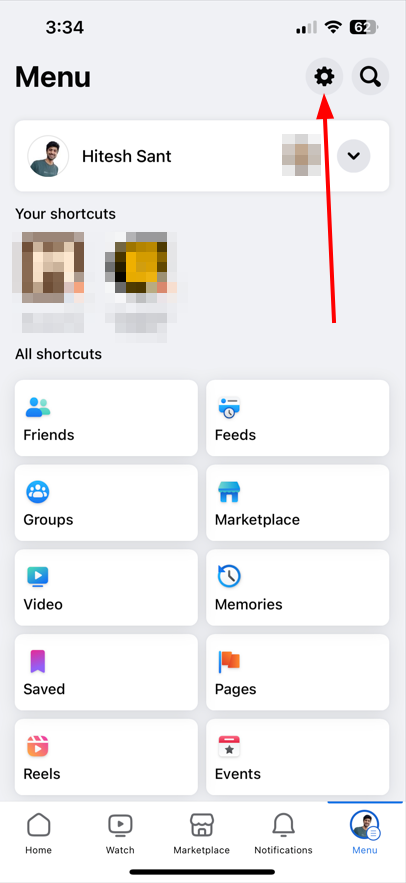

Процесс очень похож на веб. Откройте приложение Facebook и нажмите на Меню в правом нижнем углу. Коснитесь значка шестеренки и нажмите «Подробнее» в Центре учетных записей на следующем экране.

Введите пароль и безопасность, затем двухфакторную аутентификацию и, наконец, нажмите на учетную запись субъекта.

Как и в Интернете, выберите средство аутентификации. Теперь вы можете либо просмотреть штрих-код, либо отправить его на другое устройство, чтобы отсканировать оттуда. Либо нажмите кнопку «Копировать», чтобы сохранить код сопряжения в буфере обмена.

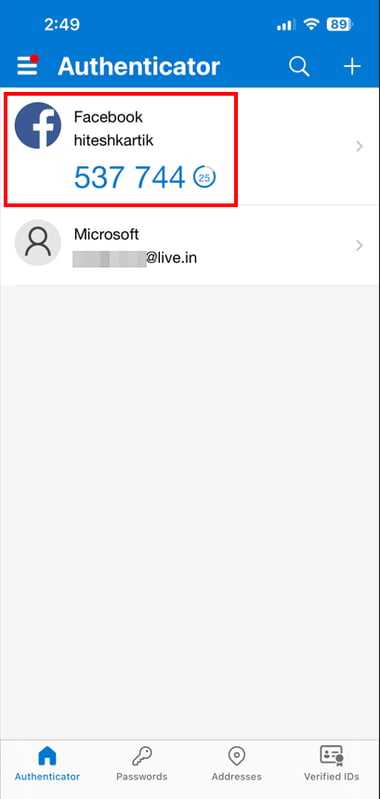

Откройте Microsoft Authenticator и добавьте учетную запись Facebook, используя параметр ручного ввода кода.

Наконец, введите OTP, чтобы активировать 2FA.

Recovering Codes for Work or School

Recovering work or school accounts might require additional verification since the previous phone is tied to the organization account.

Organization accounts which need to be fixed will display an error of “Action Required”

- When you click on the account, it will show a message that you need to scan the QR code provided by the account provider.

- Contact the person at the organization responsible and get access to the QR code which you should then scan to complete the organization account setup.

Even though recovery of the verification codes is possible, it’s important to store a copy of the recovery codes provided by account providers when setting up multi-factor authentications.

They can be of great help in case you’re unable to access the cloud backups for some reason, say you accidentally delete the backup or you lose your phone before setting up Cloud backup.

Известные проблемы

Известно о наличии следующих проблем.

Не отображается вариант входа без пароля с помощью телефона

Возможен сценарий, когда у пользователя операция проверки при входе без пароля осталась без ответа и находится в режиме ожидания. Если пользователь пытается войти еще раз, он может увидеть только параметр ввода пароля.

Чтобы устранить этот сценарий, выполните следующие действия.

- Откройте Microsoft Authenticator.

- Ответьте на все уведомления с запросами.

Затем пользователь может продолжать использовать вход без пароля.

AuthenticatorAppSignInPolicy не поддерживается

AuthenticatorAppSignInPolicy — это устаревшая политика, которая не поддерживается в Microsoft Authenticator. Чтобы пользователи могли отправлять push-уведомления или вход без пароля с помощью приложения Authenticator, используйте политику методов проверки подлинности.

Федеративные учетные записи

Если пользователь включил какие-либо учетные данные без пароля, процесс входа Microsoft Entra останавливается с помощью login_hint. Таким образом, этот процесс не будет ускорять предоставление пользователю доступа для входа в федеративную учетную запись.

Эта логика обычно не позволяет направить пользователя, работающего в гибридном клиенте, в службы федерации Active Directory (AD FS) для проверки правомочности входа. Тем не менее у пользователя остается возможность выбрать вариант Использовать пароль.

Локальные пользователи

Конечный пользователь может быть включен для многофакторной проверки подлинности через локальный поставщик удостоверений. Пользователь по-прежнему сможет создавать и использовать те же учетные данные для входа без пароля с помощью телефона.

Попытка пользователя обновить несколько (более 5) установленных экземпляров Microsoft Authenticator, используя учетные данные для входа без пароля с помощью телефона, может привести к ошибке.

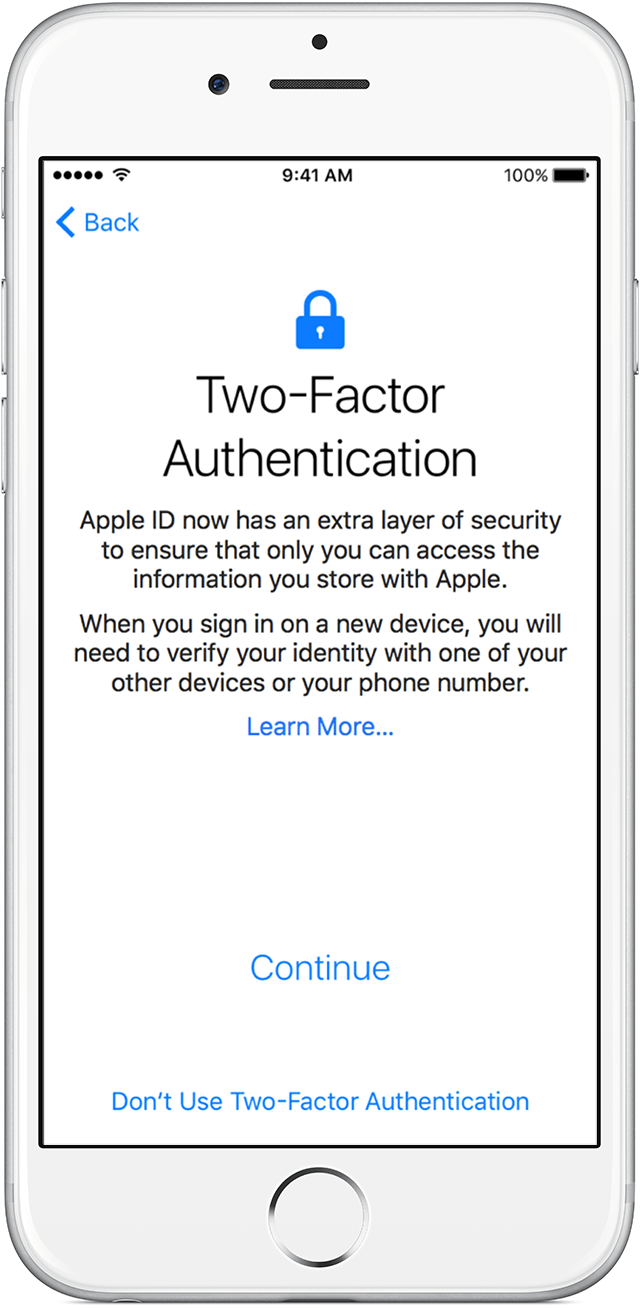

Двухфакторная аутентификация

Вторая попытка Apple носит официальное название «двухфакторная аутентификация». Вместо того чтобы сменить предыдущую схему двухэтапной проверки, две системы существуют параллельно (впрочем, в рамках одной учетной записи может использоваться лишь одна из двух схем).

Включение двухфакторной аутентификации

Включение двухфакторной аутентификации

Другие статьи в выпуске:

Xakep #215. Второй фактор

- Содержание выпуска

- Подписка на «Хакер»-60%

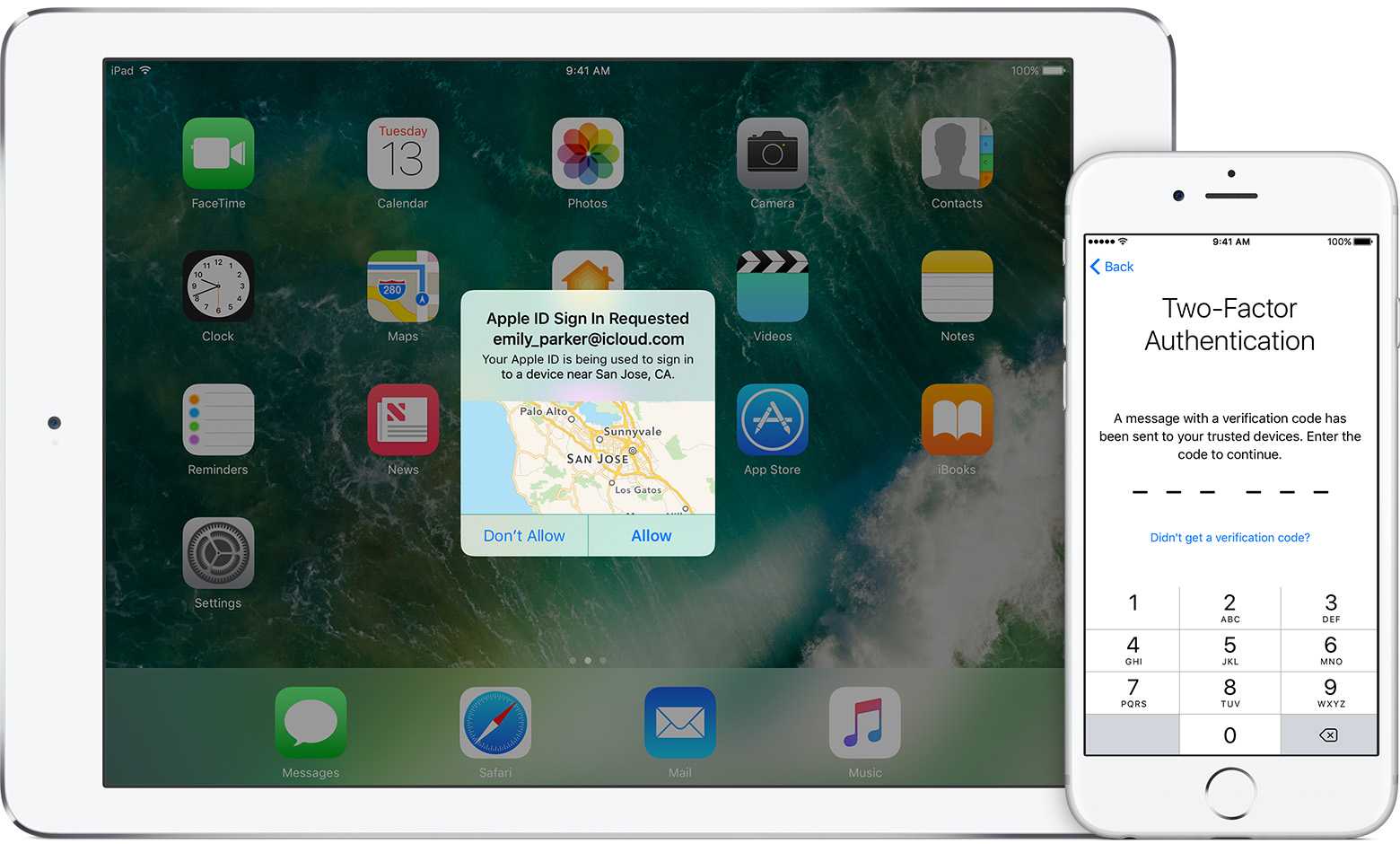

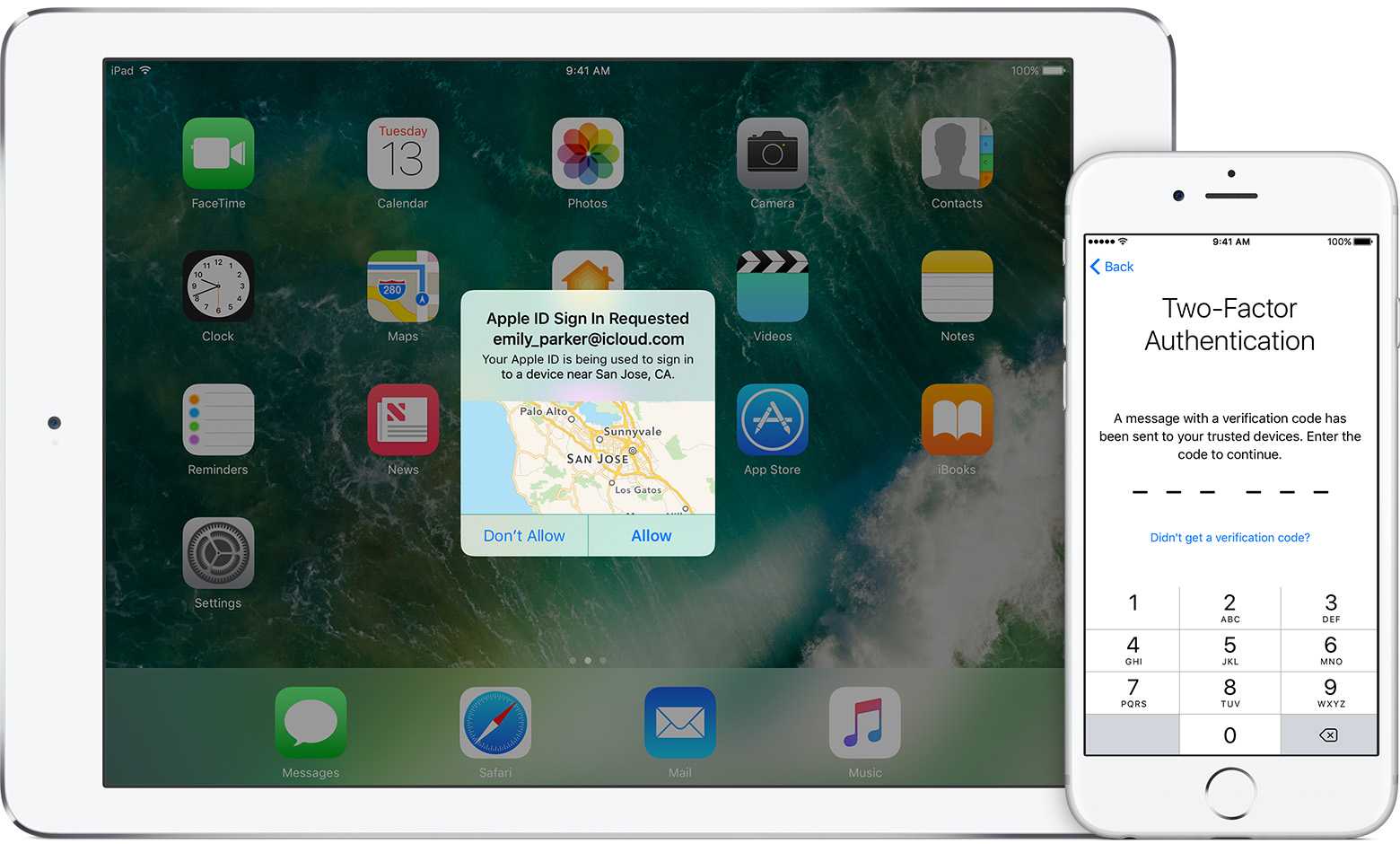

Двухфакторная аутентификация появилась как составная часть iOS 9 и вышедшей одновременно с ней версии macOS. Новый метод включает дополнительную проверку при любой попытке зайти в учетную запись Apple ID с нового устройства: на все доверенные устройства (iPhone, iPad, iPod Touch и компьютеры под управлением свежих версий macOS) моментально приходит интерактивное уведомление. Чтобы получить доступ к уведомлению, нужно разблокировать устройство (паролем или датчиком отпечатка пальцев), а для получения одноразового кода потребуется нажать на кнопку подтверждения в диалоговом окне.

Как и в предыдущем методе, в новой схеме возможно получение одноразового пароля в виде СМС или голосового звонка на доверенный телефонный номер. Однако, в отличие от двухэтапной проверки, пользователю в любом случае будут доставлены push-уведомления, и неавторизованную попытку зайти в учетную запись пользователь может заблокировать с любого из своих устройств.

Уведомление о попытке войти в учетную запись

Уведомление о попытке войти в учетную запись

Поддерживаются и пароли приложений. А вот от кода восстановления доступа в Apple отказались: если ты потеряешь свой единственный iPhone вместе с доверенной SIM-картой (которую по каким-то причинам не сможешь восстановить), для восстановления доступа к учетной записи тебе придется пройти настоящий квест с подтверждением личности (и нет, скан паспорта таким подтверждением не является… да и оригинал, что называется, «не канает»).

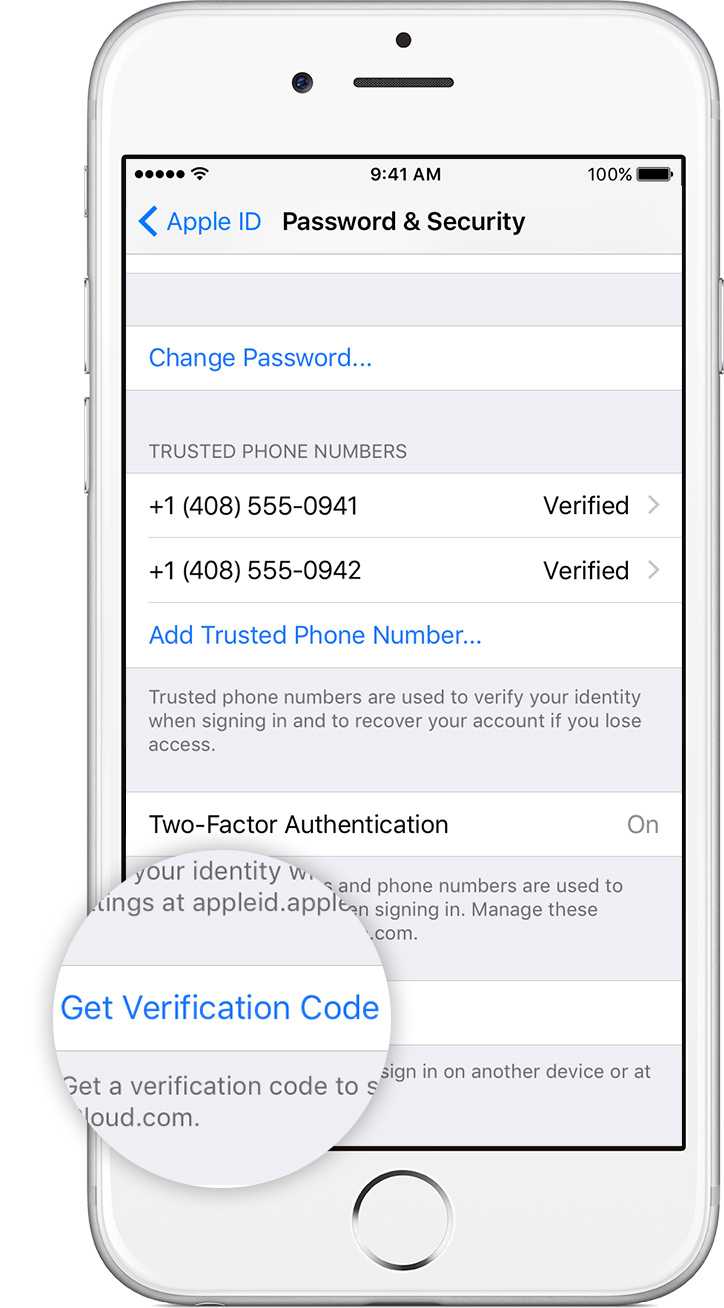

Зато в новой системе защиты нашлось место для удобной и привычной офлайновой схемы генерации одноразовых кодов. Для нее используется совершенно стандартный механизм TOTP (time-based one-time password), который каждые тридцать секунд генерирует одноразовые коды, состоящие из шести цифр. Эти коды привязаны к точному времени, а в роли генератора (аутентификатора) выступает само доверенное устройство. Коды добываются из недр системных настроек iPhone или iPad через Apple ID -> Password and Security.

Получаем одноразовый код

Получаем одноразовый код

Мы не станем подробно объяснять, что такое TOTP и с чем его едят, но об основных отличиях реализации этого метода в iOS от аналогичной схемы в Android и Windows рассказать все-таки придется.

В отличие от основных конкурентов, Apple позволяет использовать в качестве аутентификаторов исключительно устройства собственного производства. В их роли могут выступать доверенные iPhone, iPad или iPod Touch под управлением iOS 9 или 10. При этом каждое устройство инициализируется уникальным секретом, что позволяет в случае его утраты легко и безболезненно отозвать с него (и только с него) доверенный статус. Если же скомпрометирован окажется аутентификатор от Google, то отзывать (и заново инициализировать) придется статус всех инициализированных аутентификаторов, так как в Google решили использовать для инициализации единственный секрет.

Насколько это безопасно

В сравнении с предыдущей реализацией новая схема все же более безопасна

Благодаря поддержке со стороны операционной системы новая схема более последовательна, логична и удобна в использовании, что немаловажно с точки зрения привлечения пользователей. Система доставки одноразовых паролей также существенно переработана; единственное оставшееся слабое звено — доставка на доверенный телефонный номер, который пользователь по-прежнему должен верифицировать в обязательном порядке

Теперь при попытке входа в учетную запись пользователь мгновенно получает push-уведомления на все доверенные устройства и имеет возможность отклонить попытку. Тем не менее при достаточно быстрых действиях злоумышленник может успеть получить доступ к учетной записи.