Программы для запуска от имени администратора Windows 7 и 10

Существует следующие программы: RunAs, AdmiLink, ExecAS.

Инструмент RunAs

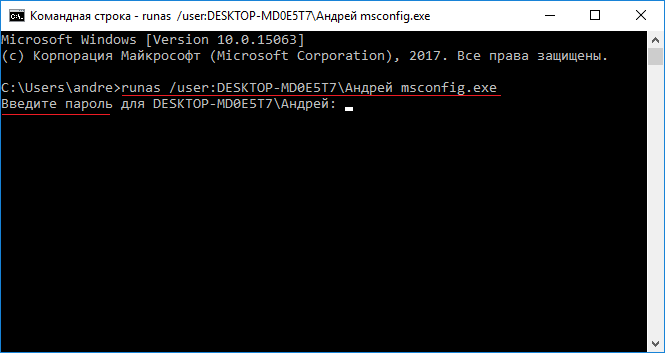

Он является частью Windows, поэтому им можно пользоваться. Чтобы её запустить достаточно открыть командную строку и ввести следующую команду:

runas /user:ИмяПК\ИмяПользователя msconfig.exe

Скорее всего появится просьба о вводе пароля. Обязательно вводим.

Дальше должно появится окошко конфигурации системы. Вместо указанной утилиты используйте cmd.exe или прочие утилиты.

Давайте создадим ярлык на рабочем столе. Нажимаем правой кнопкой мышки на пустой области и выбираем «Ярлык». В качестве расположения прописываем ту самую команду:

runas /user:ИмяПК\ИмяПользователя msconfig.exe

Даем название ярлыку и сохраняем.

После запуска ярлыка откроется командная строка, где надо ввести пароль от учетной записи. При вводе правильных данных сразу же запуститься msconfig или утилита, которую вы выбрали.

При таком раскладе вы или люди, имеющие доступ к ПК, будут каждый раз вводить пароль. Этот момент решается добавлением в команду параметра /savecred, тогда команда будет такой:

runas /savecred /user:ИмяПК\ИмяПользователя msconfig.exe

Если вы думаете о безопасности, то подобные ярлыки с такой опцией лучше не использовать. Лучше каждый раз вводить пароль и не беспокоится, что какой-то нахал воспользуется средствами Windows без пароля в угоду себе и во вред вам.

Использование инструмента ExecAS

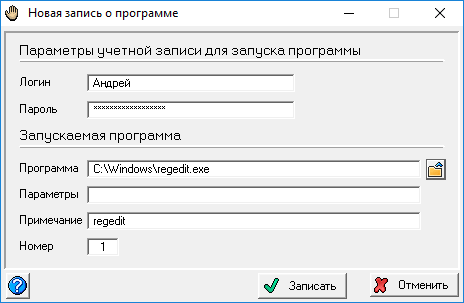

Запуск от имени администратора возможен программкой ExecAS. После запуска возникает окошко с предложением ввести информацию об учетной записи (логин и пароль), а еще имя программы и путь. После ввода данных жмём «Записать».

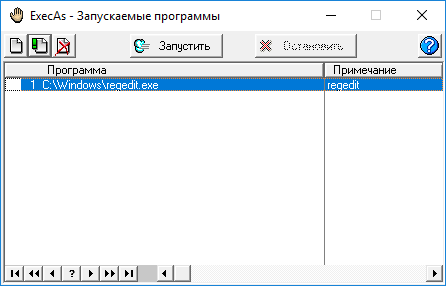

В окошке ExecAS появился наш подопытный кролик, Закройте программу и откройте заново. Сразу же откроется та программа, указанную нами в ExecAS. Чтобы добавить дополнительное приложение нужно в командной строке прописать ExecAS.exe /S. (При этом нужно находиться в каталоге с утилитой, к примеру, C:\ExecAS).

Запустив ExecAS, добавляем еще какую-либо программку. Закрываем инструмент и опять запускаем. Появляется тоже самое окно. Но так нам не удобно, поэтому перейдем к созданию ярлыков:

Делаем два ярлыка с такими командами:

Числа 1 и 2 отвечают ща номер программы в ExecAS.

Запустив ярлыки, мы видим, что они открылись от имени администратора.

Использование утилиты AdmiLink

Указанная в заголовке утилита является консольной, и после инсталляции будет находиться в каталоге Windows.

Запускаем инструмент и видим вполне удобное окошко с русским интерфейсом, поэтому разобраться будет легко.

Настраиваем параметры на вкладке Account:

Утилита проверит работоспособность указанной нами информации. Жмём любую клавишу в CMD.

После удачного теста нажмите кнопочку «Сгенерировать ключ запуска AdmiRun». Если этого не сделать, то ничего не будет работать.

Значок сразу же появится на рабочем столе или каталоге, который вы указали.

Пробуем запустить ярлык. Если всё удачно и программа запустилась от имени админа, то поздравляю. Иначе неверно выполнены действия на каком-то шаге.

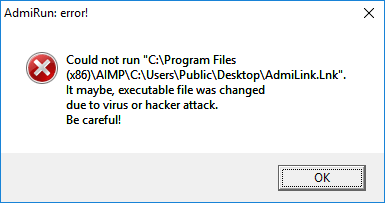

Если зайти в свойства ярлыка и изменить программу в поле «Объект» на другую, то она попросту не запуститься. Это небольшая защита от вредоносов.

Планировщик заданий

Запустить программу от имени администратора, достаточно использованием инструмента «Планировщик заданий». Здесь есть один нюанс – если вы не админ, то воспользоваться им не удастся.

Введите в поиске всего два слова: «Планировщик заданий» и откройте результат. В окне справа выбираем пункт «Создать задачу».

Назовите её соответствующим именем, допустим, вы запускаете командную строку, тогда можно назвать CMD. Также ставим галку «Выполнить с наивысшими правами».

На вкладке «Действия» нажмите кнопочку «Создать».

Выберите действие (в нашем случае запуск программы). Нажмите «Обзор» и выберите запускаемую утилиту. Если вы запускаете командную строку, то путь будет таким: С:\Windows\System32\cmd.exe.Теперь нажимаем ОК.

На вкладе «Действия» появилась новая строчка. Отлично, можно нажать ОК.

Этап создания ярлыка

На рабочем столе делаем ярлык и указываем такую команду:

schtasks /run /tn имя_задачи_в_планировщике

имя_задачи_в_планировщике – это имя, которое вы дали в самом начале процесса создания задачи.

Ура, ярлык мы сделали, но это еще не всё. Перейдите в его свойства.

На вкладке «Ярлык» измените значок. Конечно, делать это вы не обязаны.

Дополнение к способу с планировщиком заданий

Для быстрого запуска множества программ, можно использовать утилиту Elevated Shortcut. Вы берёте ярлык или исполняемого файла и перетаскиваете на значок Elevated Shortcut.

Какого назначение системной учетной записи Local System

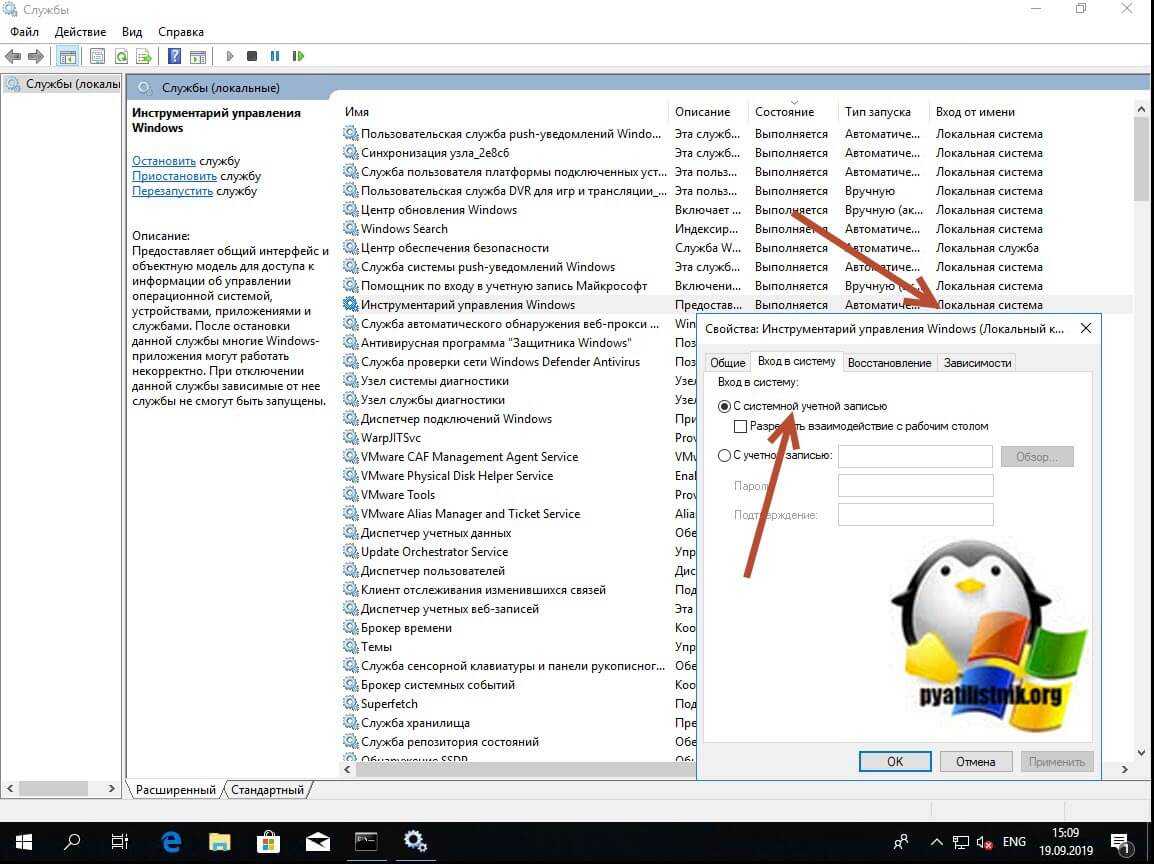

Системная учетная запись (Local System) – это специальная встроенная, локальная учетная запись, созданная Windows в момент установки, для использования в системе и запуска из под нее различных служб Windows. В Windows огромное количество служб и процессов для своего запуска и работы используют именно системную запись. Посмотреть это можно в оснастке «Службы», которую можно открыть из окна «Выполнить» введя в нем services.msc.

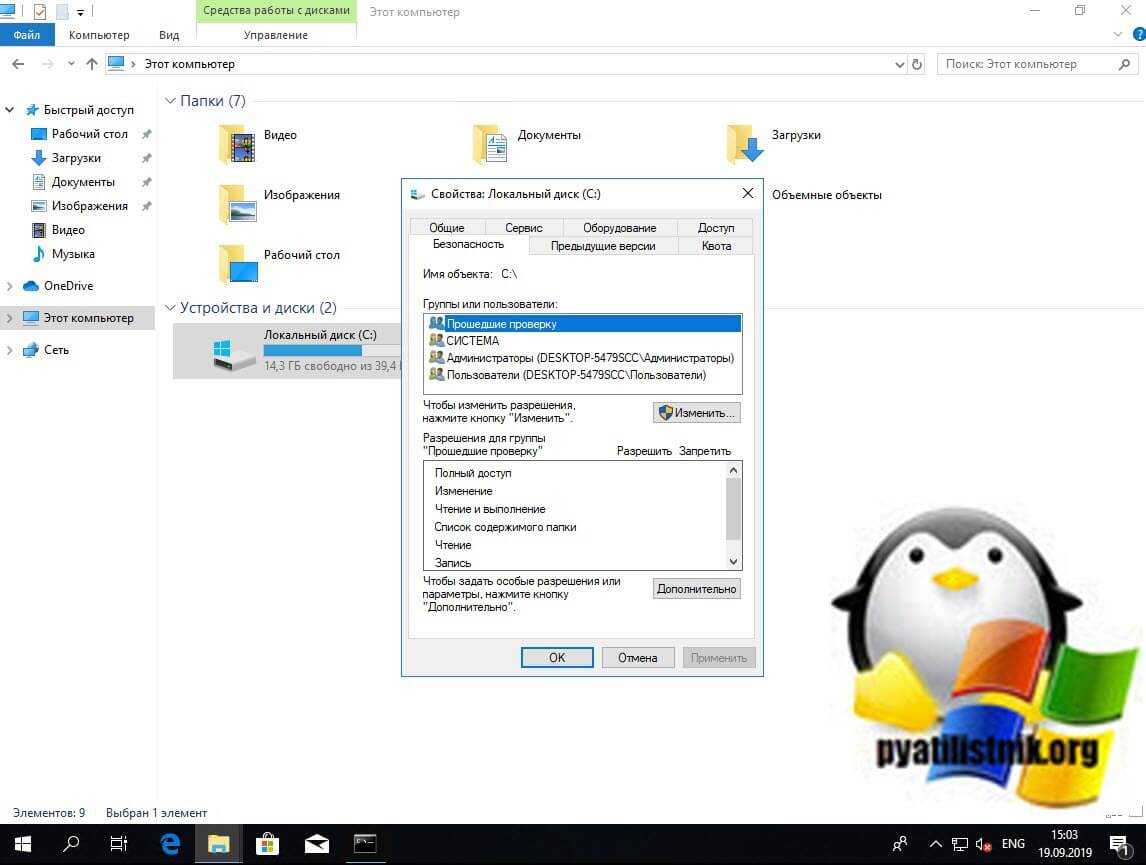

Учетная запись Ststem не отображается среди других учетных записей в диспетчере пользователей, но зато вы ее легко можете увидеть на вкладке «Безопасность» у любого системного диска, файла. куста реестра или папки. По умолчанию для учетной записи «Система (System)» предоставлены права полного доступа.

Служба, которая запускается в контексте учетной записи LocalSystem, наследует контекст обеспечения безопасности Диспетчера управления службами (SCM). Пользовательский идентификатор безопасности (SID) создается из значения SECURITY_LOCAL_SYSTEM_RID. Учетная запись не связывается с учетной записью любого пользователя, который начал работу. Она имеет несколько значений:

- Ключ реестра HKEY_CURRENT_USER связан с пользователем по умолчанию, а не текущим пользователем. Чтобы обратиться к профилю другого пользователя, имитируйте этого пользователя, а затем обратитесь к HKEY_CURRENT_USER.

- Служба может открыть ключ реестра HKEY_LOCAL_MACHINESECURITY.

- Служба представляет мандат компьютера для удаленного сервера. Если служба открывает командное окно (на экране дисплея) и запускает командный файл, пользователь должен нажать CTRL+C, чтобы закончить работу командного файла и получить доступ к окну команды с привилегиями LocalSystem.

Привилегии LocalSystem

- SE_ASSIGNPRIMARYTOKEN_NAME

- SE_AUDIT_NAME

- SE_BACKUP_NAME

- SE_CHANGE_NOTIFY_NAME

- SE_CREATE_PAGEFILE_NAME

- SE_CREATE_PERMANENT_NAME

- SE_CREATE_TOKEN_NAME

- SE_DEBUG_NAME

- SE_INC_BASE_PRIORITY_NAME

- SE_INCREASE_QUOTA_NAME

- SE_LOAD_DRIVER_NAME

- SE_LOCK_MEMORY_NAME

- SE_PROF_SINGLE_PROCESS_NAME

- SE_RESTORE_NAME

- SE_SECURITY_NAME

- SE_SHUTDOWN_NAME

- SE_SYSTEM_ENVIRONMENT_NAME

- SE_SYSTEM_PROFILE_NAME

- SE_SYSTEMTIME_NAME

- SE_TAKE_OWNERSHIP_NAME

- SE_TCB_NAME

- SE_UNDOCK_NAME

Запуск командной строки/ программы от имени SYSTEM в Windows

26.08.2020itproWindows 10, Windows Server 2012 R2, Windows Server 2016комментариев 9

В Windows для выполнения некоторых действий недостаточно иметь права администратора. Например, вы не сможете заменить или удалить системные файлы, некоторые ветки реестра, остановить системные службы или выполнить другие потенциально небезопасные действия, которые могут нарушить стабильность системы. Системному администратору в таких случая приходится назначать себе владельцем таких объектов или выполнять действия от имени системы. В этой статье мы рассмотрим, как запустить программу или командную строку в Windows от имени привилегированного аккаунта SYSTEM (Local System).

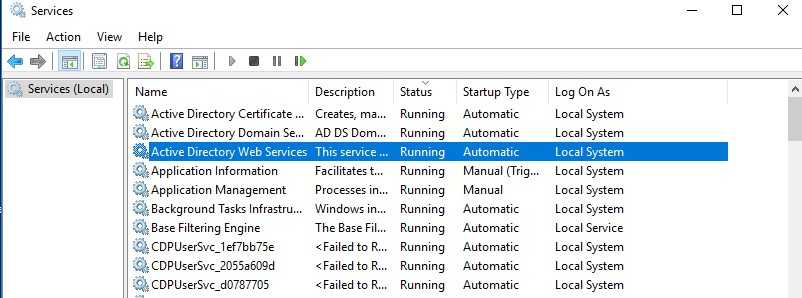

Встроенная учетная запись SYSTEM используется диспетчером управления службами SCM (Service Control Manager) для запуска и управления системными службами. Из-под учетной записи System (может называться NT AUTHORITY\SYSTEM, Local System или Computer\LocalSystem)запускается большинство системных служб и процессов (в том числе ядро NT Kernel)

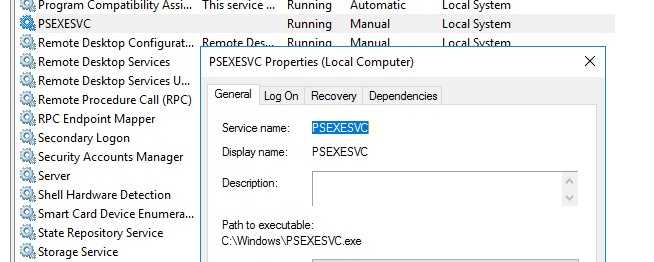

Откройте оснастку управления службами services.msc и обратите внимание на службы, у который в столбце LogOnAs указано Local System. Эти службы запушены из-под учетной записи SYSTEM

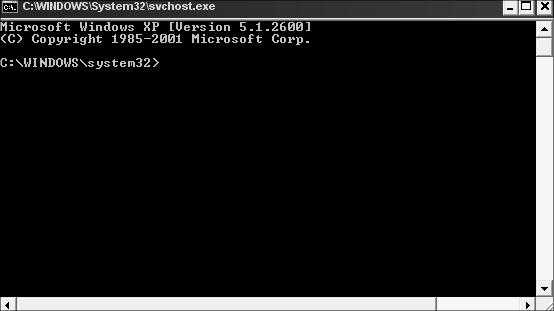

Запуск командной строки от Local System в старых версиях Windows (до Vista)

В снятых с поддержки Windows XP и Windows Server 2003 была интересная возможность, позволяющая запустить программу или же интерактивную командную строку (cmd) с правами системы через планировщик. Достаточно войти с правами администратора, открыть командную строку и набрать в ней:

at 12:23 /interactive cmd.exe

, где 12:23 – текущее время + одна минута (в 24 часовом формате).

После наступления указанного времени перед вами открывается окно командной строки, запущенное с правами Local System. Если вы выполнили эту команду в терминальном (rdp) сессии Windows Server 2003/XP, имейте в виду, что командная строка с правами System отображается только в консольной сессии (как подключиться к rdp консоли).

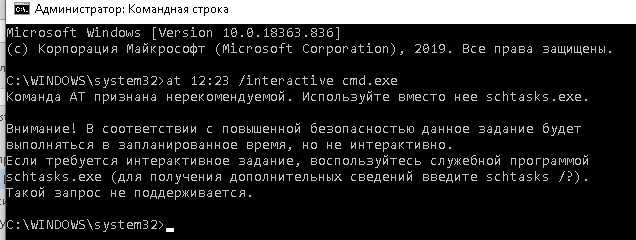

В Windows 10 запуск интерактивной строки с помощью команды at не поддерживается. Вместо него рекомендуется использовать schtasks.exe .

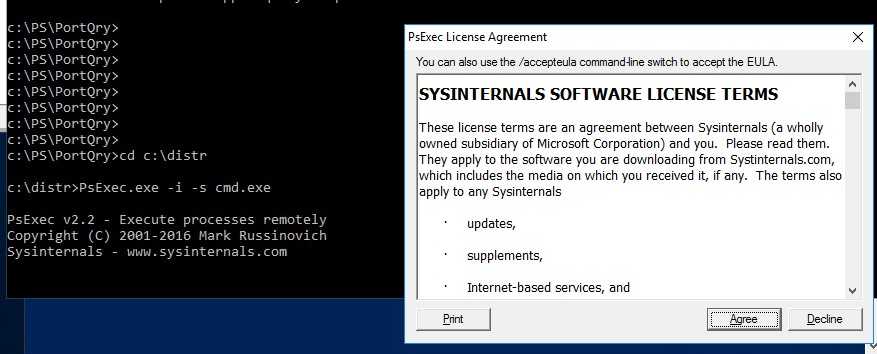

Запуск программ от имени системы с помощью PSExec в Windows 10

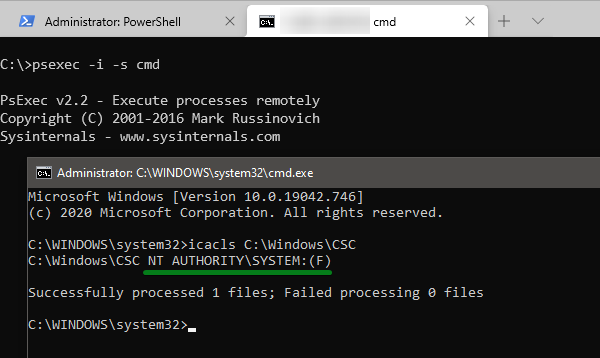

Начиная с Windows 7 трюк с запуском интерактивной командной строки от имени системы через планировщик не работает. Для запуска команд от имени NT Authority\ System можно использовать утилиту PSExec.exe от Sysinternals.

Утилита PSExec не требует установки. Откройте командную строку с правами администратора (“Run as administrator”) перейдите в каталог, в котором находится исполняемый файл PSexec.exe и наберите:

psexec -i -s cmd.exe

параметр -i запускает приложение в интерактивном режиме (пользователь может взаимодействовать с программой на рабочем столе, если это параметр не указывать, процесс запускается в консольной сесии), —s означает что командную строку нужно запустить из-под системы

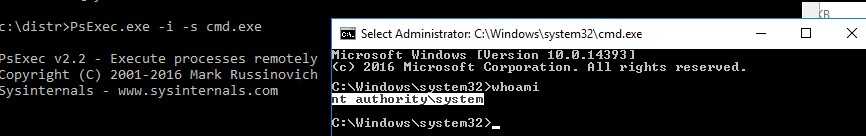

После выполнения команды появится новое окно с командной строкой, запущенной из-под учетной записи NT Authority\System. Проверьте это, выполнив команду:

В открывшемся окне командной строки вы можете выполнять любые команды в контексте SYSTEM. Теперь вы сможете изменить, переименовать или удалить системные файлы/ветки реестра, владельцем которых является TrustedInstaller или SYSTEM. Все программы или процессы, которые вы запустите их этого окна также будут запущены с повышенными привилегиями LocalSystem. Например, можно остановить системную службу, или закрыть дескриптор занятого системой файла.

psexec -s \\msk-PCBuh2 cmd.exe

При появлении ошибки couldn’t install PSEXESVC service , убедитесь, что:

- командная строка запущена от имени администратора;

- проверьте, возможно служба PSEXESVC уже запущена.

Есть еще ряд сторонних утилит для запуска программ от имени System (AdvancedRun , RunAsSystem, PowerRun), но я не вижу смысла использовать их смысла. Т.к. во-первых это сторонние утилиты, и вы не можете гарантировать что в их коде нет вредоносных закладок, и во-вторых официальная утилита PsExec от Microsoft отлично справляется с задачей.

PowerRun: run programs as TrustedInstaller

The prompt itself does not provide you with the means to get those permissions. Up until now, you had to go through a lengthy process to get the rights to manipulate the file or Registry key.

This changes with PowerRun, a free program for Windows that starts programs as TrustedInstaller.

Update: The latest version of PowerRun ships with a graphical user interface and other improvements. Other new features of interest include creating vbs or bat files, running with parameters, and jumping straight to a Registry key.

You can use the application to run the Registry with TrustedInstaller rights. This in turn enables you to edit keys that are blocked by default.

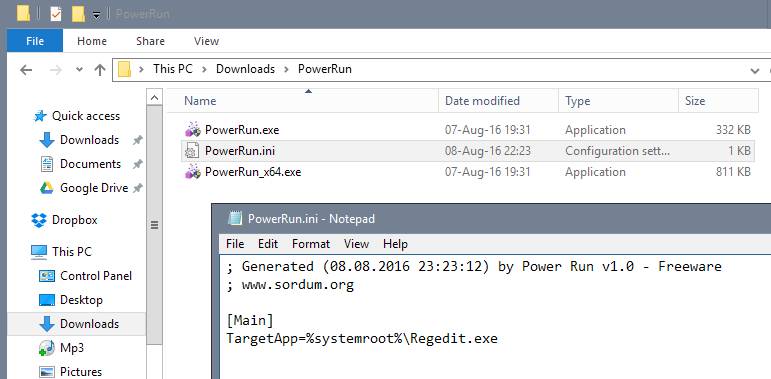

PowerRun is a portable program that you can run without installation. Simply download the program and extract the archive it is provided in to get started.

The program ships without graphical user interface. It starts the Registry Editor with System rights by default giving you full access to otherwise locked Registry keys.

You may change that to another program, for instance cmd.exe to run the Command Prompt with the same rights.

Simply modify the «TargetApp» parameter in the ini file — it is the only parameter there — to make the change.

You may run commands from the command line with these privileges then, for instance to delete files that you cannot delete.

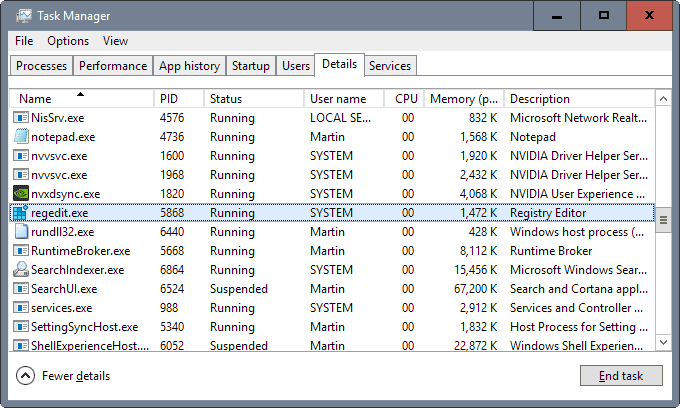

The easiest way to verify that PowerRun is working correctly is to check the Windows Task Manager, or another process manager, and look at the user name associated with the process you just started.

If you see System listed as the user name, the operation worked and you have the rights needed to make changes to the system.

Verdict

PowerRun is a handy program that runs select programs as TrustedInstaller / System. It offers two main advantages over manually changing access rights: first, the access it grants is just temporary which means that everything is back to normal once you close the program window. Second, it speeds things up significantly. Manipulating access rights manually, and reverting them later on, takes quite a bit of time.

Since the latest version ships with a graphical user interface, it is easier to manage items in the program.

Summary

Author Rating

3 based on 17 votes

Software Name PowerRun

Operating System Windows

Software Category Administration

Landing Page

http://www.sordum.org/9416/powerrun-v1-0-run-as-trustedinstaller/

PowerRun: запускать программы от имени TrustedInstaller

Сама подсказка не предоставляет вам средств для получения этих разрешений. До сих пор вам приходилось проходить длительный процесс, чтобы получить права на управление файлом или ключом реестра.

Это изменится с PowerRun, бесплатной программой для Windows, которая запускает программы как TrustedInstaller.

Обновить : Последняя версия PowerRun поставляется с графическим пользовательским интерфейсом и другими улучшениями. Другие интересные новые функции включают создание файлов vbs или bat, запуск с параметрами и переход прямо к ключу реестра.

Вы можете использовать приложение для запуска реестра с правами TrustedInstaller. Это, в свою очередь, позволяет редактировать ключи, которые заблокированы по умолчанию.

PowerRun — портативная программа, которую можно запустить без установки. Просто загрузите программу и распакуйте архив, в котором она есть, чтобы начать работу.

Программа поставляется без графического пользовательского интерфейса. Он запускает редактор реестра с правами системы по умолчанию, предоставляя вам полный доступ к заблокированным в противном случае ключам реестра.

Вы можете изменить это на другую программу, например cmd.exe, чтобы запустить командную строку с такими же правами.

Просто измените параметр «TargetApp» в ini-файле — это единственный параметр — чтобы внести изменения.

Затем вы можете запускать команды из командной строки с этими привилегиями, например, для удаления файлов, которые вы не можете удалить.

Самый простой способ проверить правильность работы PowerRun — это проверить диспетчер задач Windows или другой диспетчер процессов и посмотреть имя пользователя, связанное с процессом, который вы только что запустили.

Если вы видите «Система» в качестве имени пользователя, значит, операция прошла успешно, и у вас есть права, необходимые для внесения изменений в систему.

Вердикт

PowerRun — удобная программа, которая запускает выбранные программы как TrustedInstaller / System. Он предлагает два основных преимущества по сравнению с изменением прав доступа вручную: во-первых, предоставляемый им доступ является временным, что означает, что все возвращается в нормальное состояние после закрытия окна программы. Во-вторых, это значительно ускоряет работу. Манипулирование правами доступа вручную и их восстановление в дальнейшем занимает довольно много времени.

Поскольку последняя версия поставляется с графическим пользовательским интерфейсом, управлять элементами в программе стало проще.

Как выполнять команды и скрипты от имени системы средствами Windows

Очевидно, в его организации с проблемой сталкиваются регулярно, а для анализа приходится выключать ОС

Сегодня я покажу способ, позволяющий решать такие задачи, не прекращая работу Windows. В качестве примера я решу проблему читателя двумя способами — с помощью diskusage и PowerShell. Причем подход вполне актуален для diskusage, поскольку утилита на данный момент не видит содержимое папок, на которые у администратора нет прав.

И да, все составляющие сегодняшнего рассказа – это компиляция ранее опубликованных в блоге решений.

Сегодня в программе

Сторонние средства: psexec

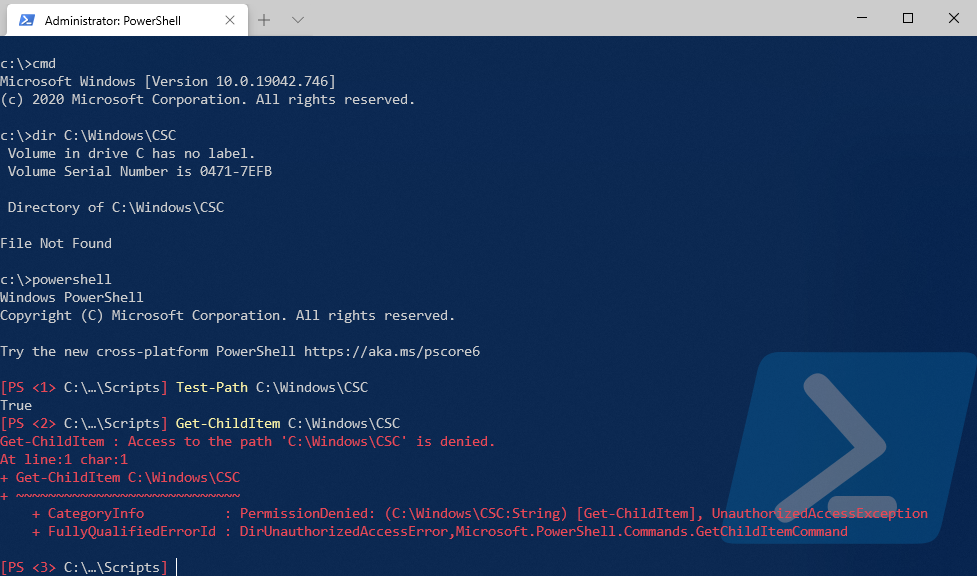

В командной строке от имени администратора команда dir сообщает об отсутствии папки C:\Windows\CSC . Однако PowerShell подтверждает наличие пути и сообщает, что для доступа недостаточно прав.

Вообще-то, в статье про diskusage я изначально ссылался на способ с psexec, позволяющий интерактивно запускать приложения от имени системы. Другими словами, с помощью утилиты можно было запустить командную строку или PowerShell от имени SYSTEM…

…и узнать, что для доступа в папку нужны права SYSTEM

Дальше можно просто выполнять необходимые команды.

Системные средства: планировщик заданий

Допустим, что стороннее ПО, даже с подписью Microsoft из набора sysinternals, строго запрещено службой безопасности и/или блокируется политиками. Однако с правами администратора можно создавать и выполнять задания в планировщике для запуска команд и скриптов.

Например, я показывал в блоге автоматическое выполнение задач на восходе и закате солнца. Там ключевую роль играло запланированное задание, которое запускается от имени системы. Здесь тот же подход.

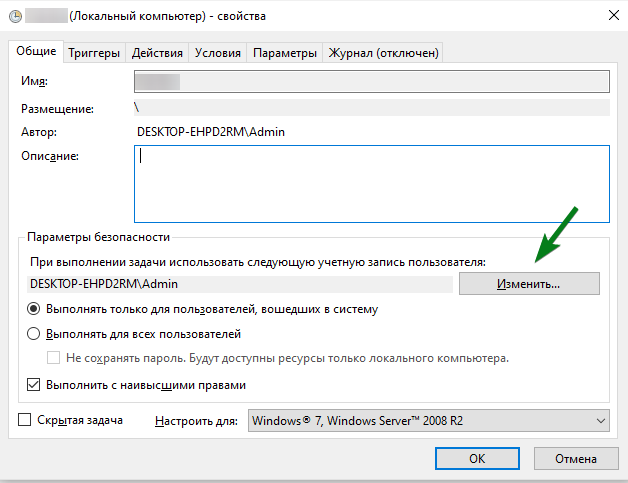

Шаг 1 — Создайте простое задание на разовый запуск программы

В качестве действия укажите:

- Команда: powershell

- Параметры для выполнения команды: -ExecutionPolicy Bypass -Noprofile -Command ваша_команда илиПараметры для выполнения скрипта: -ExecutionPolicy Bypass -Noprofile -File путь_к_файлу.ps1

В нашем примере diskusage запускается с желаемыми ключами командной строки и записывает результат в файл. Пример параметров для планировщика.

За неимением утилиты используем PowerShell — считаем и складываем размер всех файлов во всех папках (конечно, я не рекомендую применять этот подход ко всему диску :).

Шаг 2 — Настройте задание на запуск от имени системы

На вкладке Общие нажмите Изменить и введите SYSTEM или СИСТЕМА в зависимости от локализации.

Автоматизацию создания таких запланированных задач я разбирал с помощью schtasks и PowerShell. Остается запустить задание и открыть созданный файл. Все просто!

В отличие от psexec, из планировщика не работает интерактивный запуск приложений. Например, редактор реестра запустится, но взаимодействовать вы с ним не сможете. Однако выполнение команд и скриптов с правами системы отлично работает.

Заключение

Я всегда ощущаю некоторую неловкость, когда пишу для блога или канала Telegram материал, не содержащий ничего нового . Но я понимаю, что не все читали старые записи, равно как из поисковиков приходит множество людей по конкретным запросам. Поэтому какая-то польза от этого должна быть.

В данном случае у меня была и дополнительная мотивация. Фактически, эта статья – затравка для следующей, в которой мы посмотрим на эту же тему под более интересным углом.

Преимущества входа в систему с правами администратора

Учётная запись администратора — это специальная возможность, которую используют в основном для отладки операционной системы в случае каких-либо сбоев. По умолчанию «Администратор» всегда отключён и без каких-либо вмешательств в настройки системы попасть внутрь Admin’а можно только при помощи «Безопасного режима».

Однако преимущества также подразумевают и опасности. При входе в учётную запись администратора пользователь может «наломать дров», так как у него появляется возможность случайного удаления системных файлов, некоторые недоступные ранее настройки также могут кардинально изменить работоспособность системы в худшую сторону. Windows может просто перестать запускаться. Именно поэтому не рекомендуется активировать и постоянно использовать «Администратора» даже опытным людям, не говоря уже о новичках.

У меня на постоянной основе активирована учётная запись администратора. Делаю это всегда, сразу же после переустановки операционной системы. При этом использую её крайне редко — нет большой нужды. Единственные исключения делаю, только когда необходимо удалить проблемные элементы или программы. С админа это сделать в несколько раз проще, особенно когда некоторые вредные программы устанавливают «подпрограммы», которые используют элементы основного приложения. Проблема в том, что нельзя просто так удалить используемое приложение, нужны и расширенные права, и доступ ко всем настройкам.

Существует всего две возможности для входа в учётную запись администратора, когда она активирована: можно сменить пользователя в уже загружённой системе или же ввести соответствующий логин и пароль при загрузке операционной системы. Однако эту учётную запись сначала нужно открыть. Сделать это можно тремя основными способами:

- командной строкой;

- через среду «Локальная политика безопасности»;

- внутри настроек «Локальные пользователи и группы».

Через терминал командной строки

Консоль «Командная строка» (КС) — это специальный инструмент для работы с операционной системой. Практически всё, на что способна Windows, можно сделать через терминал КС, и это куда больше, чем доступно пользователям через настройки стандартного интерфейса ОС:

- Нажимаем комбинацию клавиш Win+X, в выпавшем меню выбираем «Командная строка (администратор)».В меню Windows выбираем «Командная строка (администратор)»

- В открывшейся консоли прописываем net user администратор /active:yes и нажимаем Enter.Вводим команду net user администратор /active:yes и нажимаем Enter

С помощью «Редактора локальной политики»

«Редактор локальной политики» — это специальная среда для тонкой настройки операционной системы. Сложно найти такую установку внутри Windows, которая бы не редактировалась внутри параметров утилиты. Учётная запись администратора не является исключением.

- В поиске пишем gpedit.msc и щёлкаем по лучшему соответствию.В строке поиска вводим gpedit.msc и щёлкаем по лучшему соответствию

- В диалоговом окне слева открываем директорию «Конфигурация компьютера» — «Конфигурация Windows» — «Параметры безопасности» — «Локальные политики» — «Параметры безопасности».Открываем директорию «Конфигурация компьютера» — «Конфигурация Windows» — «Параметры безопасности» — «Локальные политики» — «Параметры безопасности»

- Внутри этой папки находим настройку «Учётные записи: Состояние учётной записи ‘Администратор’». Дважды щёлкаем по установке, меняем параметр на «Включён» и сохраняем изменения кнопкой OK.Включаем учётную запись в окне соответствующей настройки

- Перезагружаем компьютер.

Видео: как включить глобальную учётную запись администратора

Через утилиту «Локальные пользователи и группы»

Среда «Локальные пользователи и группы» — это утилита, которая отвечает за настройки учётных записей, принадлежность пользователей к разным группам, изменения прав доступов и других установок.

Вызвать программу можно двумя способами:

После этого необходимо внести изменения в настройки учётных записей:

- Открываем группу «Пользователи», дважды щёлкаем по учётной записи под именем «Администратор».В папке «Пользователи» открываем свойства «Администратора»

- В открывшихся свойствах убираем галочку с установки «Отключить учётную запись» и сохраняем изменения через OK.Снимаем галочку с установки «Отключить учётную запись» и сохраняем изменения через OK

- Для вступления изменений в силу перезагружаем компьютер.

Я в Telegram

Подпишитесь на канал и читайте интересные записи чаще! Есть вопросы? Задайте их в чате.

комментариев 8

Залогинился, чтобы написать, что размер папки CSC надо смотреть через DISM. Пока логинился, вспомнил, что CSC и SXS это всё-таки разные вещи. Но названия так похожи.

Ваша оценка: 0

Размер sxs я смотрел в предыдущей статье. Я конечно люблю его смотреть, но не настолько :))

Ваша оценка: 0

Ладно, раз никто больше не комментирует, напишу ещё про драйверы. В той статье комментарии уже закрыты, поэтому напишу тут.

Кто-то там хотел узнать, какой драйвер используется устройствами в настоящий момент. Действительно, Get-PnPDevice этого не показывает, и это выглядит как досадное недоразуменее. Но на самом деле показывает другой коммандлет:

Собственно, если бы я решал такую же задачу, как ты в том посте, то я бы построил логику именно на этой информации. Т.е. получить список всех драйверов в системе (через Get-WindowsDriver), из них отбросить те, которые используются существующими устройствами (через Get-PnpDeviceProperty), а оставшиеся удалить.

Ваша оценка: 0

Спасибо, не знал. Так, конечно, более конкретная выборка. Но думаю, что предположение «используется драйвер с самой новой датой» тоже ок.

Ваша оценка: 0

Stanislav Vershinin

Спасибо за статью. Действительно psexec внесен в черный список, и запуск его не возможен. Планировщик, затратен по времени приготовления. Но, я нашел программу PowerRun, которая может запускать процессы от имени SYSTEM и даже TrustedInstaller.

запуск, работает идеально.

Ваша оценка: 0

Которую нормальный отдел ИБ вычислит после первого запуска и внесет в черный список Но я добавлю в статью Как получить доступ к разделу реестра и вернуть все на свои места, там коллекция…

В смысле в GUI? А одна команда в консоли это тоже затратно? Да, ее нет в статье, и PowerShell выглядит сложно, но schtasks никто не отменял и примеры есть в блоге.

Ваша оценка: 0

Как всегда забыли про олдскульную коммандную строку безо всяких пауэршеллов.

Ваша оценка: 0

C:\>at /? The AT command has been deprecated. Please use schtasks.exe instead. AT вам не даст и трети того, что может schtasks, про которую я уже не раз писал в блоге.

Ваша оценка: 0